本文内容仅限于研究讨论技术,严禁用于非法激活成功教程

一、背景

一般情况下,nested攻击可以获取大部分普通Mifare卡的密码,对于部分设计更加安全的卡片,使用hardnested攻击甚至带云计算的hardnested攻击也能获得密码

而在卡片本身难以被激活成功教程的情况下,激活成功教程读卡器也是一个处理方案。PM3可以嗅探卡片与读卡器之间的通讯过程,并通过相关信息直接计算出密码

然而当手上连目标卡片都没有的时候,就需要用到无卡嗅探了

网上的教程大部分是使用Chameleon来进行无卡嗅探,其实PM3自己也有无卡嗅探功能

二、关于PM3的无卡嗅探

PM3中的无卡嗅探功能并不在”hf mf sniff”当中,而是在”hf mf sim”(模拟卡)当中

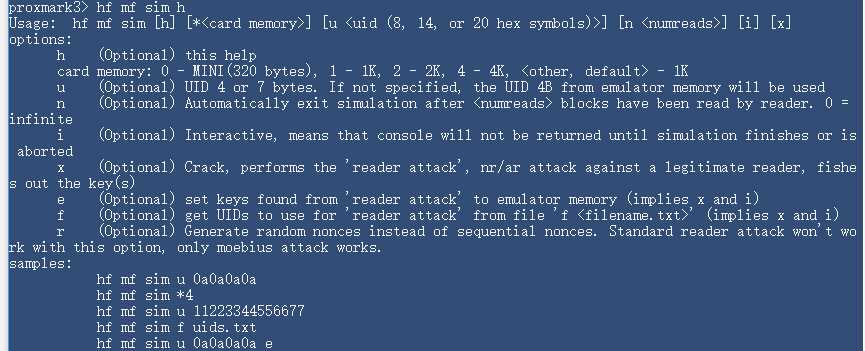

以下是参数列表

从中可以看到,x选项将对读卡器进行激活成功教程,通过模拟成Mifare卡并生成特定的nonces来套取读卡器用于验证的密码。这就是通常所说的无卡嗅探

三、两种适用情况

1.读卡器使用固定密码读取某一扇区

直接使用”hf mf sim i x”即可使PM3进入嗅探模式。当PM3采集了足够的数据之后即可自动计算出密码

2.读卡器通过UID实现一卡一密

使用”hf mf sim u xxxxxxxx i x”(xxxxxxxx此次使用的UID)来获得某一UID下的读卡密码。这样就可以进行选择明文攻击,对于激活成功教程一些简单的一卡一密算法还是很有帮助的

2020.05.06

今天的文章用Proxmark3进行无卡嗅探分享到此就结束了,感谢您的阅读,如果确实帮到您,您可以动动手指转发给其他人。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/24769.html