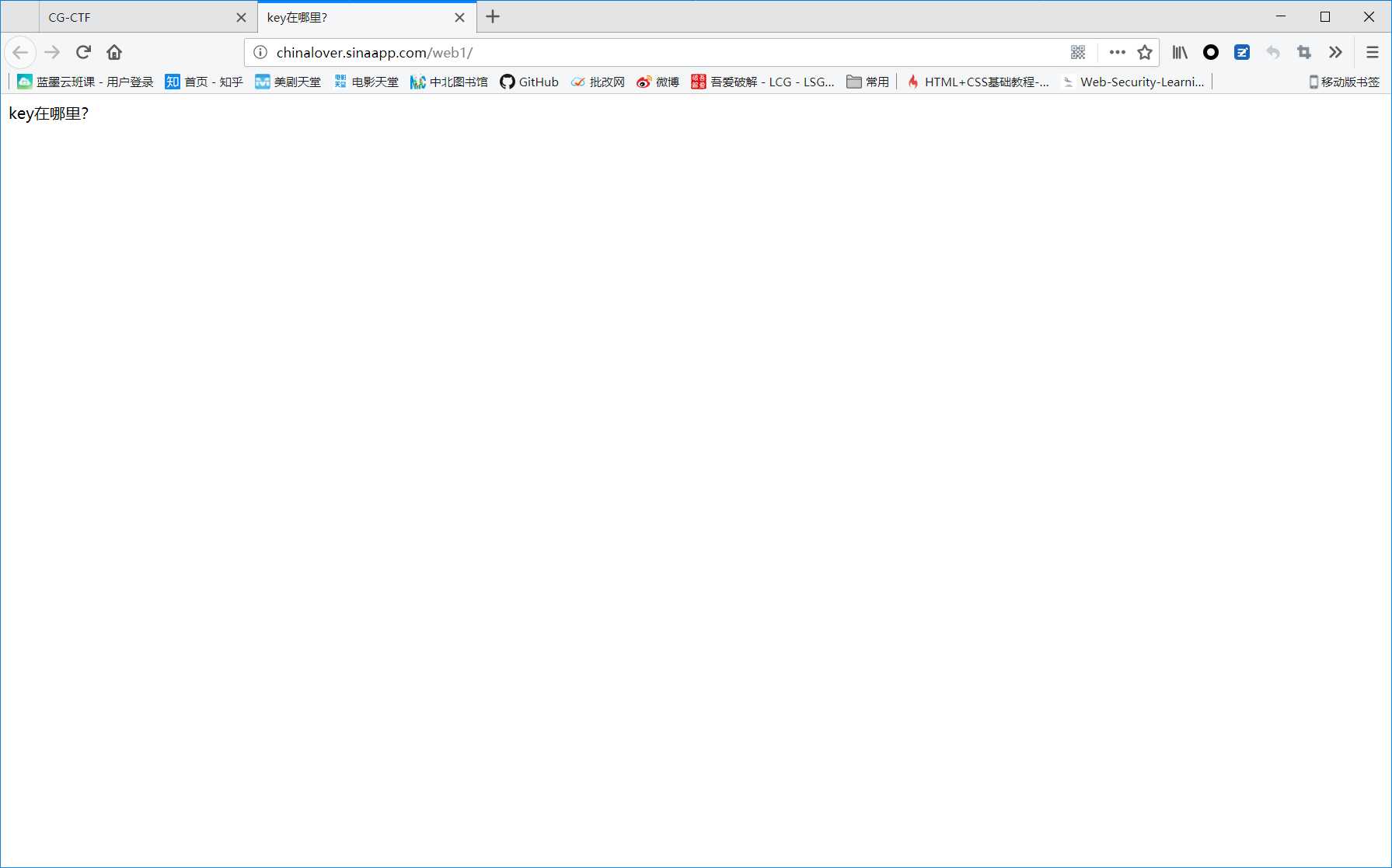

1:签到题 http://chinalover.sinaapp.com/web1/

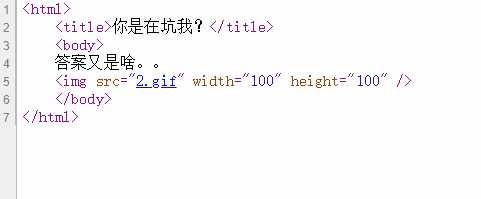

打开源代码:

原来key在这里。 (lll¬ω¬)!!

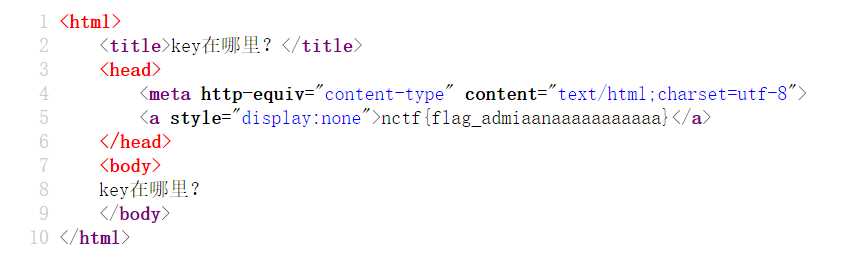

2:md5 collision http://chinalover.sinaapp.com/web19/

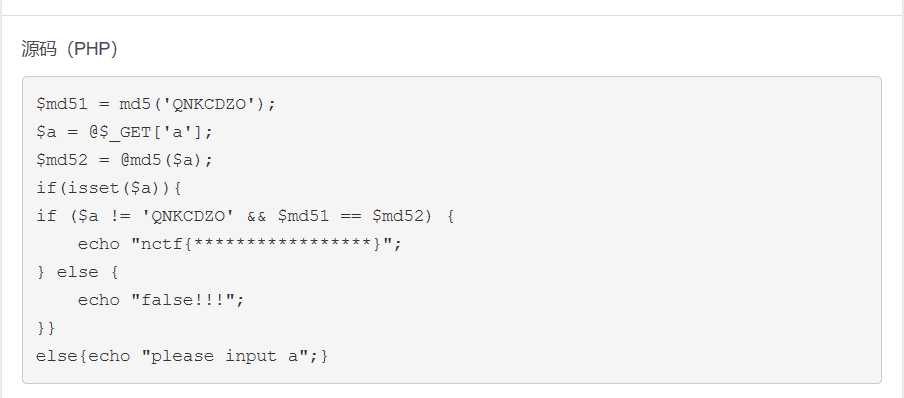

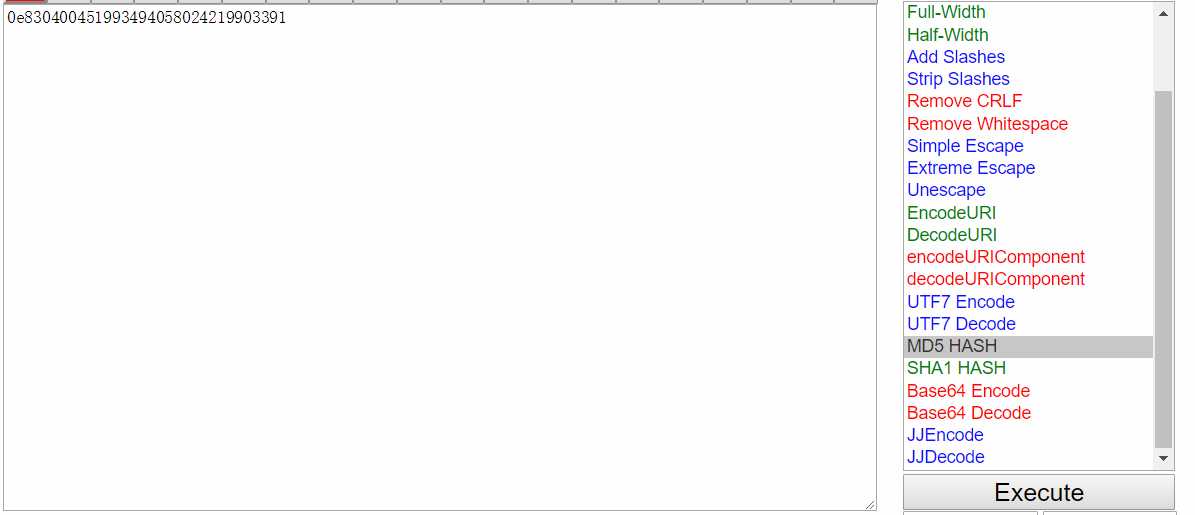

看到源码是关于md5加密的:“QNKCDZO”那么,先看看他加密后变成什么样子。

顺便推荐一个加密解密很方便的网站:http://web2hack.org/xssee/ 点击打开链接

看到是这样的0e开头。

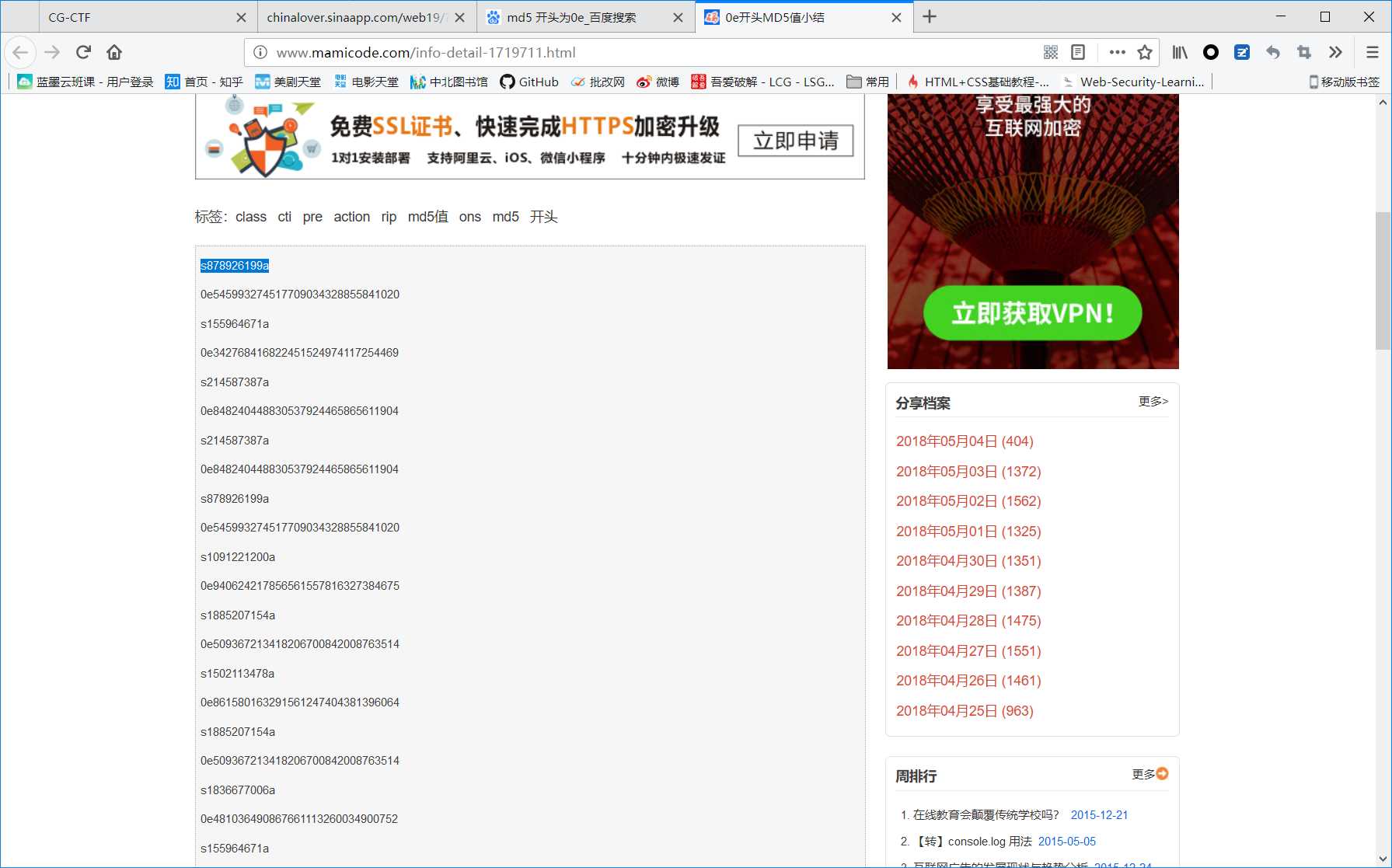

在百度上百度以0e开头的MD5:

可以看到使用GET方式获取的a的值

那么

http://chinalover.sinaapp.com/web19/在链接后面加?a=s878926199a(也就是百度到的第一个)

3:签到2 http://teamxlc.sinaapp.com/web1/02298884f0724c04293b4d8c0178615e/index.php

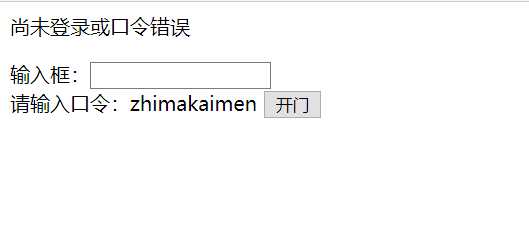

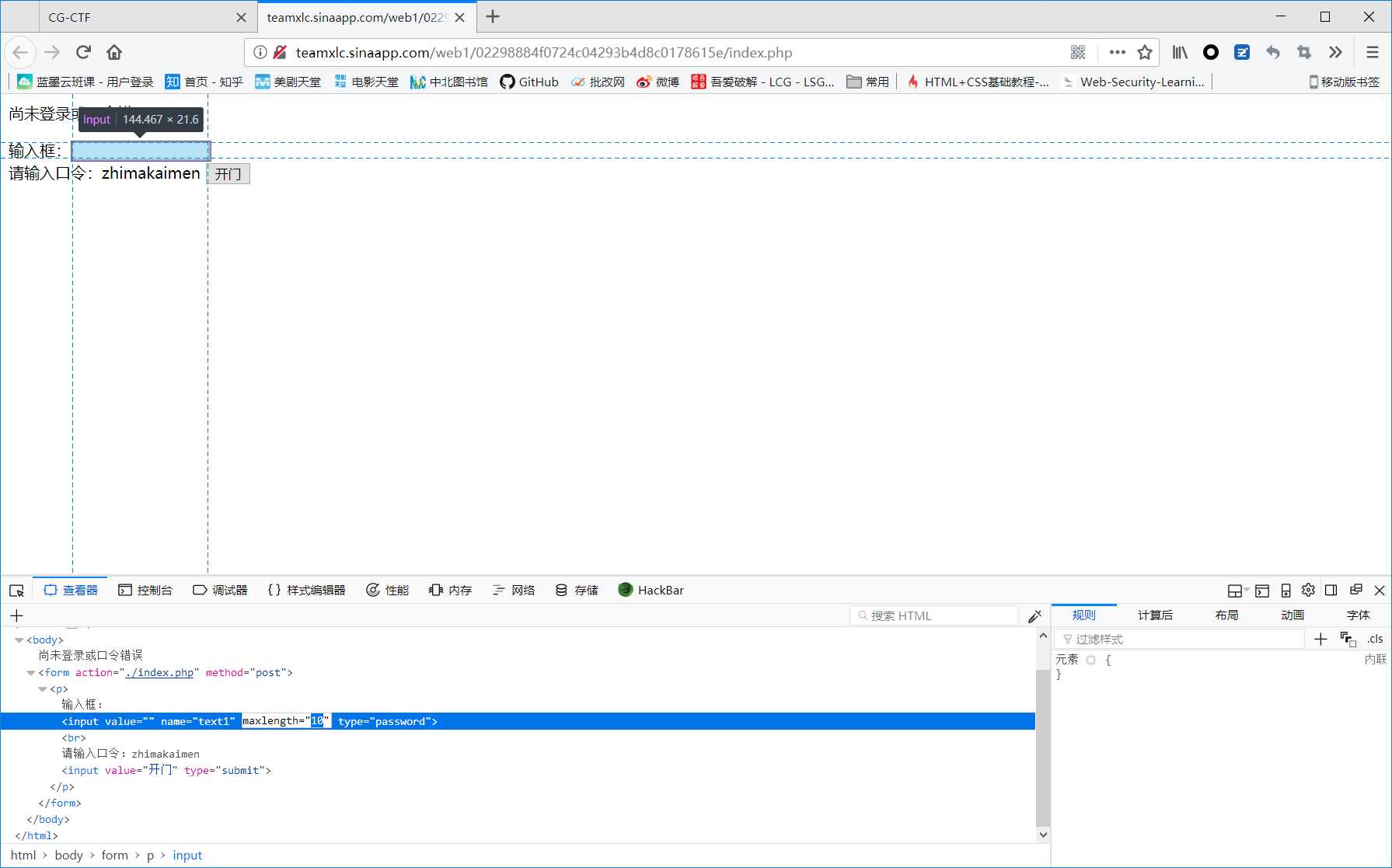

打开题目发现让输出芝麻开门,但是发现密码不能全部输进去。所以要修改前端

打开控制台:

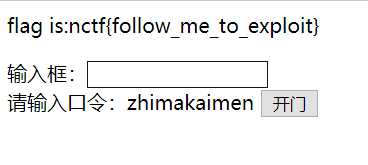

修改长度后输入zhimakaimen 然后门就开了。O(∩_∩)O

4:这题不是web http://chinalover.sinaapp.com/web2/index.html

打开源代码看到有一个.gif文件,下载。

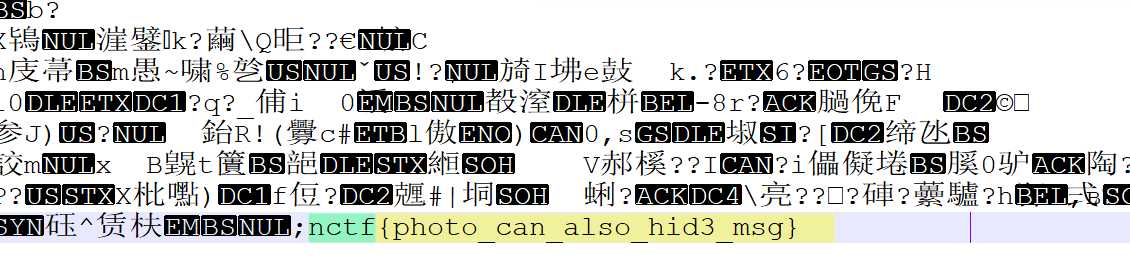

用notepad++打开,搜索(这种题一般都存着flag)

果不其然,在文件末尾有flag(这题果然不是web (lll¬ω¬))

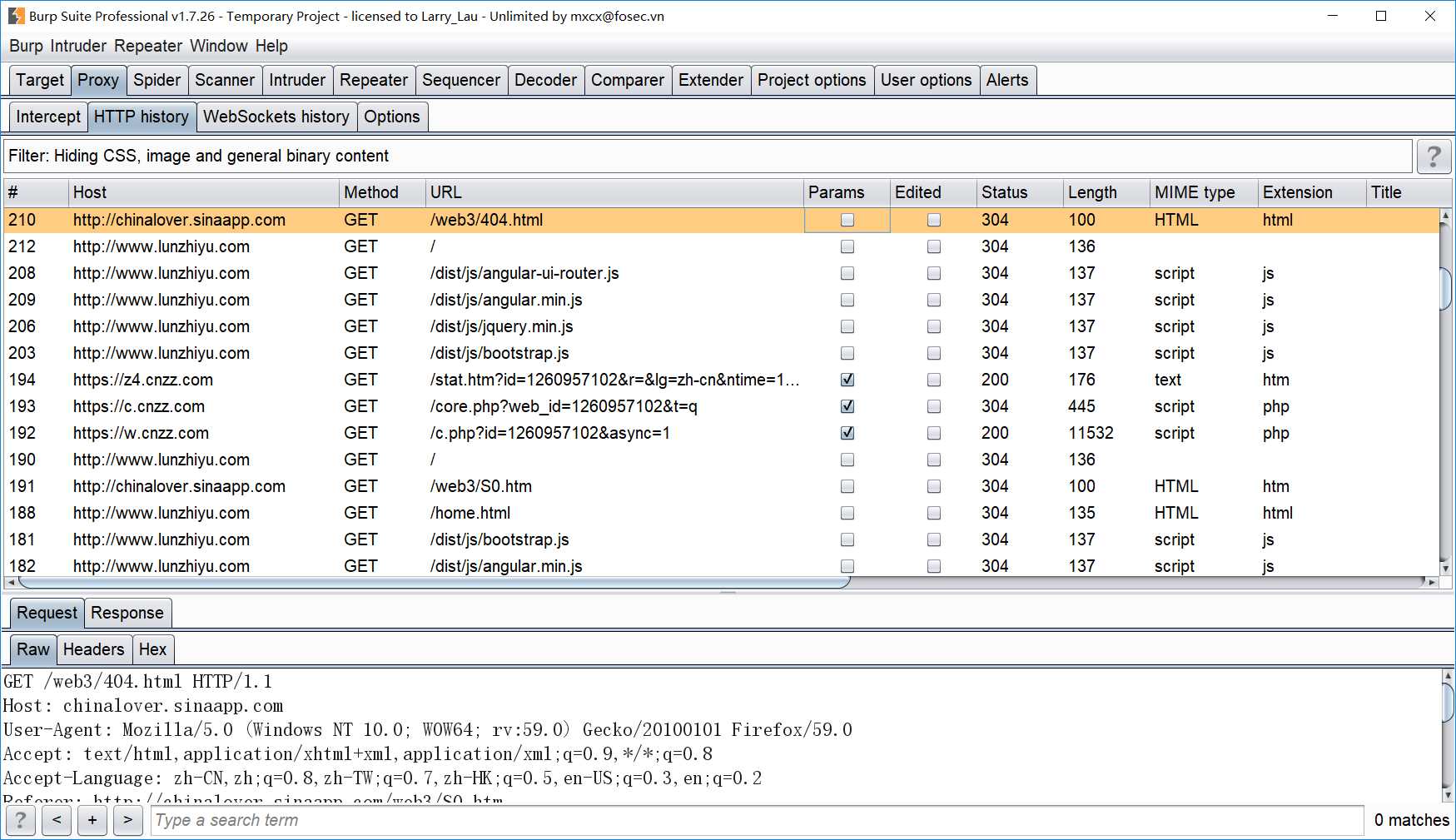

5:层层递进 http://chinalover.sinaapp.com/web3/

源码看了没思路,抓个包看看吧。

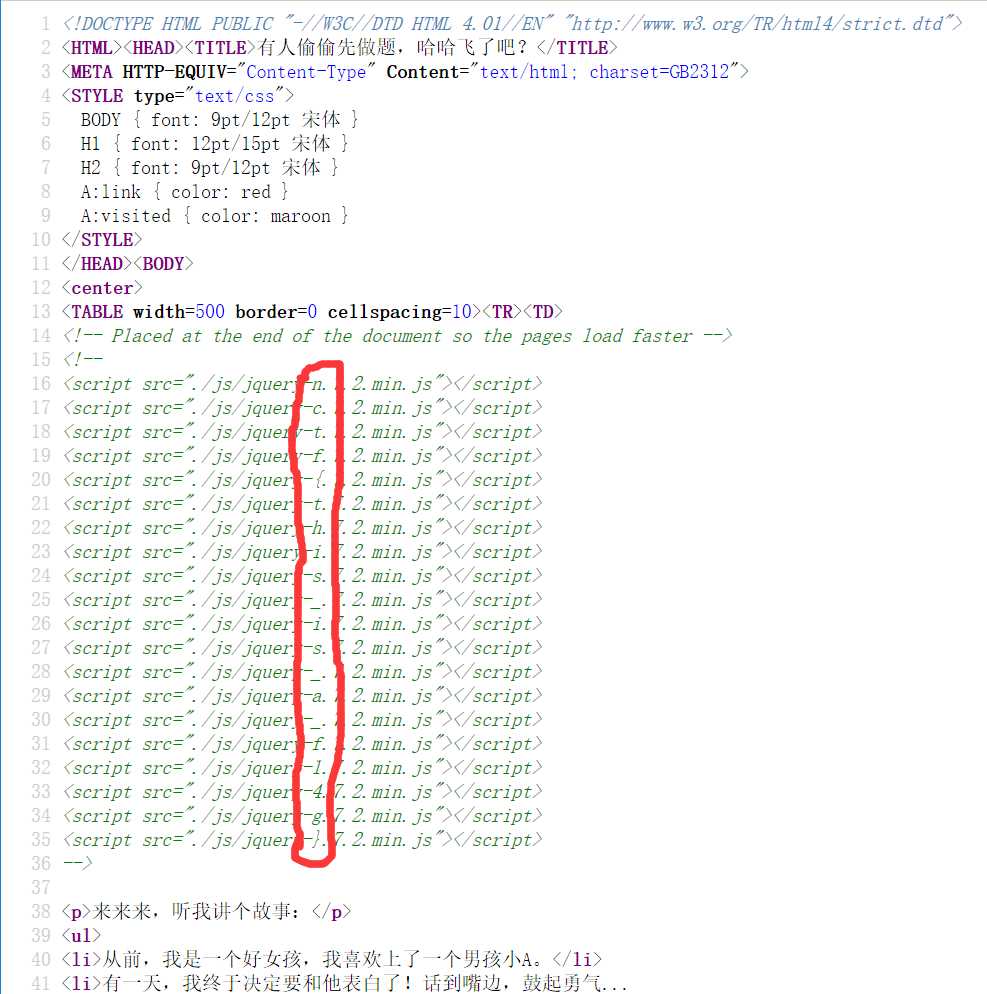

404.html 是什么玩意?打开看看吧

这个故事真让人脑壳疼,可是,交出flag吧

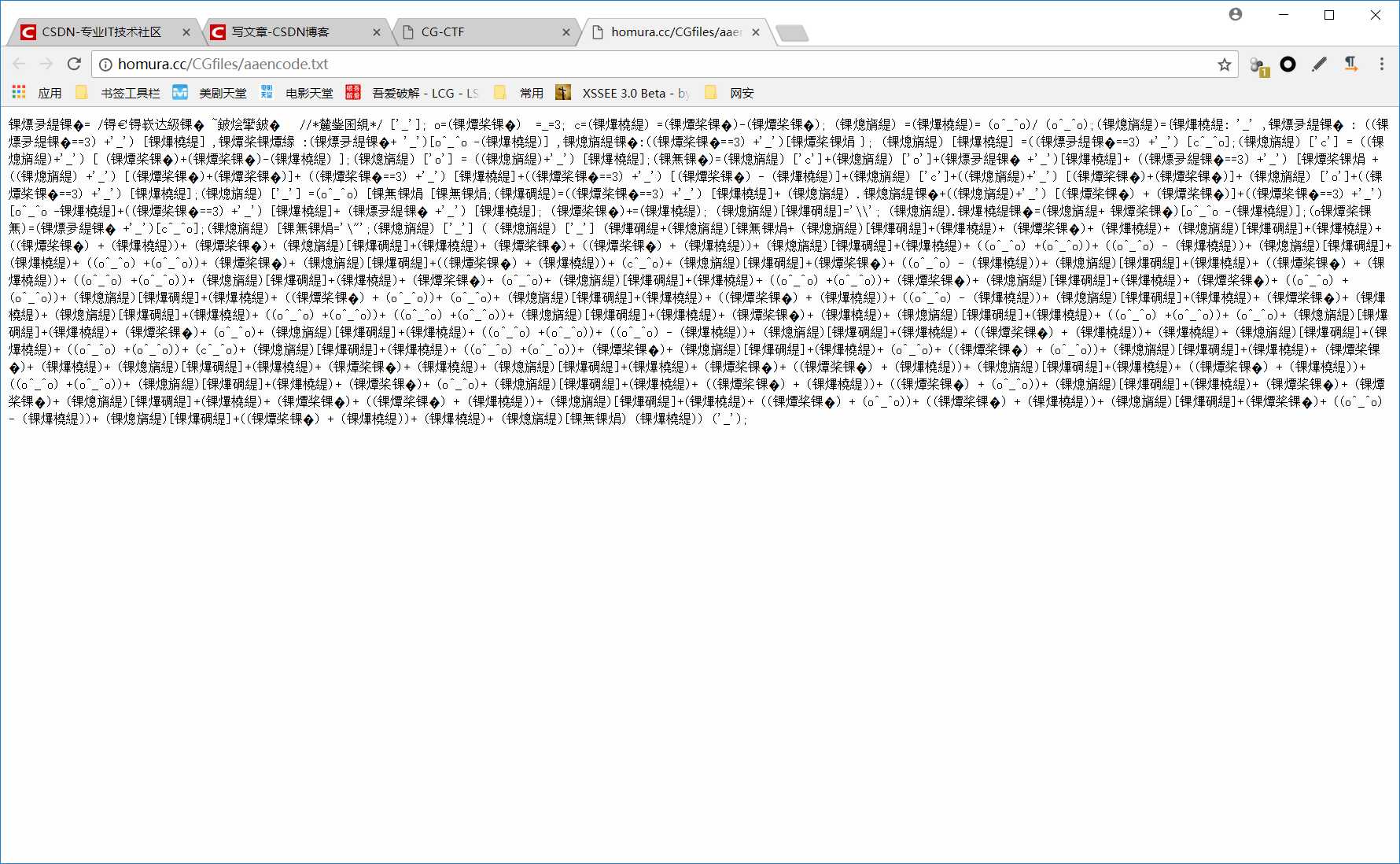

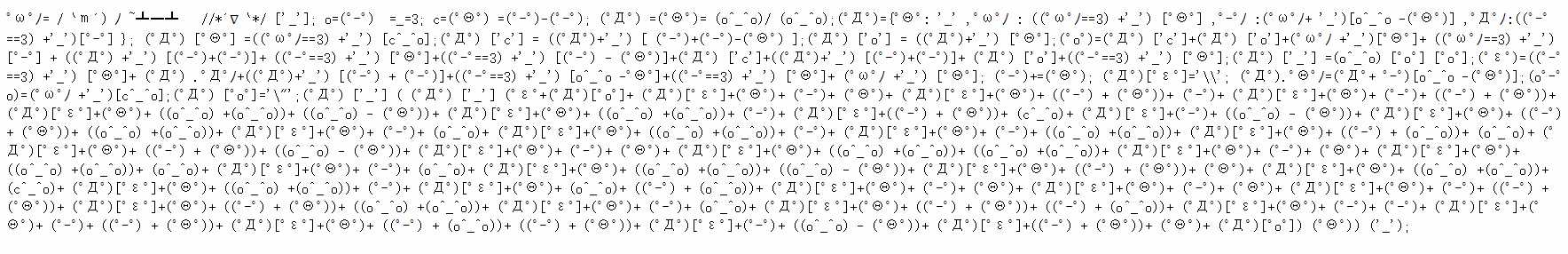

6:aaencode http://homura.cc/CGfiles/aaencode.txt

乱码,转换编码格式为Unicode(UTF-8)

扔到控制台跑:

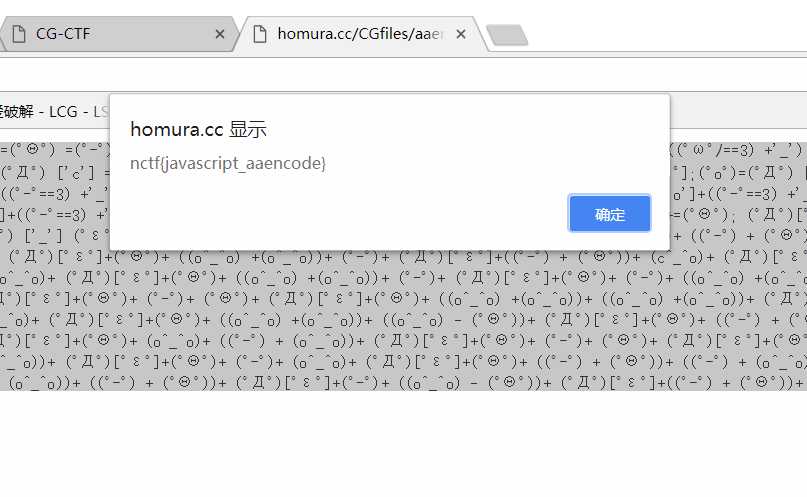

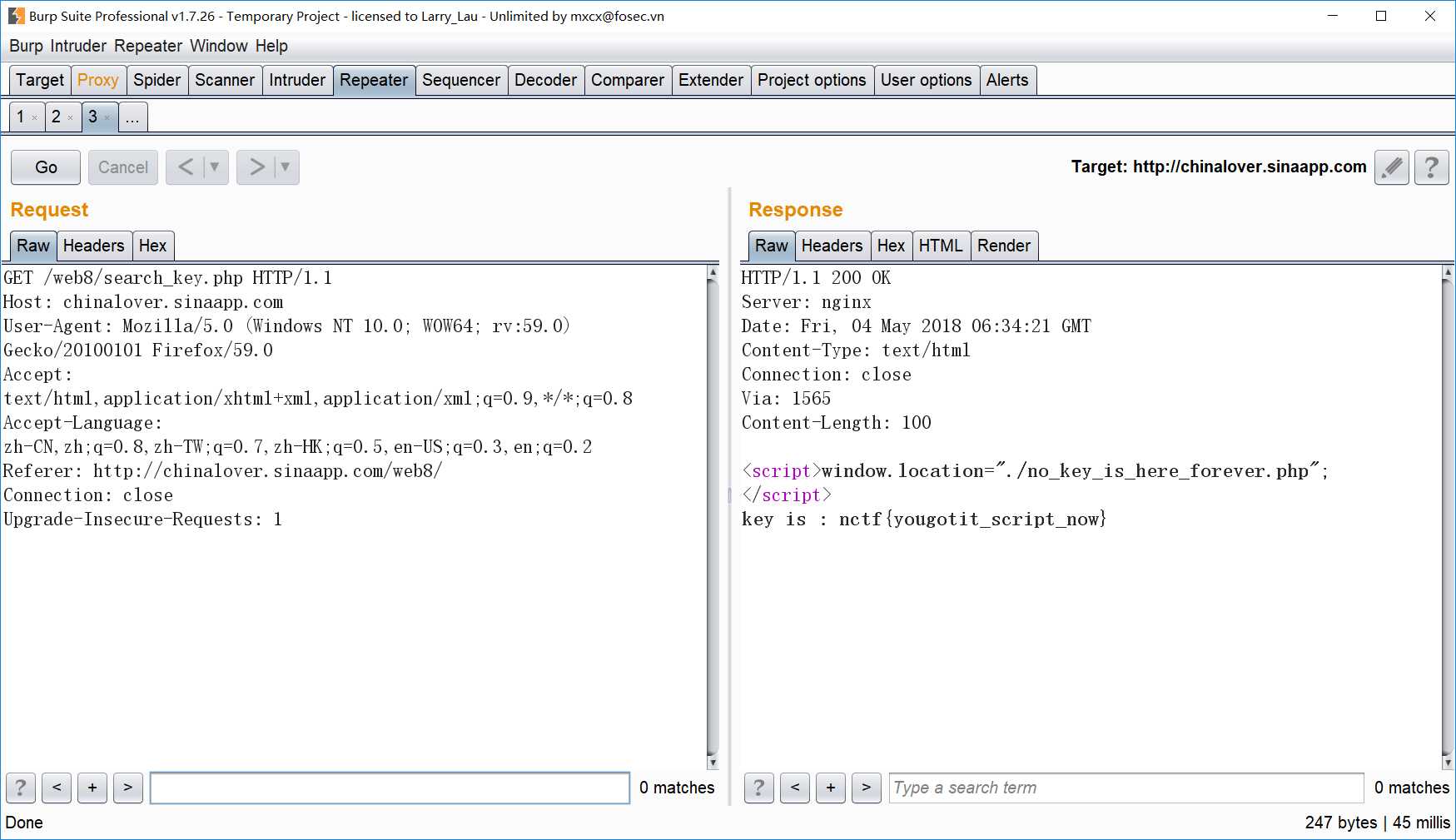

7:单身二十年(你怎么知道我单身二十年 (¬︿̫̿¬☆)) http://chinalover.sinaapp.com/web8/

发现源代码没什么有意思的东西。

抓包。

发现有一个search_key.php

发现在浏览器浏览search_key.php会跳转到nokey.php

直接在burp里面repeater。

原来是重定向!谢特。

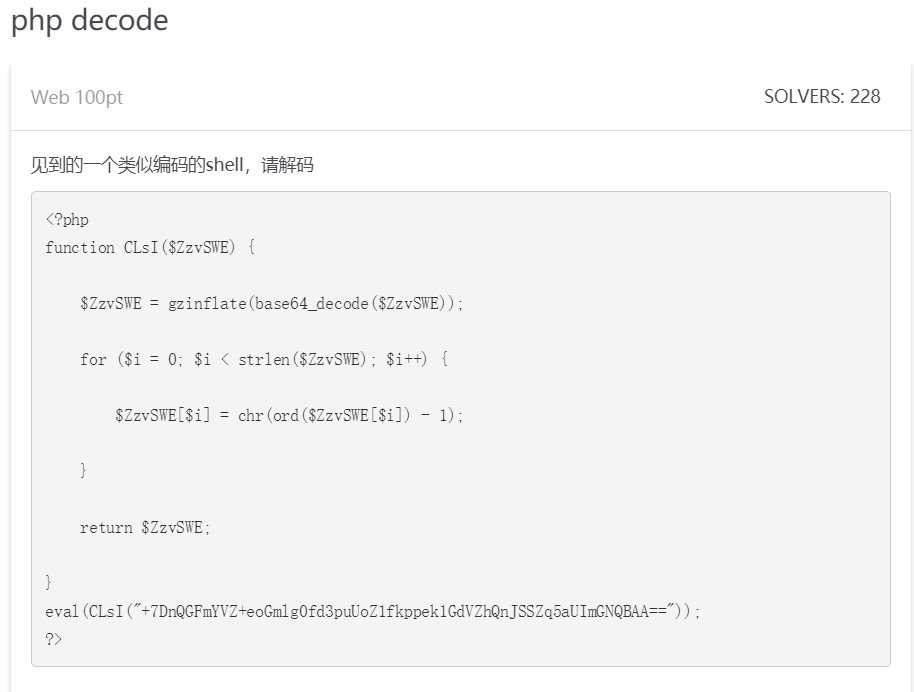

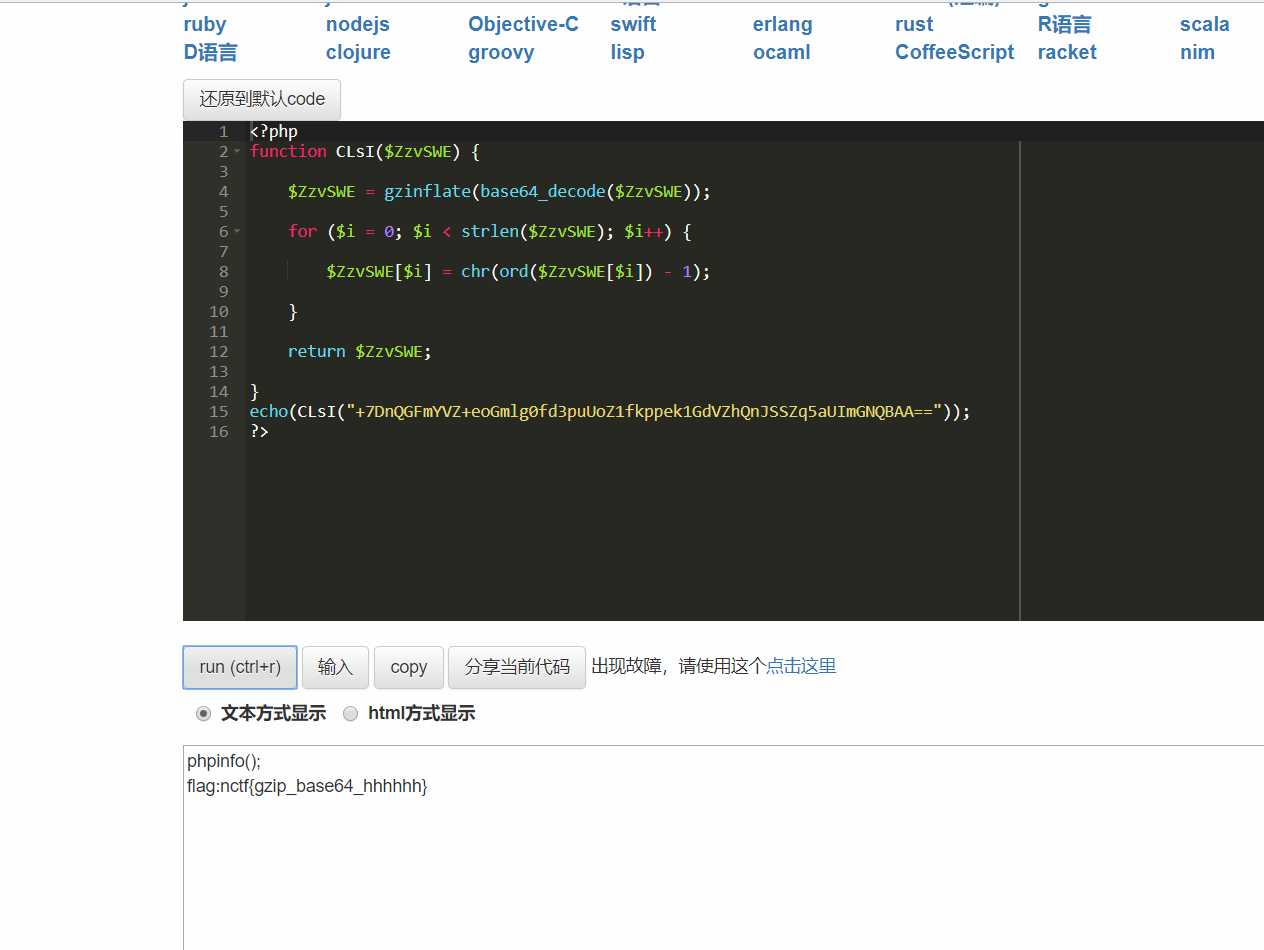

8:php decode

熟悉的python eval函数,要不自己写个脚本跑,笔者电脑php环境没装好,就在网页跑吧。

顺便再推荐一个代码在线编辑器:http://www.dooccn.com/

ok!

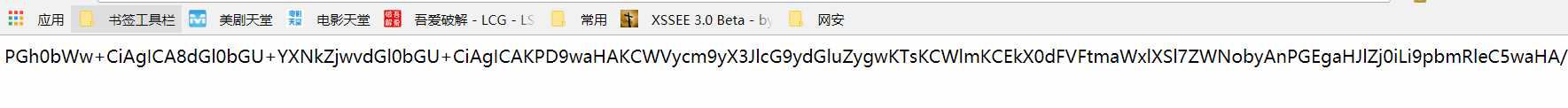

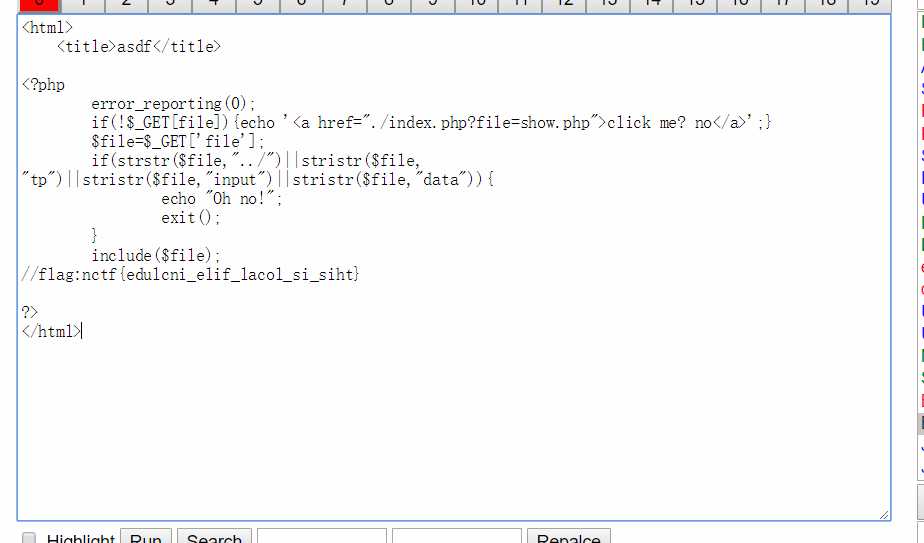

9:文件包含 http://4.chinalover.sinaapp.com/web7/index.php

给出了提示:没错 这就是传说中的LFI

因为php文件无法在前端直接显示出来将php文件转换成base64编码,解码后即可看到php文件源码。

得到:

在 http://web2hack.org/xssee/ 点击打开链接

解码:

得到flag

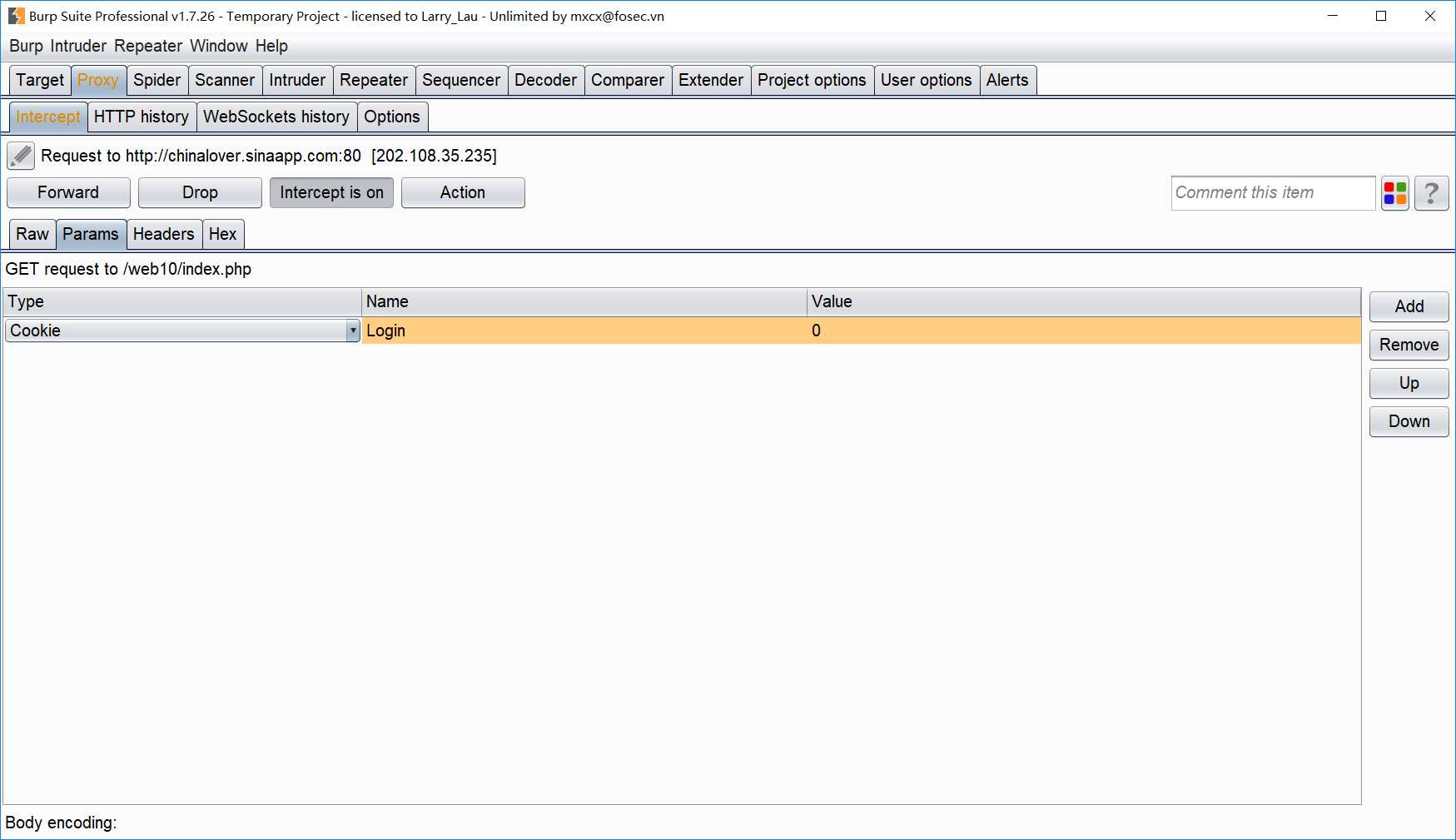

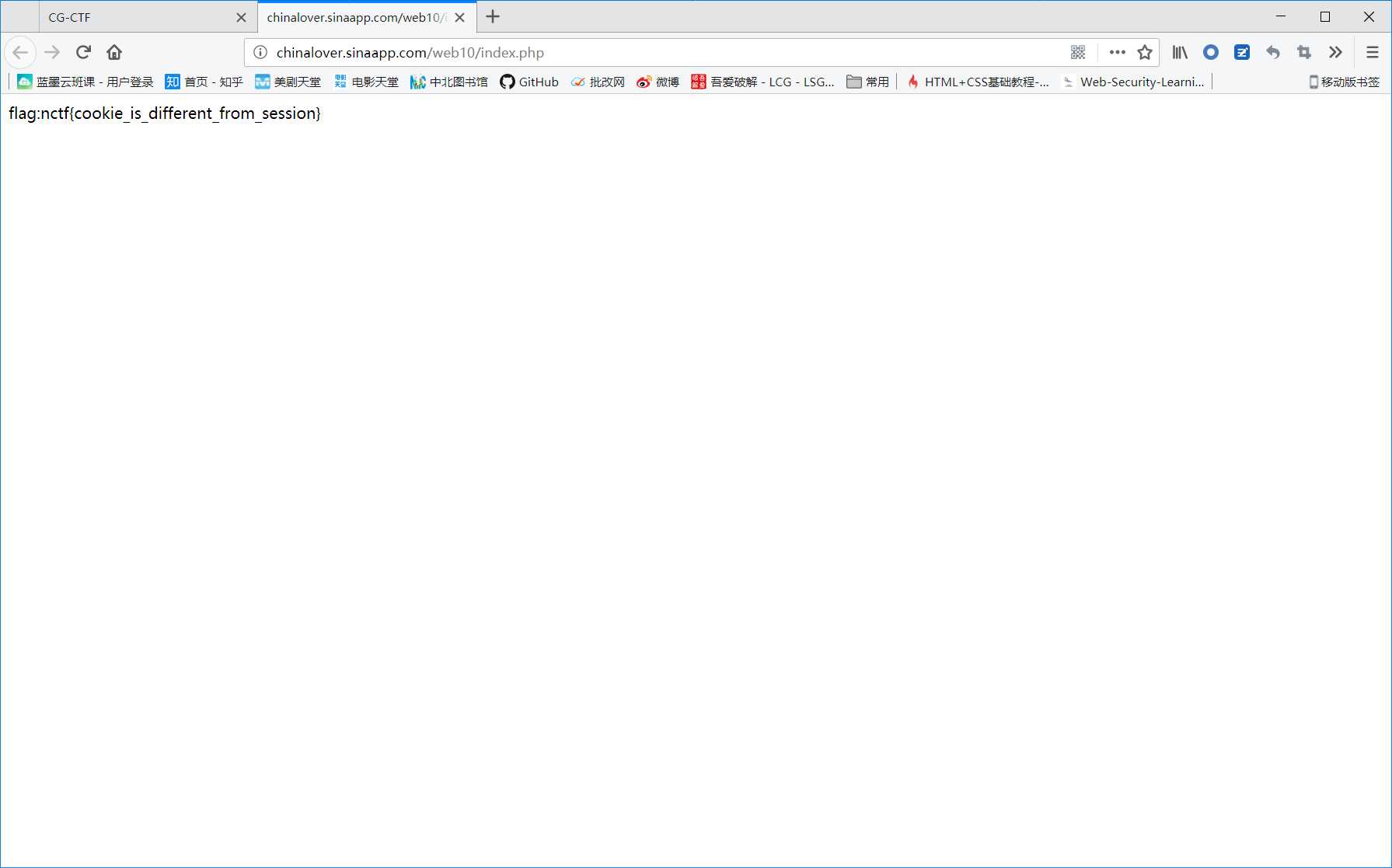

10:cookie http://chinalover.sinaapp.com/web10/index.php

抓包:

发现cookie 值为0,改为1

得到flag

分享到此结束。

个人博客地址:https://dlddw.xyz/

今天的文章南邮 ctf web(部分题)分享到此就结束了,感谢您的阅读,如果确实帮到您,您可以动动手指转发给其他人。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/30284.html