- 旁注攻击

- 旁注攻击即攻击者在攻击目标时,对目标网站“无从下手”,找不到漏洞时,攻击者就可能会通过具有同一服务器的网站渗透到目标网站,从而获取目标站点的权限。

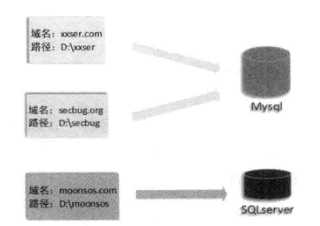

- 服务器端Web架构

- Web应用程序与数据库

- 当攻击者在攻击“xxser.com”时,并未发现风险,但通过攻击“secbug.org”得到了数据库的root 权限,这样“xxser.com”的数据可能会被泄露

- Web应用程序与数据库

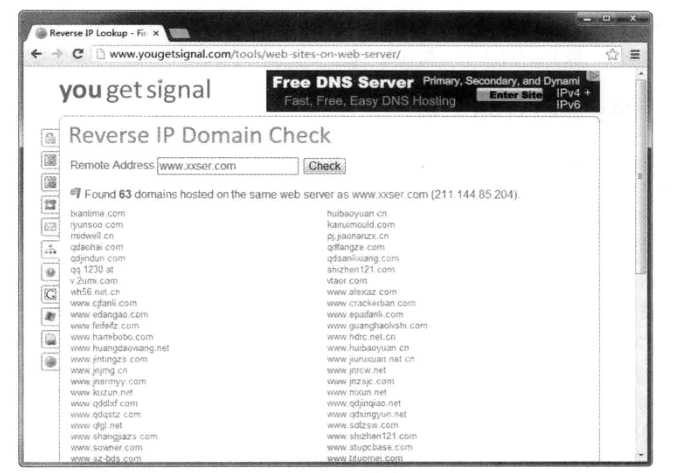

- IP逆向查询

- 许多网站都提供了基于P到网站的逆向查询功能,通过这类网站攻击者可以查找到部署在同一 Web 服务器上的网站

- 常见的IP反差网站

- http : //tool.chinaz.com/ Same/

- http:/ / dns.aizhan.com/

- http :/ / www . 114best.com/ip/

- 许多网站都提供了基于P到网站的逆向查询功能,通过这类网站攻击者可以查找到部署在同一 Web 服务器上的网站

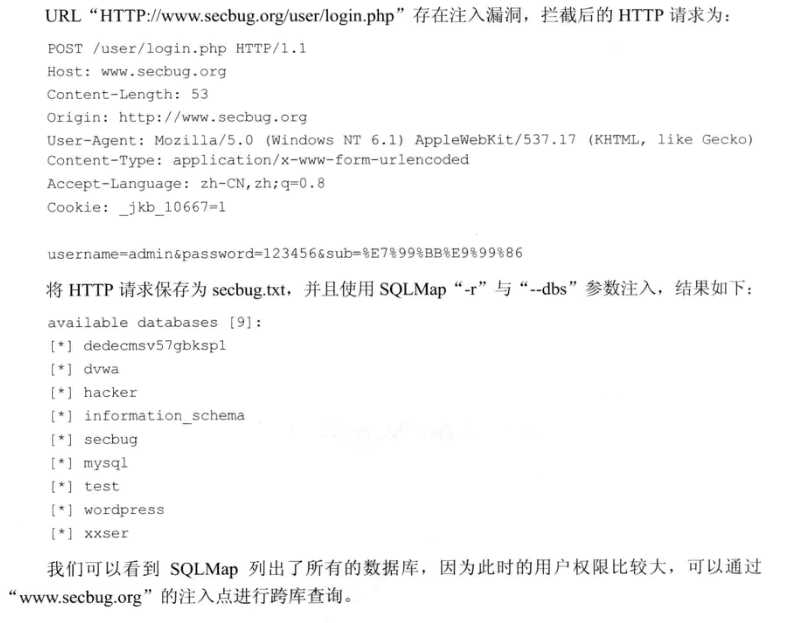

- SQL跨库查询

- SQL旁注即为跨库查询攻击,是管理员没有分配好数据库用户权限所导致的问题。

- 简单的SQL跨库查询例子

- 在分配用户权限时,一定要保持一个原则:权限最小原则。

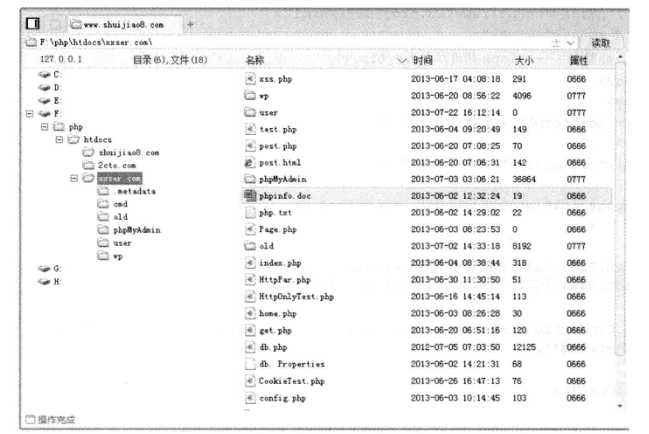

- 目录越权

- 服务器上的网站分别有“www.xxser.com“、“www.shuijiao8.com”与“www.2cto.com“,攻击者已经获取了“www.shuijiao8.com”网站权限,并且已经上传 Shell,如果目录权限未分配好,那么攻击者就可以直接进行目录越权,将Shell 写入“www.xxser.com”与“www.2cto.com”网站中

- 服务器上的网站分别有“www.xxser.com“、“www.shuijiao8.com”与“www.2cto.com“,攻击者已经获取了“www.shuijiao8.com”网站权限,并且已经上传 Shell,如果目录权限未分配好,那么攻击者就可以直接进行目录越权,将Shell 写入“www.xxser.com”与“www.2cto.com”网站中

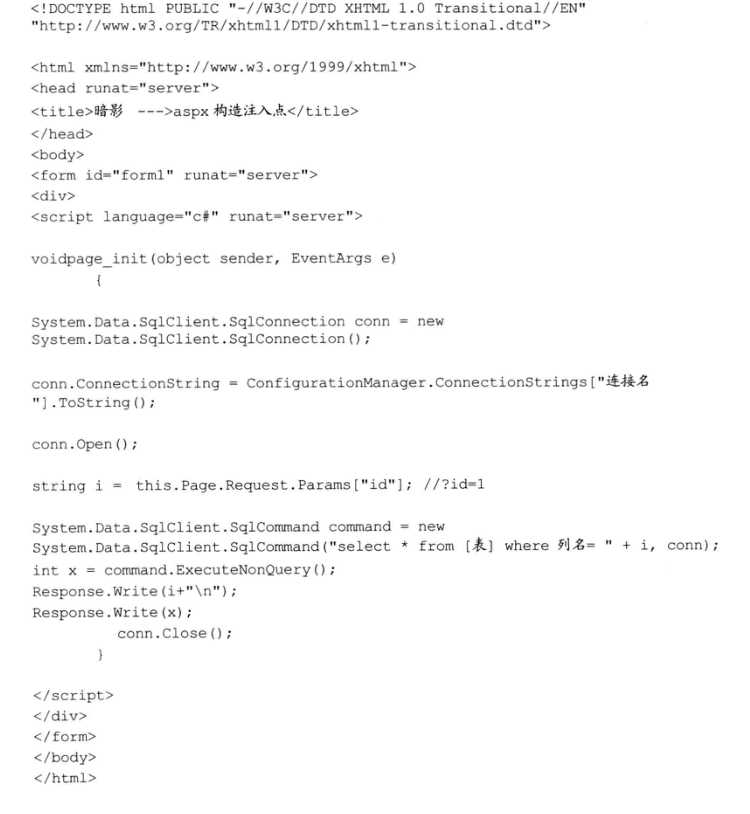

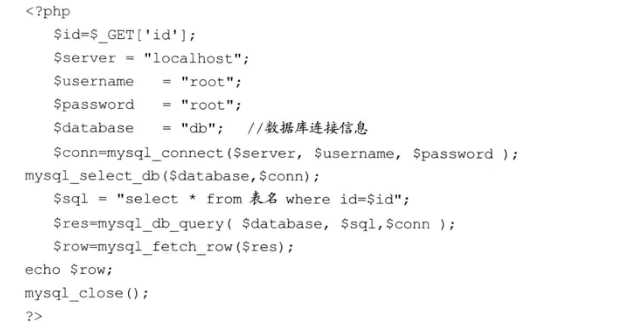

- 构造注入点

- 攻击者一般会根据相应的脚本语言来构造一个注入点,然后使用工具辅助完成后续任务。

- aspx版本

- PHP版本

- JSP版本

- 构造注入点比较简单,攻击者最主要的是得到数据库的账户信息,然后使用脚本连接。

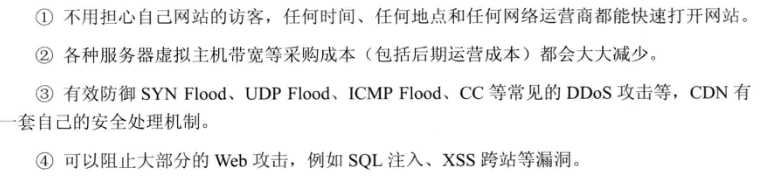

- CDN

- 服务器使用CDN之后,真实的IP将会隐藏起来,攻击者无法找到目标主机的IP,也就无法进行旁注攻击。

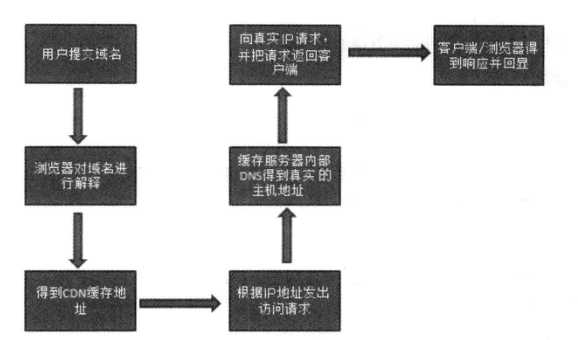

- CDN的全称是Content Delivery Network,即内容分发网络。其基本思路是:尽可能地避开互联网上有可能影响数据传输速度和稳定性的瓶颈、环节,使内容的传输速度更快、更稳定。

- 使用CDN的效果

- CDN流程

- 常见的搜索真实IP的方法

- phpinfo()

- 子域名

- 观察IP变化

- phpinfo()

今天的文章旁 注 攻 击分享到此就结束了,感谢您的阅读,如果确实帮到您,您可以动动手指转发给其他人。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/32238.html