#博学谷IT学习技术支持#

文章目录

- 1.Linux准备环境

- 2.证书扩展名

- 3.自签CA证书

- 4.开启https,并校验客户端(双向认证)

-

- 4.1配置nginx,开启https

- 4.2开启客户端认证

- 5.java代码

最近在做接口对接的时候,需要双方使用https协议以及客户端认证(https双向认证)。虽然之前接触过https,了解一些https的原理以及加密算法,但是实际操作起来还是会多多少少的遇到一些问题。因此,将遇到的问题记录下来,方便后续的阅读和查找。也希望大家能够更快的理解。

参考:

linux环境安装nginx

pem和der文件扩展名转换

1.Linux准备环境

- openssl

使用openssl version查看openssl版本,如果没有安转openssl,可以执行 yum install openssl 安装

- nginx

我们使用nginx来进行https的双向认证,首先我们需要安装nginx并附带SSL 模块

详细的安装过程可以查看 Linux安装nginx ssl

2.证书扩展名

在开发和测试阶段,使用的是自签的证书。在找自签CA证书操作流程的时候,会有很多的文件扩展名,如pem,der,csr.cer.crt.p12,pfx,jks等,刚开始接触的话很容易混淆,因此先来看下证书的扩展名。

- DER: .DER = DER扩展用于二进制DER编码证书。这些文件也可能承载CER或CRT扩展。

- PEM:使⽤Base64 ASCII进⾏编码的纯⽂本格式,是以“ – BEGIN …”前缀的ASCII(Base64)数据。

- KEY:.KEY 扩展名用于公钥和私钥,常见使用于私钥。也可以被编码为二进制DER或ASCII PEM。

- CSR:证书签名请求。CSR文件是申请SSL证书时所需要的一个数据文件。

- CRT:CRT扩展用于证书。 证书可以被编码为二进制DER或ASCII PEM。 CER和CRT扩展几乎是同义词。 最常见的于Unix 或类Unix系统。通俗来讲,.CRT文件常在Linux系统使用,包含公钥和主体信息。

- CER:.CRT的替代形式,您可以在微软系统环境下将.CRT转换为.CER(.both DER编码的.CER,或base64 [PEM]编码的.cer)。通俗来讲,就是.CER扩展文件是DER编码,并且.CER文件常在Windows系统使用。

- P12:P12证书全称是PKCS#12。是一种交换数字证书的加密标准,用来描述个人身份信息。p12证书包含了私钥、公钥并且有口令保护,在证书泄露后还有最后一道保障——证书口令,不知道正确的证书口令无法提取秘钥(文件的扩展名能够为pfx或p12)

- PFX:PFX也是由PKCS#12标准定义,包含了公钥和私钥的二进制格式的证书形式,以pfx做为证书文件后缀名(文件的扩展名能够为pfx或p12)

- JKS:JKS是JAVA的keytools证书工具支持的证书私钥格式

3.自签CA证书

3.1 生成根证书

mkdir ssl 创建证书存放的⽬录

cd ssl 进⼊证书存放⽬录

生成私钥

openssl genrsa -out ca.key 2048 ⽣成根证书私钥

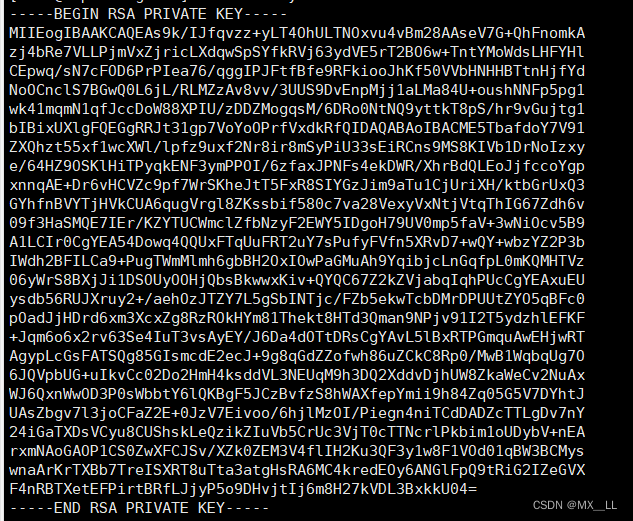

查看一下ca.key 的内容,可以看到

可以将ca.key转为pem文件

openssl rsa -in ca.key -out ca-key.pem

再查看一下ca-key.pem文件,内容和ca.key是相同的

生成根证书

openssl req -new -x509 -days 3650 -key ca.key -out ca.crt

-days设置证书有效时间,这里我们设置10年

生成证书时要输入一些个体信息

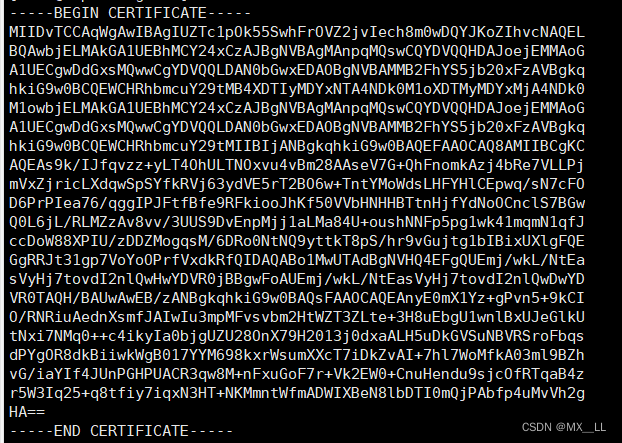

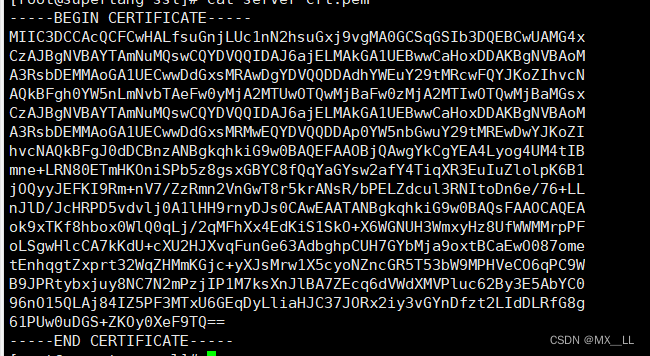

证书生成后,可以查看ca.crt的内容

也可以将ca.crt转为pem文件

openssl x509 -in ca.crt -out ca-crt.pem

再查看一下ca-crt.pem文件,内容和ca.crt是相同的

编码类型转换

PEM编码转为DER编码 openssl x509 -in ca-crt.pem -outform der -out ca-crt.der

DER转为PEM openssl x509 -in ca-crt.der -inform der -outform pem -out ca-crt.pem

(提示:要转换KEY文件也类似)

der二进制编码的文件不能直接查看,可以使用命令查看.der文件

openssl x509 -in ca-crt.der -inform der -text -noout

3.2 生成服务端证书

为了便于理解和操作,这里统一使用pem编码,并统一生成pem格式扩展文件

生成服务端私钥

生成pem扩展名的私钥

openssl genrsa -out server-key.pem 2048

2048表示生成的私钥为2048位,一般使用2048位相对比较安全

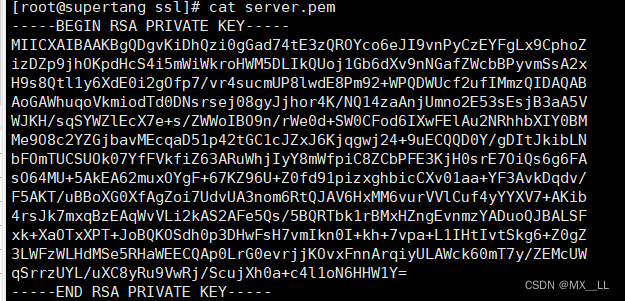

将.pem扩展名私钥转为.key

openssl rsa -in server-key.pem -out server.key

再查看server.key 和server.pem 私钥内容是相同的

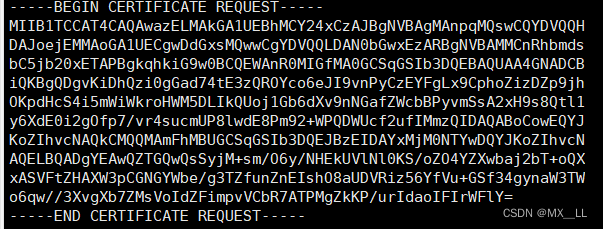

生成服务端证书签名请求文件

注意这⾥的common name必须是需要访问的域名,其他的内容可以和根证书填写的⼀样

openssl req -new -key server-key.pem -out server-csr.pem

可以将server-csr.pem转为.csr扩展名

openssl req -in server-csr.pem -out server.csr 或直接修改扩展名 .pem为.csr

根据签发请求⽣成服务端证书

openssl x509 -req -sha256 -in server-csr.pem -CA ca.crt -CAkey ca.key -CAcreateserial -days 3650 -out server-crt.pem

可以将server-crt.pem转为.crt扩展名

openssl x509 -outform pem -in server-crt.pem -out server.crt

生成服务端pfx或p12证书

openssl pkcs12 -export -in server.crt -inkey server.key -out server.pfx

注:在将.pem扩展文件转为key,csr,crt文件的时候,先查看文件内容

包含 —–BEGIN RSA PRIVETE KEY —– 的内容可以导出转换.key扩展名的文件

包含 —–BEGIN CERTIFICATE REQUEST —– 的内容可以导出转换.csr扩展名的文件

包含 —–BEGIN CERTIFICATE —– 的内容可以导出转换.crt扩展名的文件

3.3 生成客户端证书

客户端证书⽣成步骤和服务端基本⼀样,需要注意的就是在⽣成签发请求的时候填写的信息中,comm name也要是访问的域名。

生成客户端私钥

openssl genrsa -out client.key 2048

生成客户端证书签名请求文件

openssl req -new -key client.key -out client.csr

根据签发请求和⽣成客户端证书

openssl x509 -req -sha256 -in client.csr -CA ca.crt -CAkey ca.key -CAcreateserial -days 3650 -out client.crt

生成客户端pfx或p12证书

openssl pkcs12 -export -in client.crt -inkey client.key -out client.p12

4.开启https,并校验客户端(双向认证)

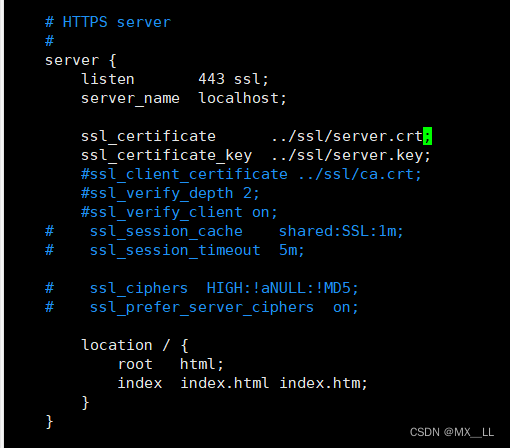

4.1配置nginx,开启https

- 开启https请求

进入nginx目录,编辑nginx.conf – vim nginx.conf

找到HTTPS server

ssl_certificate 服务端crt证书路径

ssl_certificatie_key 服务端私钥路径

配置完以后 启动或者容器一下nginx

启动:在nginx目录执行 ./sbin/nginx

重启:在nginx目录执行 ./sbin/nginx -s reload

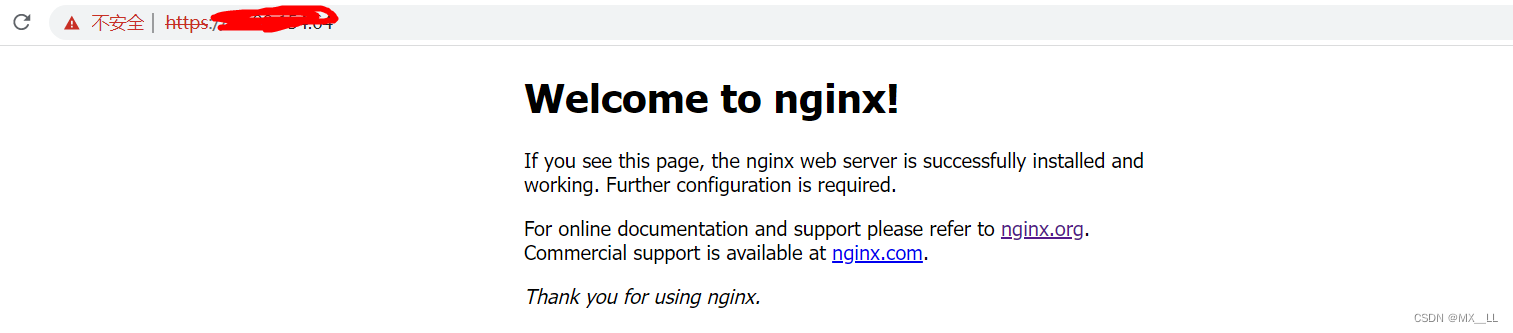

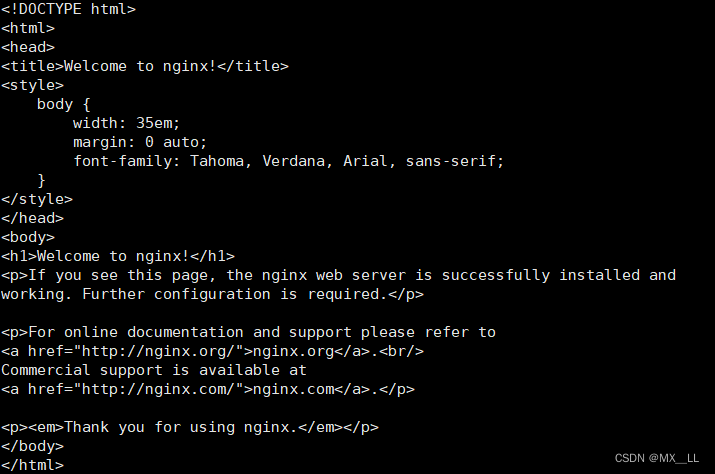

在浏览器访问是成功的,因为我们是自签证书,因此显示不安全

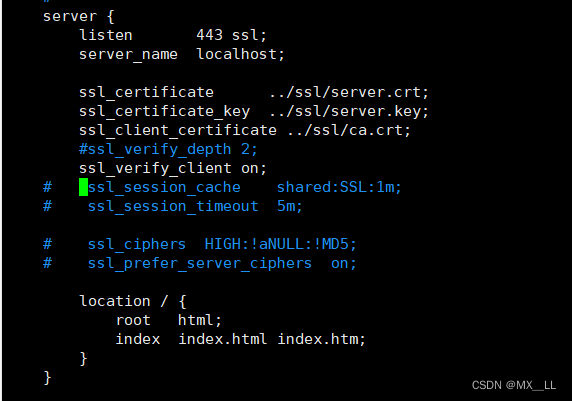

4.2开启客户端认证

vim nginx.conf继续编辑nginx.conf

ssl_client_certificate 指定客户端认证时使⽤的根证书路径,⽤来验证客户端证书的正确性,我们使用的自签ca证书签发的客户端证书,因此使用ca.crt

ssl_verify_client on 为开启客户端校验

配置完成后重启nginx ./sbin/nginx -s reload

为了方便测试。我们直接使用curl 命令进行测试

curl https://ip -k -v

ip为访问的具体ip地址

-k编码忽略服务端证书的校验,因为我们这里服务端证书也是自签的,所以要加上-k

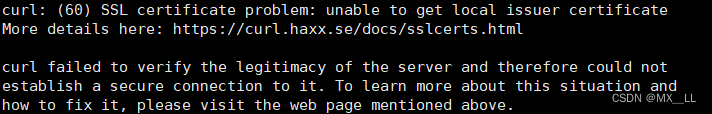

不加-k,会有异常提示

-v为显示具体的信息,也可以不加

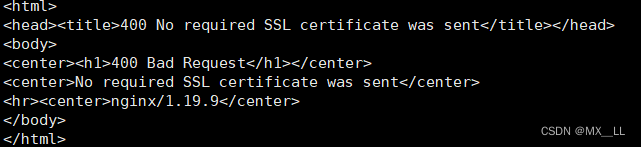

使用上述命令访问后

提示需要携带客户端的证书,说明我们配置的客户端认证已经生效了

curl --cert client.crt --key client.key https://ip -k

可以看到携带证书后访问是成功的,说明客户端已经认证成功了,因此https双向认证完成了

5.java代码

附一段java代码,代码来自 https://wenku.baidu.com/view/ee8e04315c0e7cd184254b35eefdc8d376ee1494.html

public class SSLService {

// 客户端证书路径,⽤了本地绝对路径,需要修改

private final static String CLIENT_CERT_FILE = "C:\\Users\\tzx\\Desktop\\client.p12";

// 客户端证书密码

private final static String CLIENT_PWD = "131112";

// 信任库路径,即keytool⽣成的那个⾃定义名称的库⽂件

private final static String TRUST_STRORE_FILE = "D:\\Java\\jdk1.8.0_131\\jre\\lib\\security\\test.truststore";

// 信任库密码,即keytool时的密码

private final static String TRUST_STORE_PWD = "131112";

private static String readResponseBody(InputStream inputStream) throws IOException {

try {

BufferedReader br = new BufferedReader(new InputStreamReader(inputStream, Charset.forName("UTF-8")));

StringBuffer sb = new StringBuffer();

String buff = null;

while ((buff = br.readLine()) != null) {

sb.append(buff + "\n");

}

return sb.toString();

} finally {

inputStream.close();

}

}

public static void httpsCall() throws Exception {

// 初始化密钥库

KeyManagerFactory keyManagerFactory = KeyManagerFactory

.getInstance("SunX509");

KeyStore keyStore = getKeyStore(CLIENT_CERT_FILE, CLIENT_PWD, "PKCS12");

keyManagerFactory.init(keyStore, CLIENT_PWD.toCharArray());

// 初始化信任库

TrustManagerFactory trustManagerFactory = TrustManagerFactory

.getInstance("SunX509");

KeyStore trustkeyStore = getKeyStore(TRUST_STRORE_FILE, TRUST_STORE_PWD, "JKS");

trustManagerFactory.init(trustkeyStore);

// 初始化SSL上下⽂

SSLContext ctx = SSLContext.getInstance("SSL");

ctx.init(keyManagerFactory.getKeyManagers(), trustManagerFactory

.getTrustManagers(), null);

SSLSocketFactory sf = ctx.getSocketFactory();

HttpsURLConnection.setDefaultSSLSocketFactory(sf);

String url = "https://blog.tzx.com";

URL urlObj = new URL(url);

HttpsURLConnection con = (HttpsURLConnection) urlObj.openConnection();

con.setRequestProperty("User-Agent", "Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 " +

"(KHTML, like Gecko) Chrome/56.0.2924.87 Safari/537.36");

con.setRequestProperty("Accept-Language", "zh-CN;en-US,en;q=0.5");

con.setRequestMethod("GET");

String res = readResponseBody(con.getInputStream());

System.out.println(res);

}

/** * 获得KeyStore */

private static KeyStore getKeyStore(String keyStorePath, String password, String type)

throws Exception {

FileInputStream is = new FileInputStream(keyStorePath);

KeyStore ks = KeyStore.getInstance(type);

ks.load(is, password.toCharArray());

is.close();

return ks;

}

public static void main(String[] args) throws Exception {

httpsCall(null);

}

}

今天的文章证书类型、自签CA证书、https双向认证(一篇就懂系列)分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/66742.html