作者名:Demo不是emo

主页面链接:主页传送门

创作初心:一切为了她

座右铭:不要让时代的悲哀成为你的悲哀

专研方向:网络安全,数据结构每日emo:ctf被大佬吊打的一天,裂开

目录

一、常见术语

1、APK文件

它是Android Package的缩写,也就是Android安装包。其实,APK文件是压缩包形式呈现的。通过将打包好的APK文件直接传到Android模拟器或Android手机中执行、安装,就形成我们使用的各种APP程序啦。

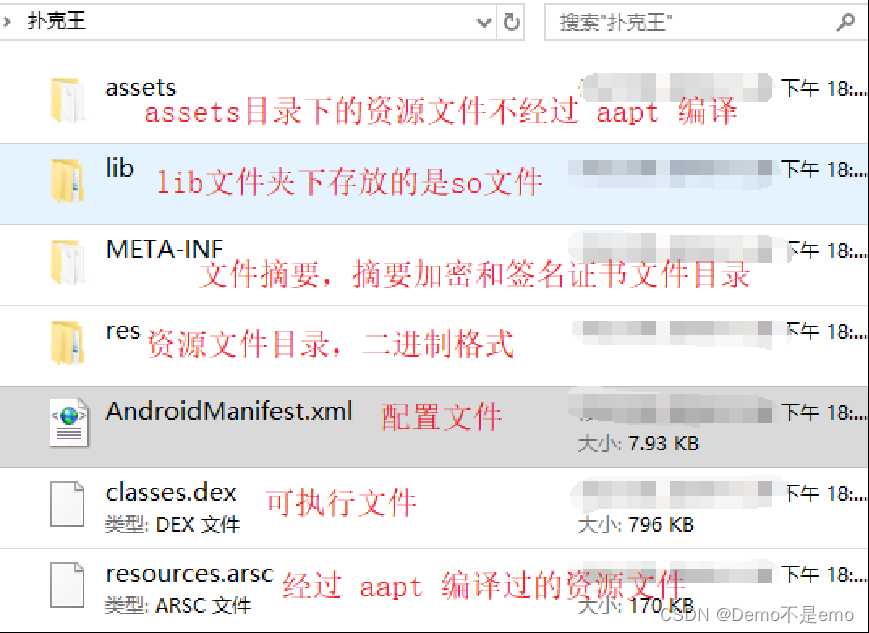

2、APK文件目录

assets:此目录下存放的是不经过appt编译的资源文件。

lib:此文件夹下存放的都是so文件。

META-INF:此文件夹里面存放的是apk的签名文件

res:这个文件夹里面存放的是资源文件.

AndroidManifest.xml 文件:是一个配置文件,里面包含组件的声明和配置。

classes.dex文件:是一个可执行文件,可以直接在Android系统上运行。

resources.arsc文件:是经过 aapt 打包res目录下的资源文件后生成的文件。

例如:

[1]、META-INF文件夹

在META-INF文件夹中:此文件夹里面存放的是apk的签名文件,打开它,我们可以看到,它包含三种文件:

CERT.RSA文件:签名证书文件,里面存放的是公钥和加密算法描述

CERT.SF文件:摘要加密,里面存放的是加密文件,它是使用私钥对摘要明文加密后得到的密文信息,只有使用私钥配对的公钥才能解密该文件

MANIFEST.MF文件:即文件摘要,里面存放的是程序清单文件,它包含包中所有文件的摘要明文。

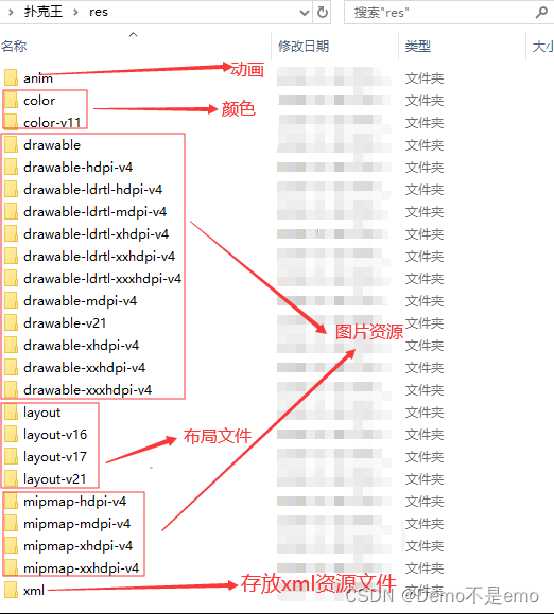

[2]、res文件夹

在res文件夹中:这个文件夹里面存放的是资源文件,是经过appt编译后的文件:

drawable开头的文件夹:里面存放的是图片和xml文件。

layout文件夹:里面存放的都是布局文件。

有的APK中还会出现一个menu文件夹:里面存放的是菜单文件。

anim文件夹:存放的是动画文件,

color文件夹:存放的是颜色文件,

mipmap文件夹:存放的也是图片资源。

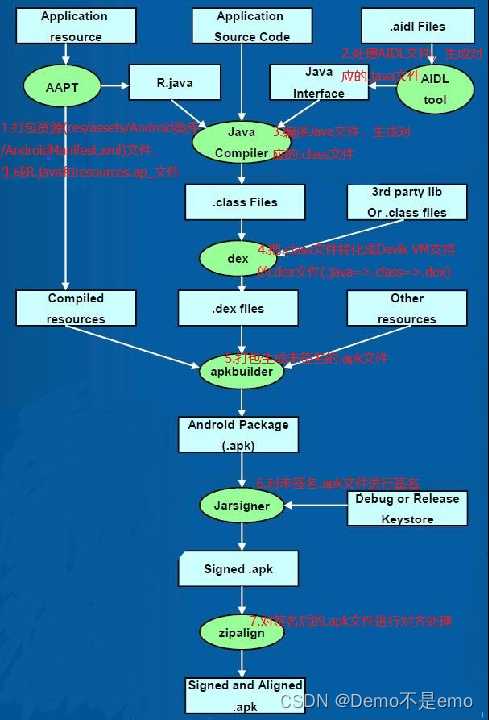

二、Apk打包流程

三、adb介绍与使用

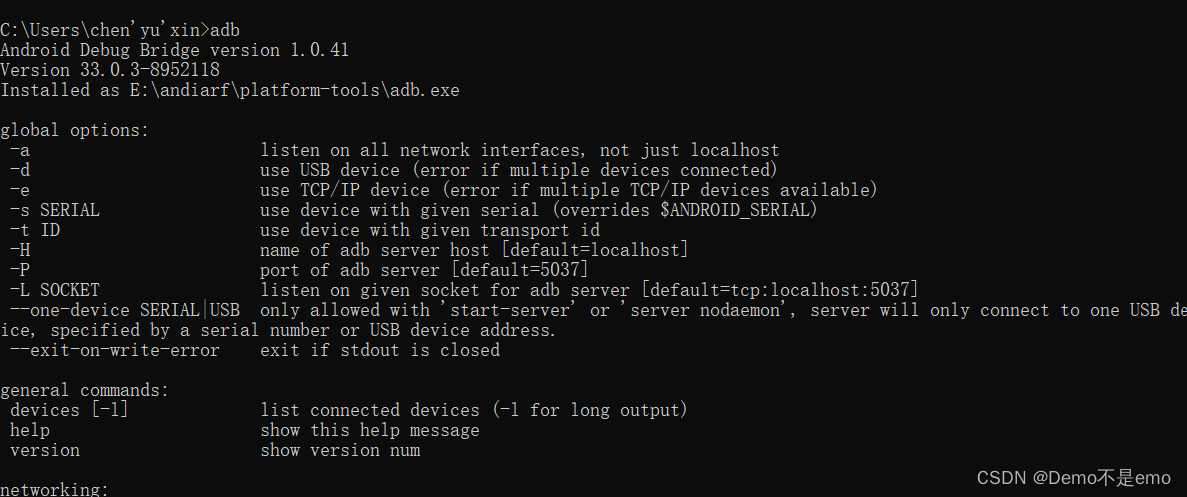

ADB(Android Debug Bridge),ADB是Android SDK里的一个工具,用这个工具可以直接操作管理Android模拟器或者真实的Android设备。Android的初衷是用ADB这样的一个工具来协助开发人员在开发Android应用的过程中更快更好的调试APK,因此ADB具有一下等功能:

安装卸载apk

拷贝推送文件

查看设备硬件信息

查看应用程序占用资源

在设备执行shell命令

至于adb工具的安装就不在这里多讲了,后面会出一篇博客来详细介绍adb,相关的工具包也可以找我拿,安装好了之后就是下面这个界面,在终端输入adb后就会有回显

这里只简单演示一下,先给大家看看它常用的指令

adb常用命令

adb devices:显示当前连接的设备

adb install:安装包路径

adb shell dumpsys activity top 获取当前活动界面信息

adb shell dumpsys package [packagename] 获取包信息

adb shell dumpsys meminfo [pname/pid] 获取内存数据

adb shell dumpsys dbinfo [packagename] 获取数据库文件

adb shell pm list packages 列出当前所有已安装的程序包名

adb shell pm path [packagename] 获取指定程序所在路径

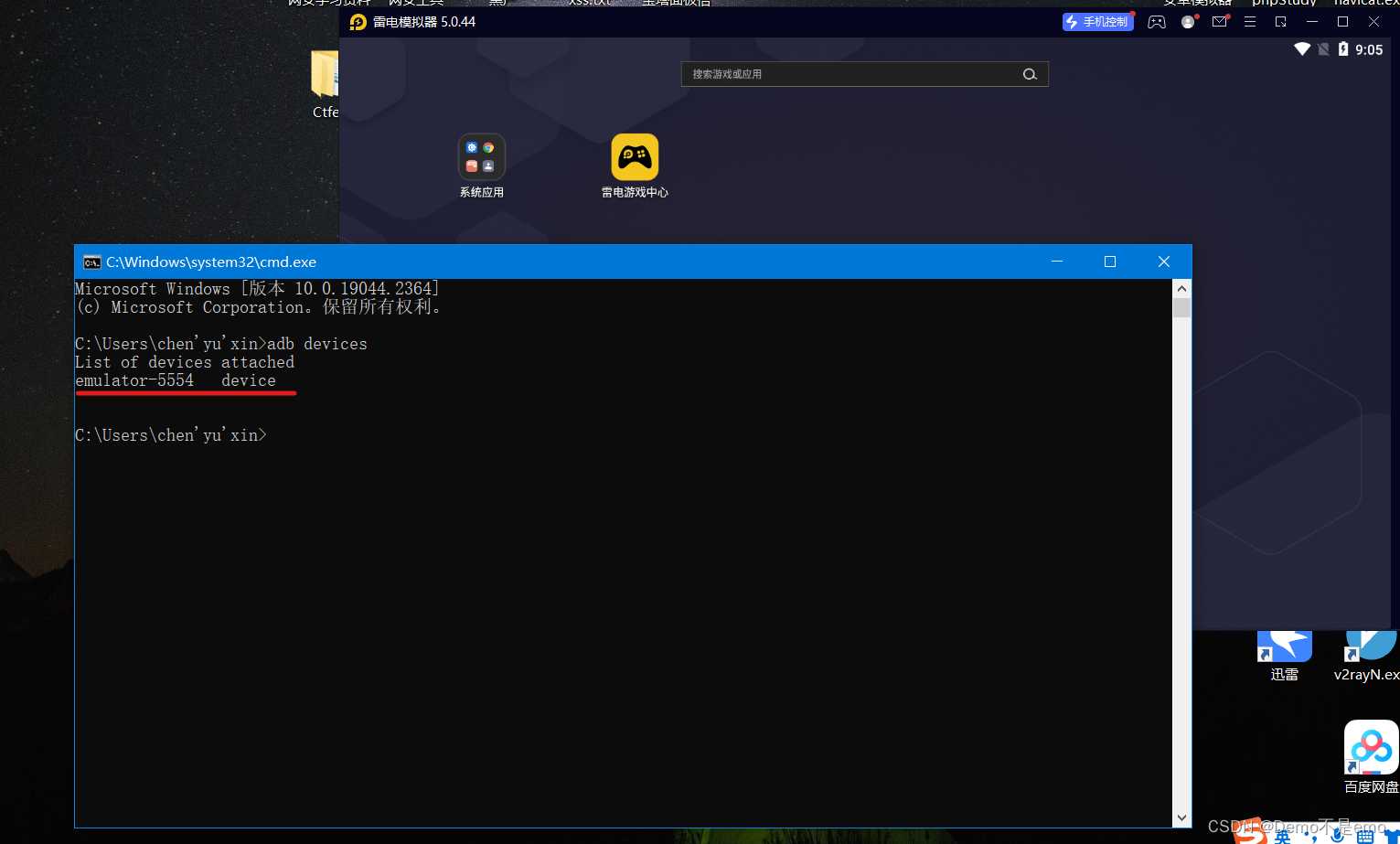

这里我开启一个雷电模拟器来给大家演示一下,如下,输入下面这个指令就可以查看adb连接了哪些设备

adb devices

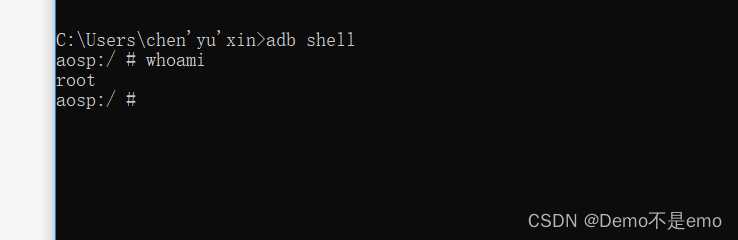

adb shell就可以了,效果如下

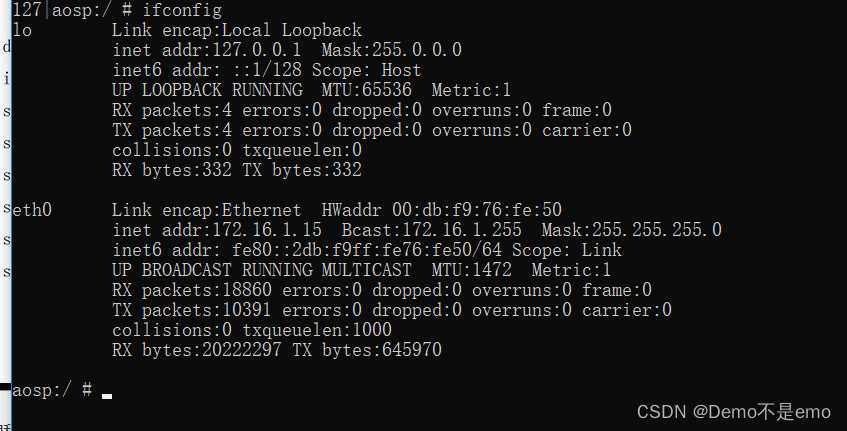

也能看到现在是root用户,这里的shell命令直接用Linux指令‘’就行了,差不多的,还比如查ip地址

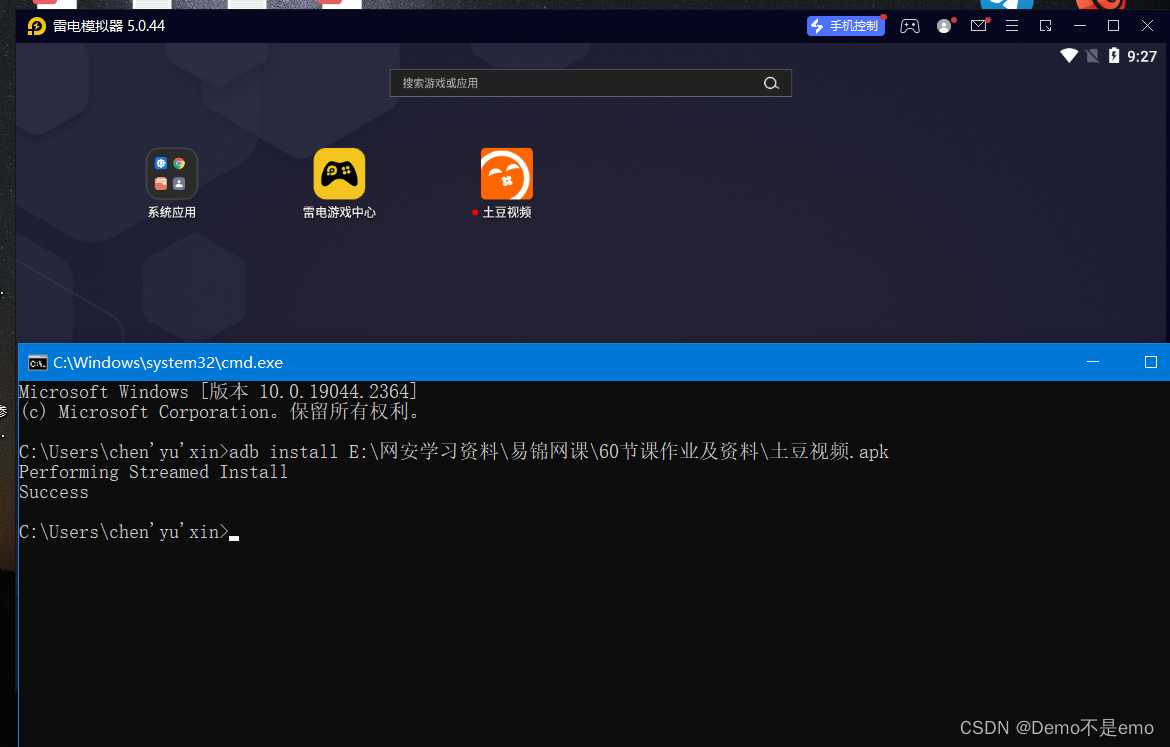

又比如给连接的设备安装准备好的apk文件,如下

基于渗透的一些想法,就是当其他人拿着usb设备在你电脑上充电时,直接把提前准备好的apk木马文件给他安装上去,不就直接拿捏了(无任何不良向导),所以说学渗透要把自己学到的知识点都联系到渗透上,结合知识点

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/34126.html