黑客

黑客的演变

骇客入侵始于1960年代,当时人们使用电话窃听或窃,指的是使用音频来操纵电话系统。那时,电话交换机使用各种音调指示不同的功能。早期的黑客意识到,通过用哨子模仿声音,他们可以利用电话交换机拨打免费的长途电话。

在1980年代中期,使用计算机拨号调制解调器将计算机连接到网络。黑客编写了“战争拨号”程序,该程序拨打给定区域中的每个电话号码以搜索计算机。找到计算机后,便会使用密码激活成功教程程序来获得访问权限。

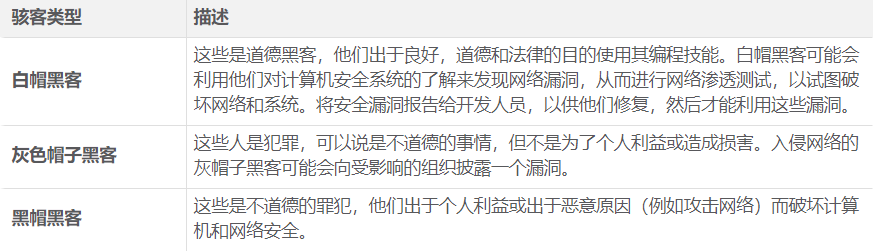

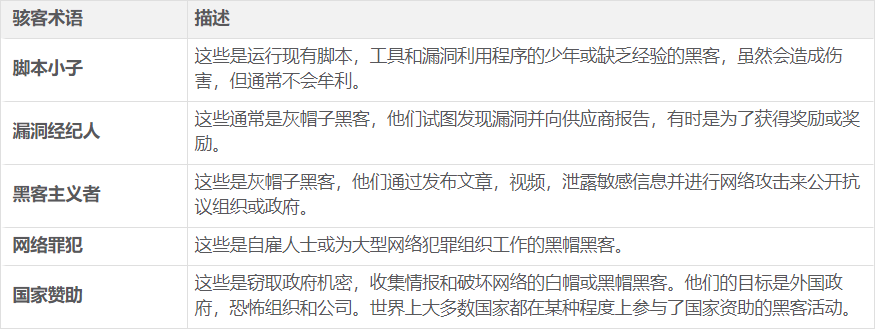

该表显示了现代黑客术语及其简要说明。

网络罪犯

据估计,网络犯罪分子从消费者和企业中窃取了数十亿美元。网络犯罪分子在地下经济中运作,在那里他们购买,出售和交易攻击工具包,零日漏洞利用代码,僵尸网络服务,银行木马,键盘记录程序等等。他们还买卖所窃取的私人信息和知识产权。网络罪犯针对的是小型企业和消费者,以及大型企业和整个行业。

黑客主义者

黑客主义者团体的两个例子是匿名者和叙利亚电子军。尽管大多数骇客主义者组织的组织不健全,但它们可能给政府和企业带来重大问题。黑客主义者倾向于使用相当基本的免费工具。

国家资助的黑客

国家资助的黑客通常使用以前未发现的软件漏洞(称为零日漏洞)来创建高级的自定义攻击代码。国家赞助的攻击的一个示例涉及Stuxnet恶意软件,该恶意软件是为了破坏伊朗的核浓缩能力而创建的。

今天的文章威胁人员Hackers分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/59776.html