(点击上方公号,快速关注我们)

原文: 嘶吼RoarTalk(ID:i_4hou)

作者:不会编程的小编

8月15日,红芯时代科技有限公司公司宣布获得2.5亿融资,其产品之一是拥有“中国首个自主创新智能浏览器内核”的红芯浏览器。随后被众网友打脸,这个浏览器其实是个套壳Chrome。

此后官方发布公告称,红芯浏览器内核是基于通用的浏览器内核架构,即Chromium开源项目。此外,红芯还提到,红芯本质不只是一个浏览器,它是结合红芯安全管控后台以及红芯安全应用网管形成的一个跨设备安全办公整体解决方案。

但是,这个浏览器真的安全吗?小编测试了一下,随手找个公开漏洞,便轻松攻破了浏览器。

浏览器只是换了层皮?

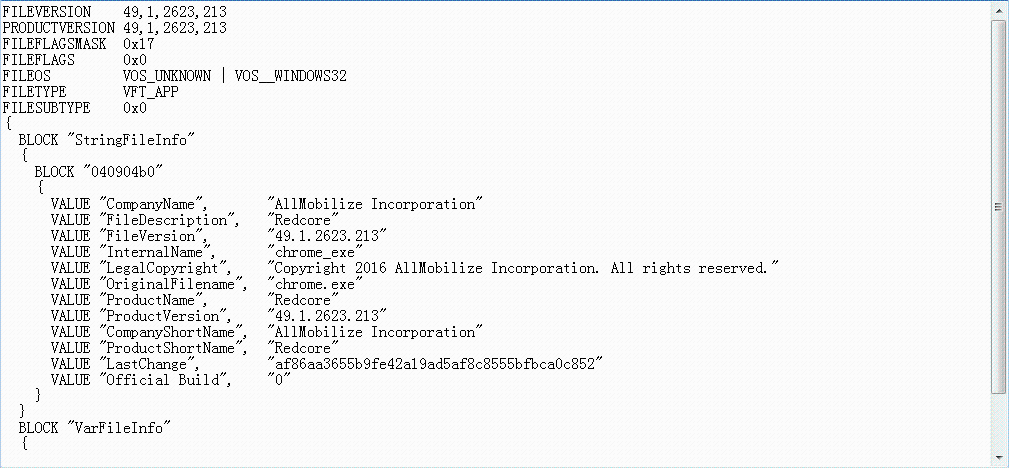

据小声比比等多个来源报道,有人将红芯浏览器的 Windows 版本安装包进行下载,发现和谷歌Chrome浏览器雷同。嘶吼小编对此进行测试,发现红芯浏览器的安装目录和Chrome基本一致。

通过查询红芯浏览器的版本号我们可以得知,红芯浏览器不仅为Chrome的换皮,而且其版本为49.1.2623.213。

虽然红芯承认了公司采用了“基于通用的浏览器内核架构”,但它们是一个跨设备“安全”办公整体解决方案。

那么,红芯浏览器真的安全吗?

不会编程的小编测试红芯浏览器

那一行代码便是网络上搜到的链接。

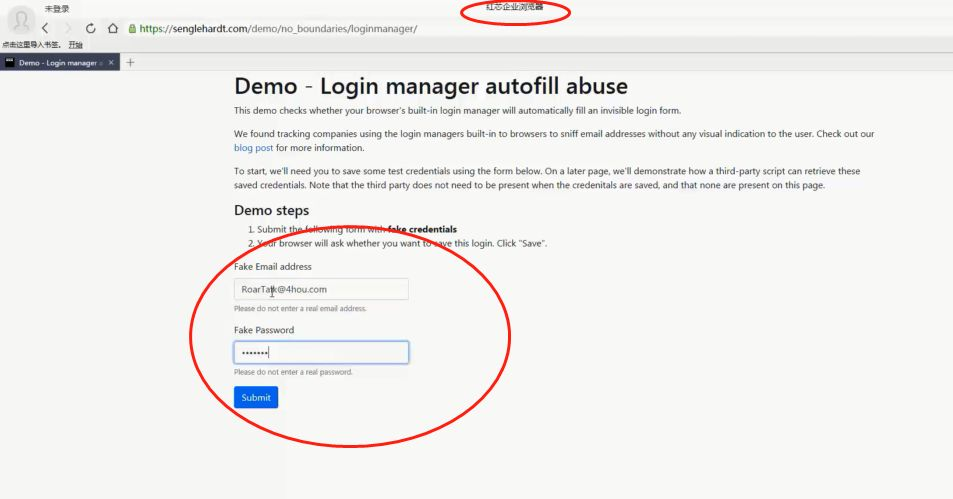

作为一个不会编程的媒体小编,第一个反应是过去的漏洞修复了吗?小编随手用半年前的漏洞测试了一下。该漏洞由普林斯顿大学安全研究员 Steven Englehardt 发现,黑客无需和用户进行交互,便能偷到浏览器中保存的用户名和密码。

第一步,在专家搭建好的测试页面输入用户名和密码;

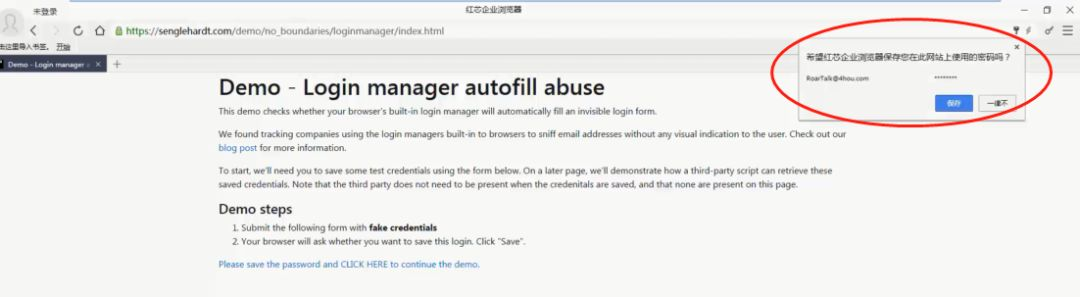

第二步,选择保存密码(实际情况中,用户已经保存了密码);

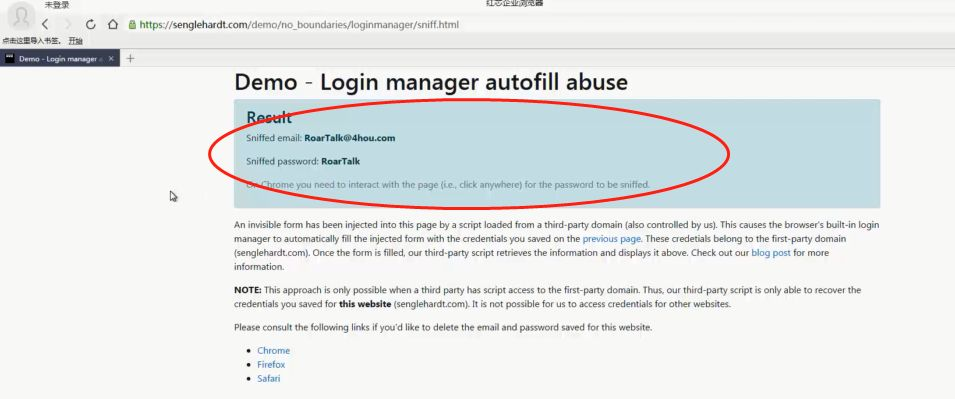

第三步,你会发现密码已经出现在了演示界面上!

我们常用的浏览器(IE,Chrome,Safari,火狐浏览器,360安全浏览器,……)都已经修复了这个漏洞,但这个漏洞在红芯浏览器仍然存在。

据小编调查,Chrome浏览器V49.1.2623.213大约在2016年6月发布。也就是说,2016年6月后的漏洞,红芯浏览器很有可能都没有修复。

美国著名安全工程师海因里希(Herbert William Heinrich)提出过海因里希法则,这个法则意为:当一个企业有300起隐患或违章,非常可能要发生29起轻伤或故障,另外还有一起重伤、死亡事故。当一个不懂编程,仅依靠公开资料的进行测试便中招了,它的安全性可想而知。

小编在国家信息安全漏洞库(CNNVD)查询了和Chrome相关的漏洞,发现仅粗略统计,从2016年6月到现在,Chrome漏洞的数量就超过了200个。

漏洞影响大不大

这么多漏洞,会对电脑造成影响吗?小编分成这样几种情况:

第一种:漏洞已经被修复,这种情况几乎没影响,不会因为已发现的漏洞被攻击(因为安全意识,未发现因素等多种情况除外);

第二种:封闭不联网,而且管控非常好,这种情况下不会中招。工业、医疗、公安等多种场景下便是如此,试想一下,在不插U盘(还有带小黄片的光盘),天天爱(玩)工(扫)作(雷),多少年都不容易中招。我们相信保密要求好的事业企业单位,能进行完美的管理;

第三种:出现漏洞,但业务不能中断(业务中断了你就可能不能进行如手机付款等业务了,打补丁可能要重启),但提供了免疫工具,这种情况会受变种病毒木马影响。在WannaCry勒索病毒出现的时候,很多安全厂商都推出了免疫工具。免疫工具好比一个疫苗,能够阻止已知攻击(想彻底修复只有打补丁)。

第四种:不修复漏洞,连外网(互联网),这种场景极容易中招,就像小编用红芯浏览器测试了一个老漏洞,便中招了。

小编阅读了红芯浏览器管理员手册的说明书,发现企业创建需要连外网,第一步为“打开 www.redcore.cn/signup,输入手机号及收到的手机验证码,进行合法身份校验。”

也就是说,管理员要带着包含200个Chrome漏洞的浏览器裸奔在互联网上。

如何攻击红芯浏览器

有人说,在管控足够强的企业,人会足够的安全意识,很难中招。真的如此吗?

小编试想了两种场景:

第一种场景是访问的目标对象被黑了:

黑客利用跳板攻击红芯浏览器。小编在百度搜索带有edu.cn的域名(该域名必须为我国依法设立的各级教育、科研单位,以及其他手续),发现有好多已经被黑客改成了澳门赌场(画外音:全国最大的澳门赌场上线了),除了学校,一旦被访问的目标被黑(红芯浏览器验证网站,或者用户要访问的目标网站),后果很有可能是计算机被黑客控制。

第二种场景是DNS服务器被劫持了:

有很多人会发现上网的时候网页被跳转,或者出现其他的页面,这就是你的DNS被劫持了。DNS好比是司机,而你是汽车乘客,当你告诉司机一个地址时,正常的司机会带你去合适的地址,如你想去“百度(www.baidu.com)”,“DNS司机”会带你去百度的IP地址“123.125.114.144”;一旦司机被黑客劫持了,你本来带钱想去银行,而被劫持的“DNS司机”会带你到荒郊野岭打劫。

△ 打开百度,实际网页变了(来源:PConline)

这种现象在国内是非常常见的,而且很有可能是运营商为了利益,做手脚投放广告,甚至是下载链接被替换。2016年,有位唐山的用户发现自己在小米商城下载软件,无论是手机端还是 PC 端,下载到本地都会变成UC浏览器。

国家信息安全漏洞共享平台CNVD接到其他用户上报后回复称,未直接复现所述情况,已经转由CNCERT向中国电信集团公司、中国移动集团公司、中国联合网络通信集团有限公司通报,根据反馈情况,已经由中国电信进行后续处置。

黑客能攻击浏览器的方法还有很多,在漏洞不修复的情况下,即使你有再高的安全意识,无疑是在网上裸奔。

集中力量办(干)大(坏)事

红芯浏览器在一定程度上做了创新,而这些创新是满足用户使用场景的。据网络尖刀曲子龙公众号分析,红芯做的简单来讲其实就是身份认证、网络准出控制。这种业务在国内,最好的应用场景自然就是政府和事业单位,比如医疗系统、公安系统、政务办公系统、敏感数据比较多的体系。

另外据曲子龙个人理解,红芯隐盾的逻辑简单来说其实就是把浏览器作为一个入口点,控制台负责下发访问规则,设定黑白名单,访问的操作、鼠标事件上传到控制台,发生泄漏的话就通过控制台去找泄漏点。

据小编浏览红芯的白皮书调查,红芯浏览器管理员可以进行员工策略管理等多种功能,在策略管理中,红芯浏览器提供了禁用另存为,禁止打印,加水印等多种操作,防止机密信息被泄露。此外,管理员还可以上传红芯浏览器的更新包(也可以是木马程序),让员工无感知升级。

据朋友圈里专业人士表示,红芯浏览器的客户认为,浏览器的功能非常满足用户的需求,这是一款有价值的产品。

但是一旦浏览器被黑客攻破了呢,恐怕红芯浏览器不仅是合理管控黑客的工具,还成为了黑客的眼睛。

写在最后

尽管红芯浏览器宣称有15项专利,包含安全管控引擎,数据加密沙箱等多项专利。但小编依然没有看到,红芯对Chrome的200个漏洞进行修复,而这些漏洞早已公开,黑客可以像小编一样直接利用。当最基本的安全没有基本满足时,所谓的加密算法只是空中楼阁。

另外,使用了红芯浏览器的用户是不是要担心,自己的机密信息早已成为黑客公开的秘密。

参考来源:

-

1.小声比比《融资2.5亿的国产浏览器之光,竟然只是谷歌浏览器换了层皮?》

-

2.网络尖刀《算了,我也来聊聊红芯?》

-

3.今天,你被运营商“上”了吗?

-

4.The Hacker News《Flaw In Major Browsers Allows 3rd-Party Scripts to Steal Your Saved Passwords》

【关于投稿】

如果大家有原创好文投稿,请直接给公号发送留言。

① 留言格式:

【投稿】+《 文章标题》+ 文章链接

② 示例:

【投稿】《不要自称是程序员,我十多年的 IT 职场总结》:

http://blog.jobbole.com/94148/

③ 最后请附上您的个人简介哈~

看完本文有收获?请转发分享给更多人

关注「Python开发者」,提升Python技能

今天的文章我不会编程,但“自主可控”的红芯浏览器被我用一行代码搞定分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/66261.html