(学图片隐写的时候感觉还好,到逆向的时候就不行了,感觉脑子不够用了,非专业人士写的博客,漏洞百出。)

1.入门逆向(from Bugku)

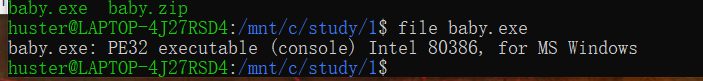

解压之后是一个.exe文件

用file查看之后发现是32位的

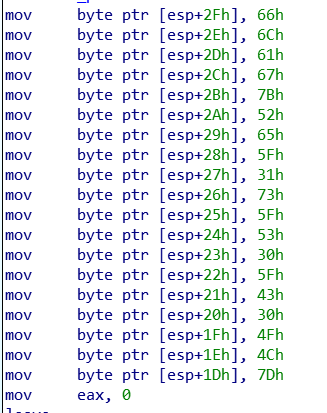

然后放到IDA中查看,在main函数中就看到了这个

将这个16进制的数转换成ASCii码,就找到flag啦

flag{Re_1s_S0_C0OL}

2. Easy_vb(from Bugku)

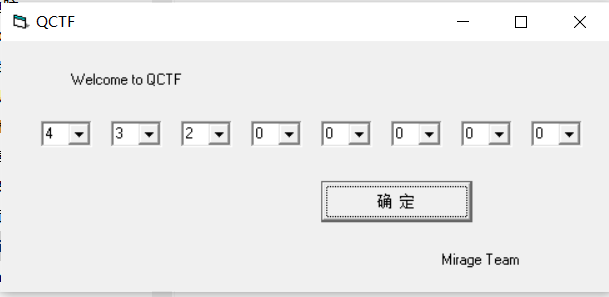

下载下来是一个.exe的文件,打开是这样的,需要选择正确的密码

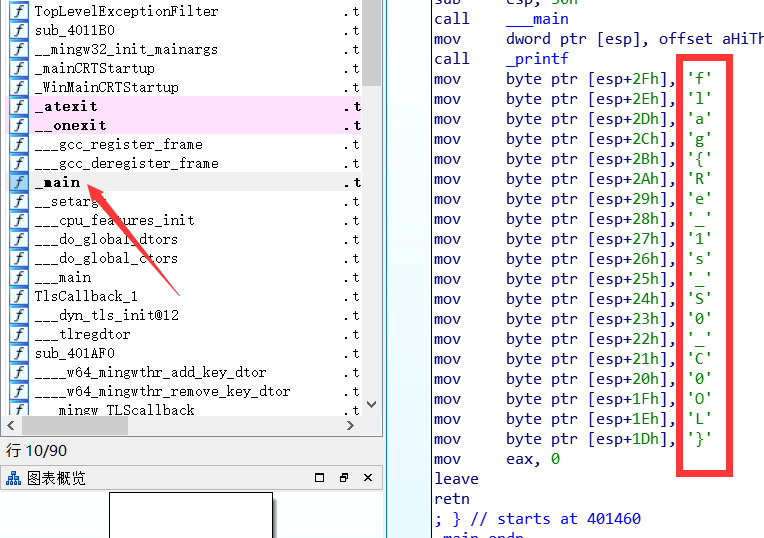

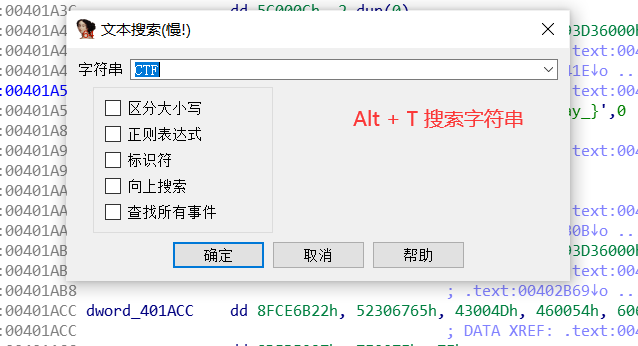

放进IDA里面,Alt + T 搜索字符串

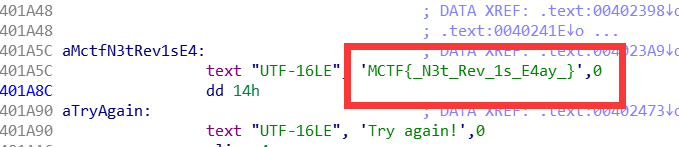

Ctrl + t下一下,然后就一直Ctrl + t 寻找下一个ctf,就找到flag啦

3. Easy_Re(from Bugku)

最开始打开是让我输入flag,随便输入之后用IDA打开

今天的文章逆向题解分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/68156.html