第二章、零信任的概念

2.1零信任假设

网络不可信

设备不可信

系统不可信

人不可信

随时假设你的网络已被入侵

2.2 零信任原则

1、从不信任,始终验证

2、授权以身份和数据为中心,不以网络为中心

3、动态授权认证

4、信任评估应基于尽可能多的数据源

5、对用户进行最小化授权

6、持续监控,确保用户设备和业务系统一直处于安全状态

7、网络隐身: 消除公司内部的业务系统和服务在互联网上的可见性

8、为用户提供无缝的访问体验

9、收集尽量多的网络和流量信息,统一分析

2.3 拿传染病防控打个比方

2.4对零信任的几个误解

1、零信任不是完全摒弃已有技术另起炉灶

2、零信任不仅是一种思路,而且是一系列技术的合集

3、零信任架构不是抛弃传统的安全边界,将网络、身份、设备等环境信息结合,进行综合评估,依据结果进行访问控制

4、零信任架构不是没有边界:实际上是部署动态的、虚拟的软件边界

5、零信任架构与传统的安全产品之间不是泾渭分明的

6、零信任不代表零风险

2.5零信任的价值

1、收缩暴露面,降低网络攻击风险

2、消除身份泄露带来的安全风险

3、阻断被入侵后的横向攻击

4、限制越权访问,数据防泄漏

5、标准化提升用户的访问体验

6、降低安全运营成本

2.6 零信任的风险及应对措施

1、零信任的访问代理可能成为单点故障,必须考虑高可用机制以及紧急逃生机制

2、零信任的访问代理可能造成性能延迟,特别是对于分布式、大规模的场景,要多考虑POP点的架构,而且一定要做性能测试

3、零信任的访问代理会保护整个网络,但是它本身会成为攻击的焦点。而且零信任系统汇聚多源数据进行综合分析,这些存储在零信任系统中的数据价值巨大,容易变成攻击者的目标。 所以零信任系统必须具备一定的抵抗攻击的能力

4、零信任的访问代理具备网络隐身能力,可以提高对抗DDOS攻击的频率。但如果攻击方用大量的肉鸡将带宽占满那零信任也无能为力,只能通过流量清洗、带宽扩容等手段解决

5、零信任方案包括应用层的转发和校验环节,因此可能存在与业务系统的兼容问题。应当尽量在零信任方案建设的早期发现并解决此类问题

6、零信任建设涉及各方面的对接,需要考虑建设线路和成本问题。要考虑与业务系统、用户身份、安全分析平台的对接,以及与现有网络安全设备的协同。否则零信任的加密通信策略可能影响原有的流量分析系统

7、零信任的信任评估和风险分析算法可能存在误报。企业应当不断积累训练数据,根据业务自身特征,对分析模型进行持续调优

8、安装零信任客户端可能导致用户学习成本的增加。在建设零信任架构时,需要考虑为非管控设备和无法进行强制要求的第三方用户提供无端的接入方式,或者尽量提供无感知的终端体验

9、采取单一厂商解决方案会导致供应商锁定的问题,可以考虑将多个产品集成。例如将资源访问和身份认证模块分开采购

10、如果采用云形式的零信任架构,需要考虑第三方的服务等级协议SLA、可靠度、可能存在的数据泄露风险

11、零信任也无法突破安全能力的极限。如果用户的账号和密码被窃取,那么零信任体系会进行短信认证、设备认证。但如果攻击者将用户的手机、计算机、账号、密码证书都窃取了,并且绕过了零信任的异常行为检测,那么零信任就无能为力。

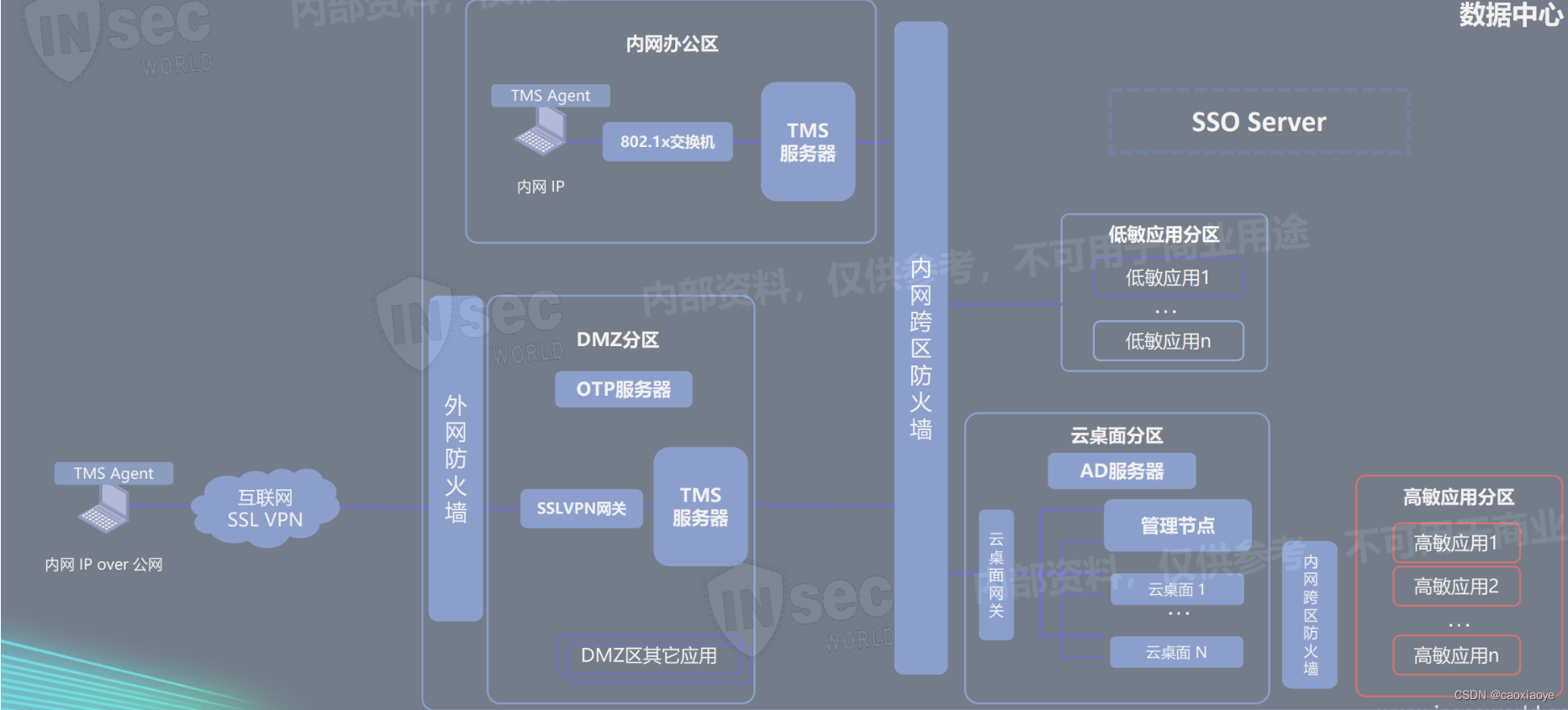

第三章、 零信任的架构

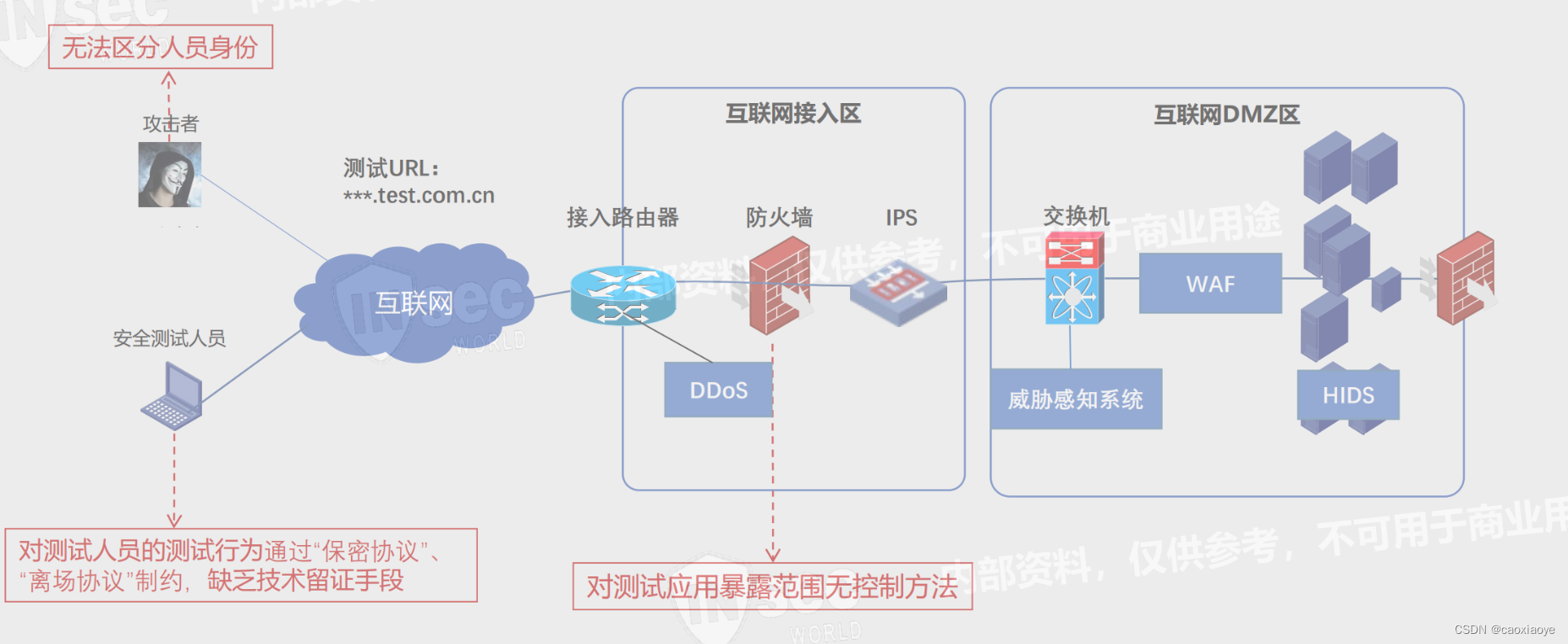

3.1当前网络架构

1、具备基本的边界安全能力:入侵检测(IDS\IPS)、WAF、NAC网络准入

2、简单的网络分区:只做了简单的网络分区

3、对远程访问的担忧:VPN、堡垒机、云桌面

4、期望升级身份管理和安全运营能力

3.2零信任网络架构

在这里插入图片描述

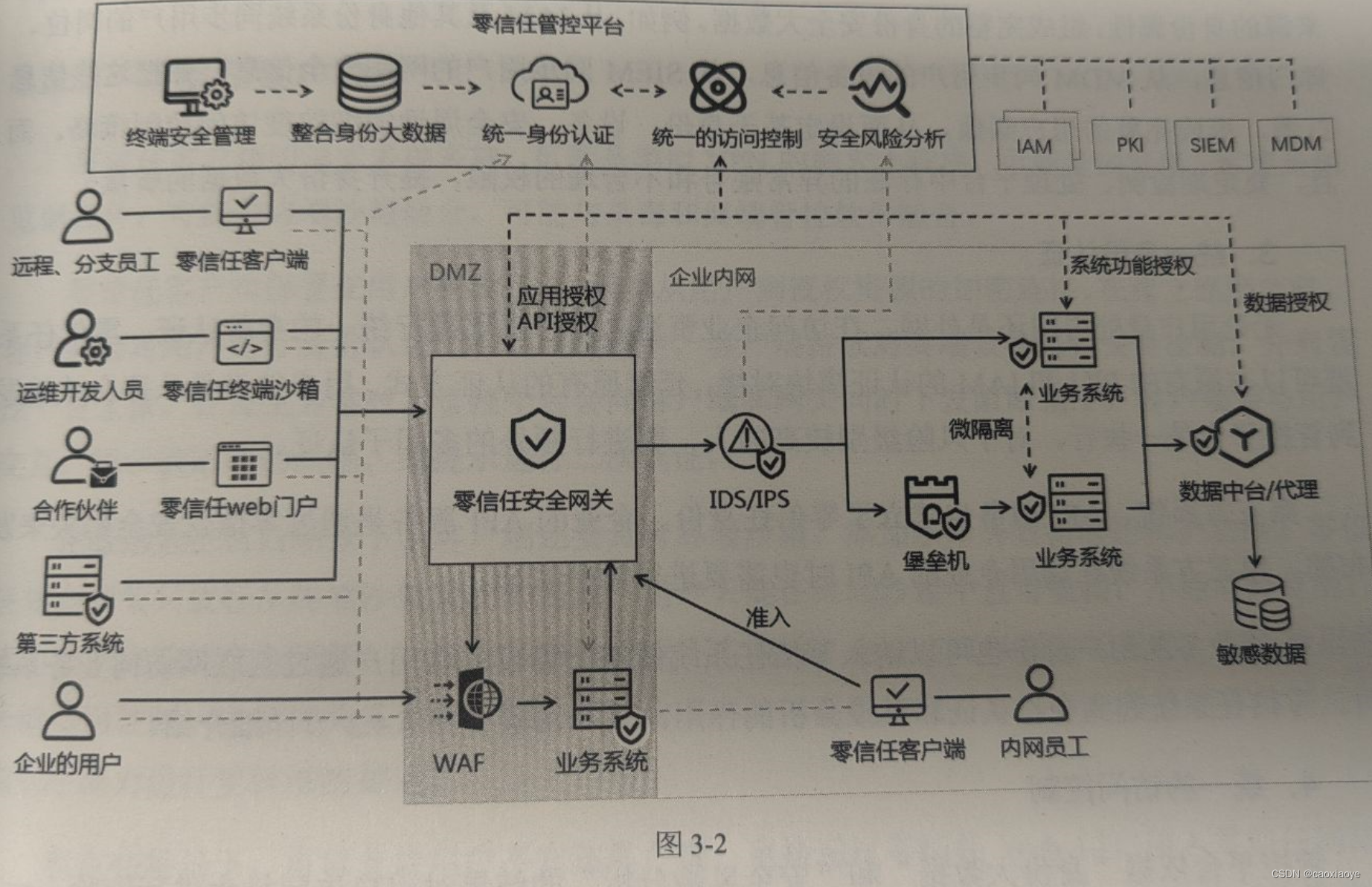

3.2.1 零信任管控平台

零信任的大脑,负责对用户身份、权限、终端设备进行管理,收集各类数据进行风险分析、综合信任评估;对外提供身份认证、动态权限校验服务

1、终端安全管理

负责收集用户终端设备信息、检查是否存在入侵现象。向各类客户端下发管控策略,与传统的终端管控产品对接

2、整合身份大数据

IAM整合身份信息、MDM整合用户的设备信息、SIEM同步用户的网络安全信息

3、统一身份认证

与原有的PKI\IAM的认证模块对接,进行额外的多因子认证

4、统一的访问控制

与安全网关、业务系统、数据中台、数据代理进行对接,实现应用级、功能级、数据级的权限管控

5、安全风险分析

持续接受客户端及其他设备发来的安全信息、异常事件

3.2.2零信任客户端

形式多种多样,可能是类似VPN的独立小程序、浏览器、终端沙箱融合、与杀毒终端管控软件融合

敏感数据场景下,零信任安全网关只放行从终端沙箱发出的流量,不能向外复制

3.2.3零信任安全网关

相当于企业网络的大门,对所有流量强制执行访问控制策略。可支持以下场景下的访问控制:

1、远程访问 2、内网访问 3、API调用

3.2.4微隔离组件

安全网关负责用户到服务器之间的访问控制

微隔离组件负责每个服务器之间的访问控制

微隔离策略由零信任管控平台统一管理,管控平台的决策指令由微隔离组件执行。

微隔离组件最常见的形式是在服务器上部署一个agent,相当于在服务器上部署了一个基于身份的防火墙。

微隔离组件会校验服务器之间的访问请求,阻断未授权的非法访问。

微隔离组件常常会与主机安全组件融合,当服务器上发现有入侵时,立即触发告警并提醒管理员尽快修复

3.2.5零信任策略执行点

大部分的原有安全设备可以与零信任架构对接、集成,变成零信任的决策点,基于身份属性进行访问控制和威胁过滤。

1、网络安全设备的零信任改造

对阶层与零信任管控平台对接,将安全策略转换为安全设备可执行的规则

2、功能级、数据级的访问控制

零信任的理念不只适用于应用级的访问控制,还可以与业务系统对接,结合设备、环境因素,进行更细粒度的权限管控。对于业务系统的改造主要是在业务系统内部实现一个策略执行模块,拦截访问请求,发给管控平台校验,再根据接收到的指令,执行放行或阻断动作。数据中台的执行动作除了放行和阻断,还有可能包括数据过滤、数据脱敏等。

今天的文章零信任的原则_零信任产品「建议收藏」分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/84774.html