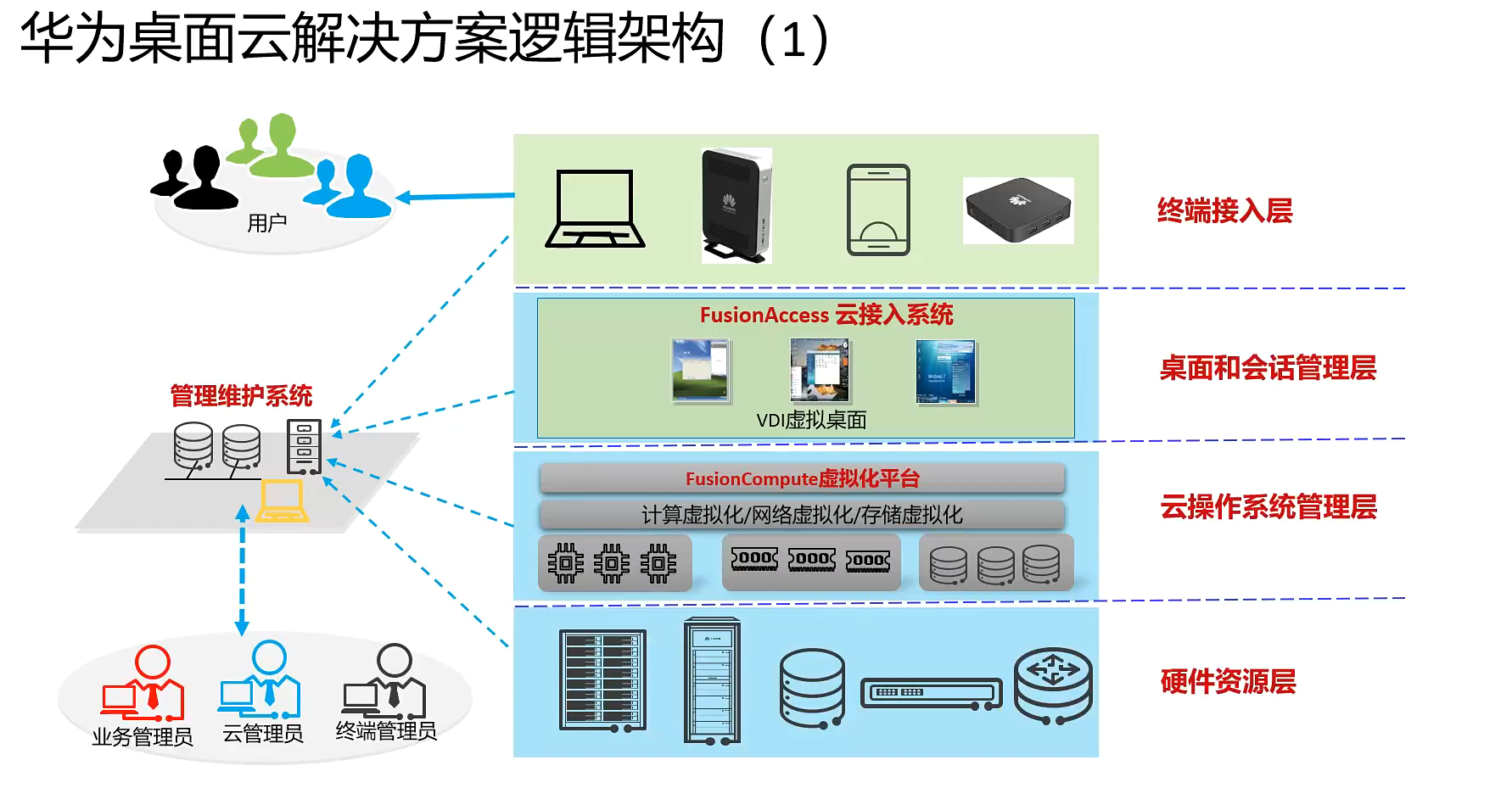

华为桌面云解决方案逻辑架构

终端接入层:用户通过瘦客机、桌面云软件客户端等连接云桌面

桌面和会话管理层:用户连接登录桌面,发放虚拟机等,FusionAccess管理系统提供

云操作系统管理层:FusionComputer提供虚拟机的计算资源

硬件资源层:物理服务器,存储等

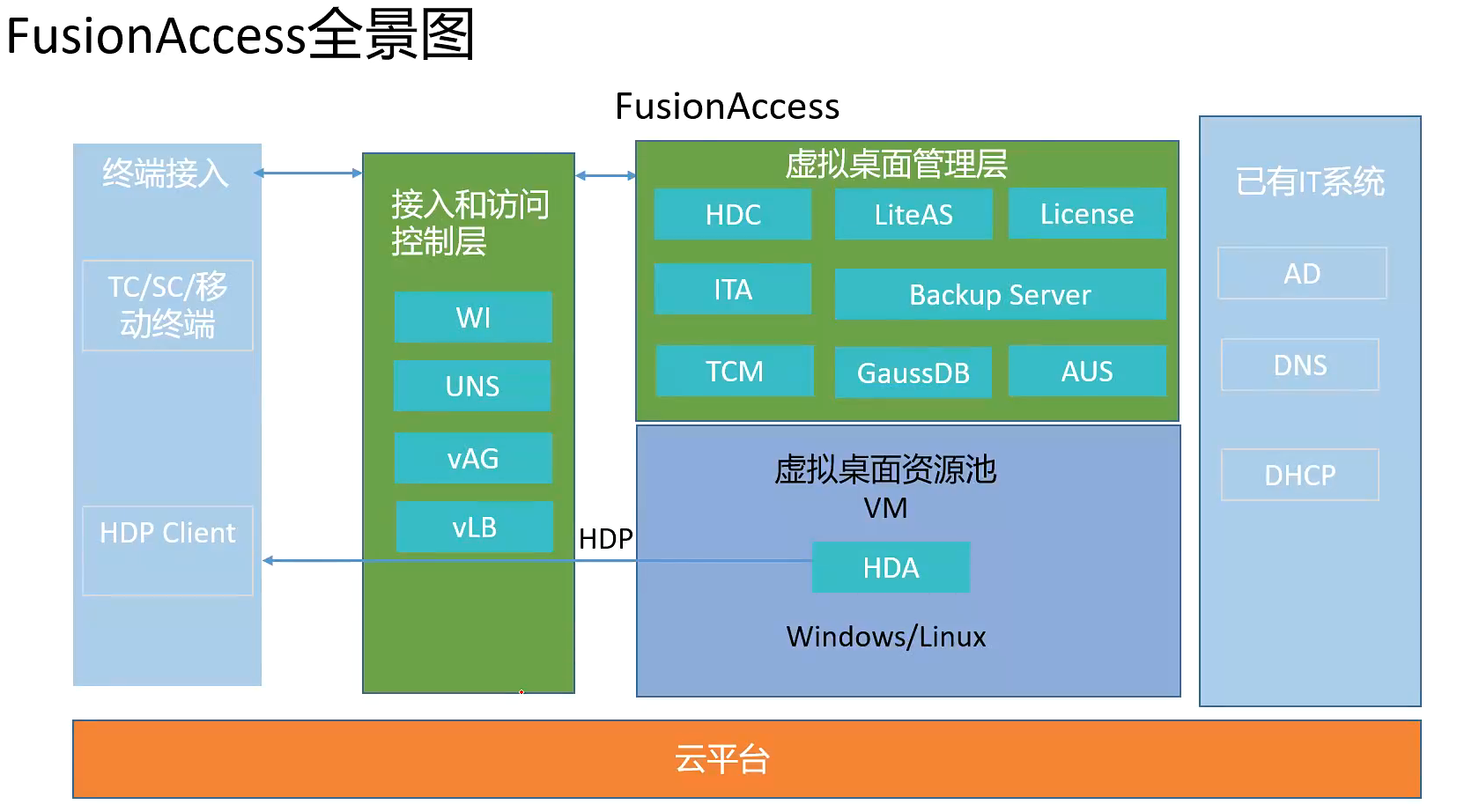

桌面云组件

FusionAccess各组件的作用

-

已有IT系统:AD、DNS、DHCP,不管是否使用桌面云,就算内网全部是普通物理PC,一般情况下也会有这三个系统

AD:Active Directory 活动目录,又叫AD域,主要作用是桌面管理,桌面账号集中管理

DNS:域名解析

DHCP:动态分配IP地址

-

TC/SC/移动终端

TC:Thin Client 瘦终端,也叫盒子

SC:Soft Client 软终端,桌面云客户端的安装包软件

移动终端:Android,IOS

-

HDP Client

HDP协议:Huawei Desktop Protocol

HDP作用:HDP是客户端,安装在需要接入虚拟桌面的终端上

HDP协议:客户端连接虚拟机桌面使用的协议,用于传输虚拟机桌面画面、音频,鼠标键盘事件,USB事件、剪切板共享等等

瘦终端或软终端必须要支持HDP协议才能连接华为云里的虚拟机

常见桌面协议还有思捷的ICA,VMware的PCoIP,开源的SPICE,微软的RDP/RemoteFX

-

HDA

HDA:Huawei Desktop Agent

HDA作用:安装在虚拟机上面的桌面代理软件,虚拟机通过该软件与桌面管理组件、接入终端交互

客户端支持HDP协议还不够,服务器同样也得支持HDP协议,所以虚拟机里面必须安装一个HDP的agent才行

-

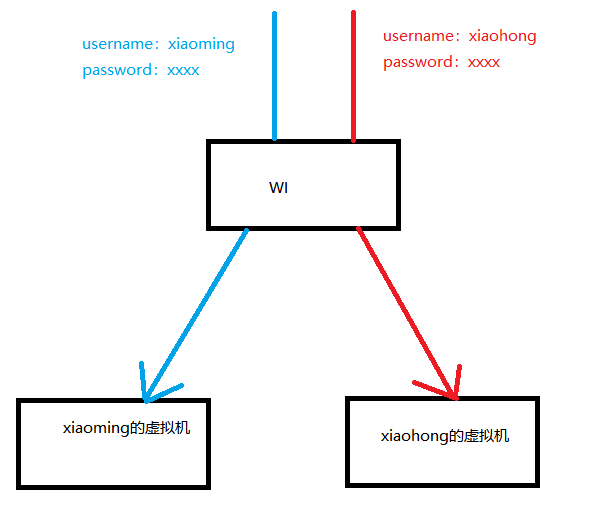

WI

WI:Web Interface

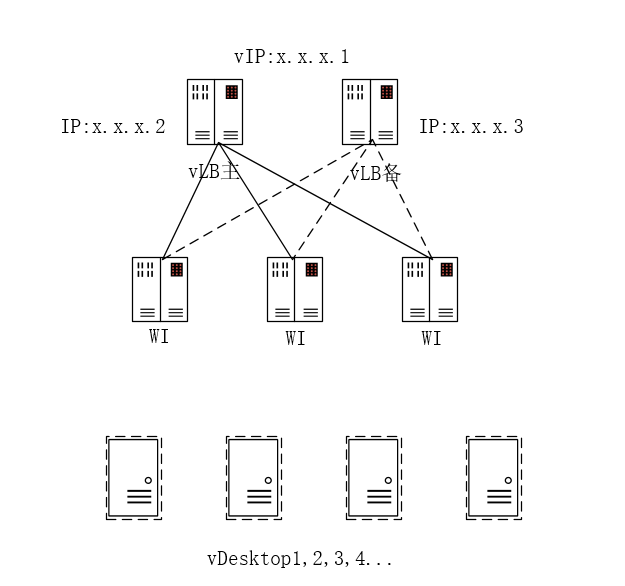

WI可配置多台,如果桌面云规模很大,一台WI性能可能不够用,需要安装多台WI来进行负载均衡

用户连接虚拟机的接口(入口),用户输入对应的账号密码会登录到对应的虚拟机,中间就要经过WI认证

如下图,用户连接桌面,把请求丢给WI,WI根据每个用户的请求,把用户丢给不同的虚拟机上

当用户请求到达WI时,WI根据输入的用户名,来验证密码的正确性,HDC来查找用户名对应的虚拟机,把用户调度到对应的虚拟机上进行登录

-

HDC

HDC:Huawei Desktop Control 华为桌面控制器

作用:根据ITA发送的请求进行桌面组的管理、用户和虚拟桌面的关联管理,处理虚拟机登录的相关请求等

HDC负责去数据库中查询用户分配的虚拟机列表

-

GaussDB

GaussDB:数据库

作用:为ITA、HDC提供数据库,用于存储数据信息

用户和虚拟机的关联关系保存在数据库中

-

WI、HDC、GaussDB之间的协同关系

-

用户在WI输入了虚拟机的用户名和密码,WI去AD域中验证用户名和密码的正确性

-

用户名密码验证通过后,HDC会去GaussDB中查询这个用户分到了哪个虚拟机

-

客户端连接到对应的虚拟机

-

vLB

vLB:Virtual Load Balance 虚拟负载均衡,华为用的HAProxy这个软件来实现的虚拟负载均衡

vLB作用:vLB用于将用户的HTTP(S)请求分配到不同的WI。负载均衡器能够自动对WI进行健康检查,确保所有的用户请求都能分配到可用的WI

刚刚说到,如果桌面云的规模很大,我们可以配置多台WI,使用vLB来实现多台WI的负载均衡

-

vAG

vAG:Virtual Access Gateway 虚拟访问网关

vAG作用:用于业务接入(桌面协议HDP的接入)和自助维护接入,对客户端的接入进行加密保护,提高系统的安全性

部署vAG后,客户端在连接虚拟机时存在两种场景

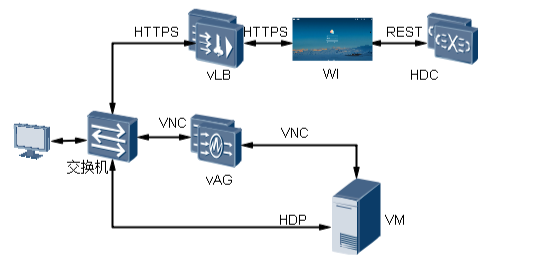

场景一:桌面协议HDP不经过网关

此时vAG仅作为自助维护台使用,也就是说,只有在自助维护的模式下,用户的流量才经过vAG(HDP协议不经过vAG)

数据流走向:客户端经过交换机到达vLB,vLB将用户请求调度到某一台WI上,然后通过认证,HDC向GuassDB中查询用户输入的账号密码和虚拟机之间的对应关系,将虚拟机的IP告知客户端(图片上半部分),客户端通过虚拟机的IP和虚拟机建立连接,显示该虚拟机的画面(图片下半部分)

此时,没有任何流量到达vAG,那vAG在这种场景下有什么作用呢?

通过刚才的数据流量走向得知,客户端想要连接vm得到画面,vm必须得和客户端网络能够联通才行,假设因为各种意外情况,比如用户在使用vm的过程中,把vm的网卡给禁用了,此时,客户端和vm的连接将会中断,此时可以通过【自助维护】功能,连接虚拟机画面(图片中间部分),此时,客户端和VM之间走的全部是vnc协议,流量经过vAG后会做SNAT,VM上看到的源地址全部时vAG的接口地址

自助维护功能原理:

当点击自助维护功能后,客户端和vAG建立连接,vAG通过VNC客户端连接虚拟机所在的CNA上的VNC服务,显示虚拟机画面,此时就可以通过虚拟机内的修复工具修复虚拟机,直到客户端可以连接上VM

当点击自助维护后,数据流走向:

客户端流量经过交换机(VNC协议),到达vAG,vAG和CNA走VNC协议拿到虚拟机画面,然后经过vAG将画面返回给客户端

VNC连接流程:此处需要补充VNC原理连接

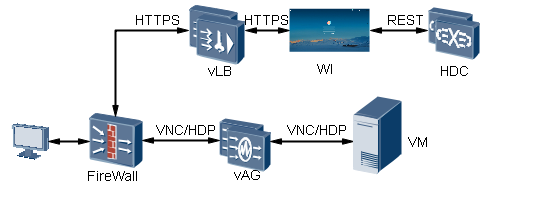

场景二:桌面协议HDP经过网关

此时不论是业务接入还是自助维护,用户流量都经过vAG,即:vAG作为自助维护台接入和业务接入网关,HDP协议经过vAG

数据流走向:

客户端经过防火墙到达vLB,vLB将用户请求调度到某一台WI上,然后通过认证,HDC向GuassDB中查询用户输入的账号密码和虚拟机之间的对应关系,客户端流量经过vAG后到达VM请求画面,然后再原路返回,流量经过vAG后会做SNAT,VM上看到的源地址全部时vAG的接口地址

如果VM和vAG连接正常,客户端到VM这一段走的是HDP协议,如果连接不正常,则走VNC协议进行自助维护

vAG的部署模式是旁路部署,当过来的流量经过vAG时,回去的流量一定也要经过vAG,确保流量来回路径一致,vAG属于物理旁路,逻辑串行,vAG到底属于那种模式就看交换机的路由怎么写

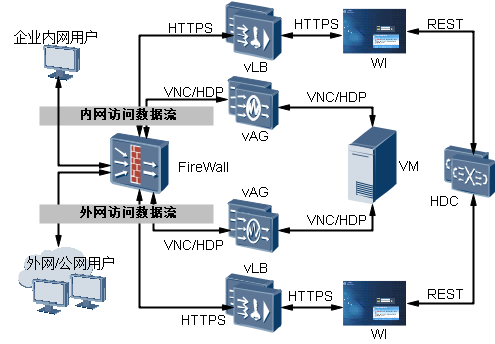

外网/公网用户接入vAG部署方案

数据流走向:

数据流走向同场景二

暂略,用户手册描述如下:

通过部署防火墙保证外网/公网用户的访问安全,外网/公网访问负载均衡器和网关的IP报文通过防火墙NAT映射,把公网的IP地址映射成内网的业务IP地址,发送给专用于外网/公网访问的vAG和vLB服务器。vAG、vLB、WI均需配置内网业务IP地址。

-

ITA

ITA:IT Adaprot IT适配器

FusionAccess的管理页面就是由ITA提供的,管理页面可以创建、分配虚拟机,管理虚拟机状态等

-

TCM

TCM:Thin Client Management 瘦终端管理服务器

给瘦终端打补丁、装驱动等,专门管理瘦终端用的

-

License服务器

是license的管理与发放系统,负责HDC的license管理与发放

授权相关的功能,不导入授权,有50用户1年的免费授权

-

Backup Server备份服务器

作用:备份各个组件的关键文件和数据

备份策略:每天凌晨1点定时备份并上传到备份服务器

备份保存目录:/var/ftpsite/配套的ITA名称/个组件文件夹名称

备份保留时长:默认10天

-

AUS和UNS

UNS:统一命名服务,有两套FA想统一管理时才会用到

AUS:做HDP Client统一升级用的

这两个组件很少用,即使安装时选择all in one也不会安装,除非选择手动安装时才可以手动安装这两个组件

-

liteAS

迷你版AD,只能做身份管理使用,可以创建账号,然后在虚拟机里使用该账号登录

配置AD域

AD域不是本次实验的重点,只是搭建一个AD域环境出来满足实验要求

前提:

0. 操作系统必须是WinServer20XX

-

计算机设置静态IP

-

关闭防火墙

-

修改计算机名(系统自动生成的计算机名不方便记忆,将计算机名修改为有意义的名字)

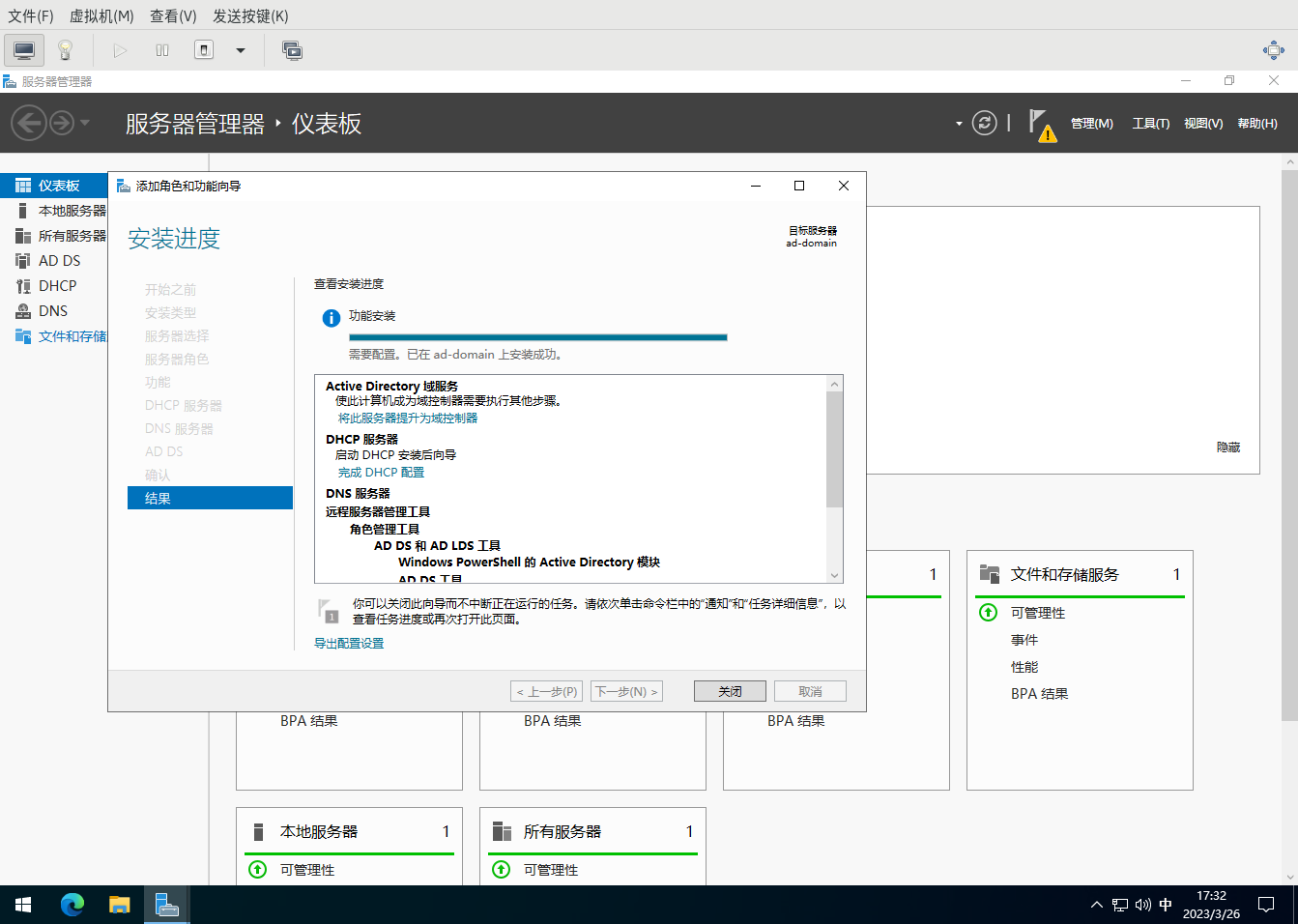

安装AD域

0.

-

打开服务器管理器,点击右上角管理,选择添加角色和功能

-

服务器角色,勾选Active Directory域服务、DHCP服务器、DNS服务器

-

一直下一步,点击安装,直到安装完成

-

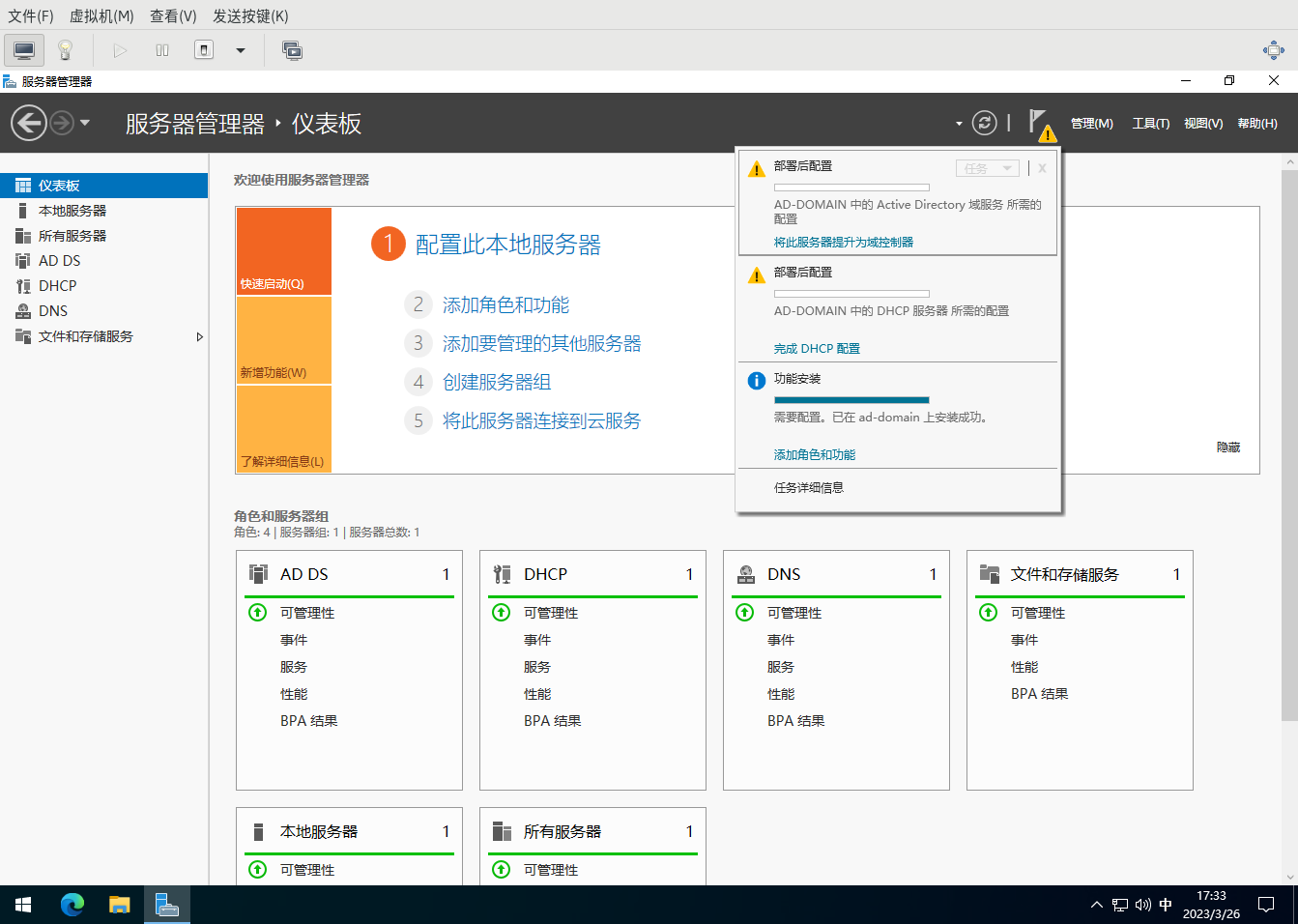

点击右上角的小旗子图标,选择将此服务器提升为域控制器

-

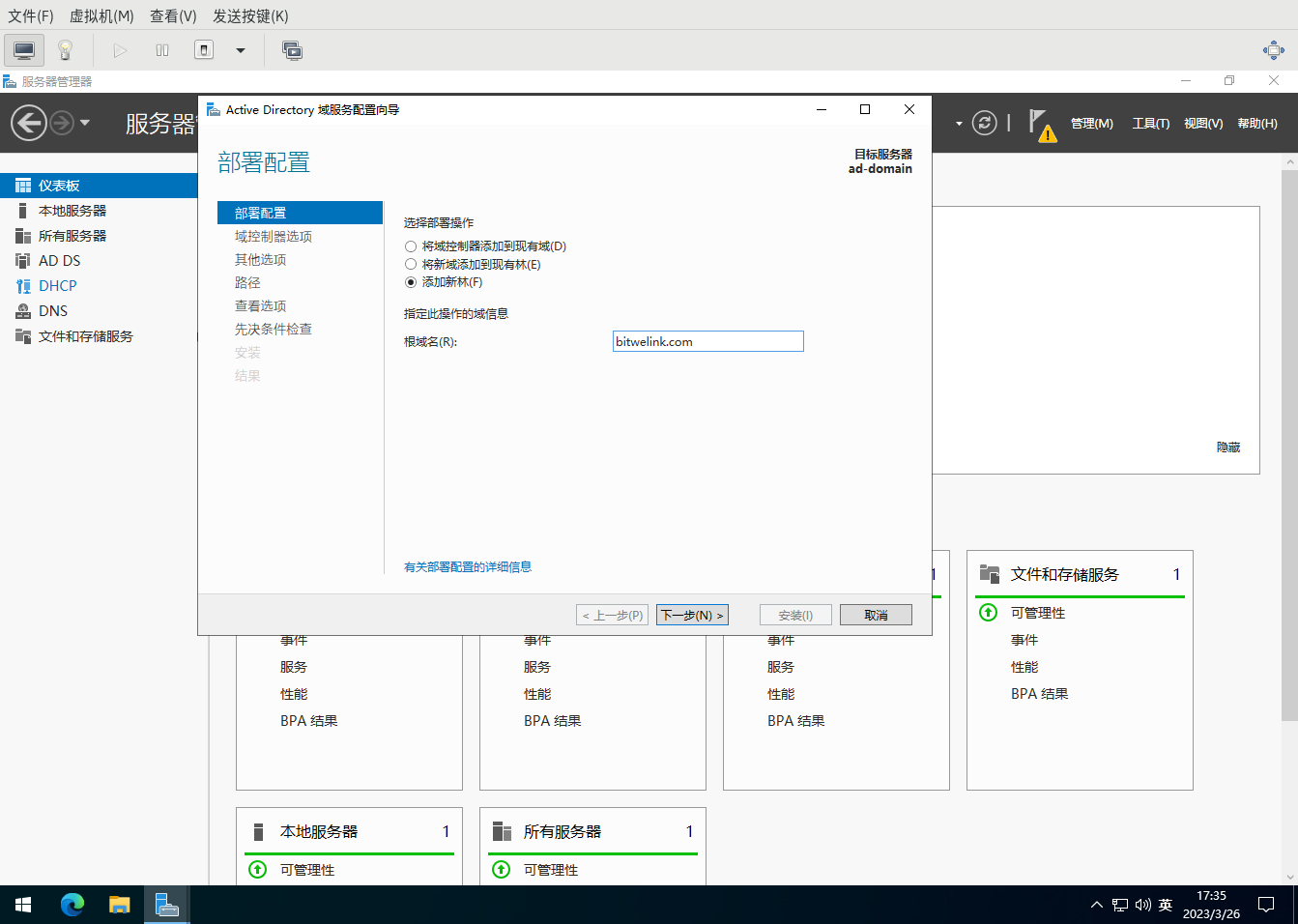

选择添加新林,输入根域名(计算机加入域时需要填写这个域名,nslookup这个域名可以解析为这台服务器的IP地址,这个域名在内网可以不合法,但这个域如果也对外提供服务,这个域名必须合法)

-

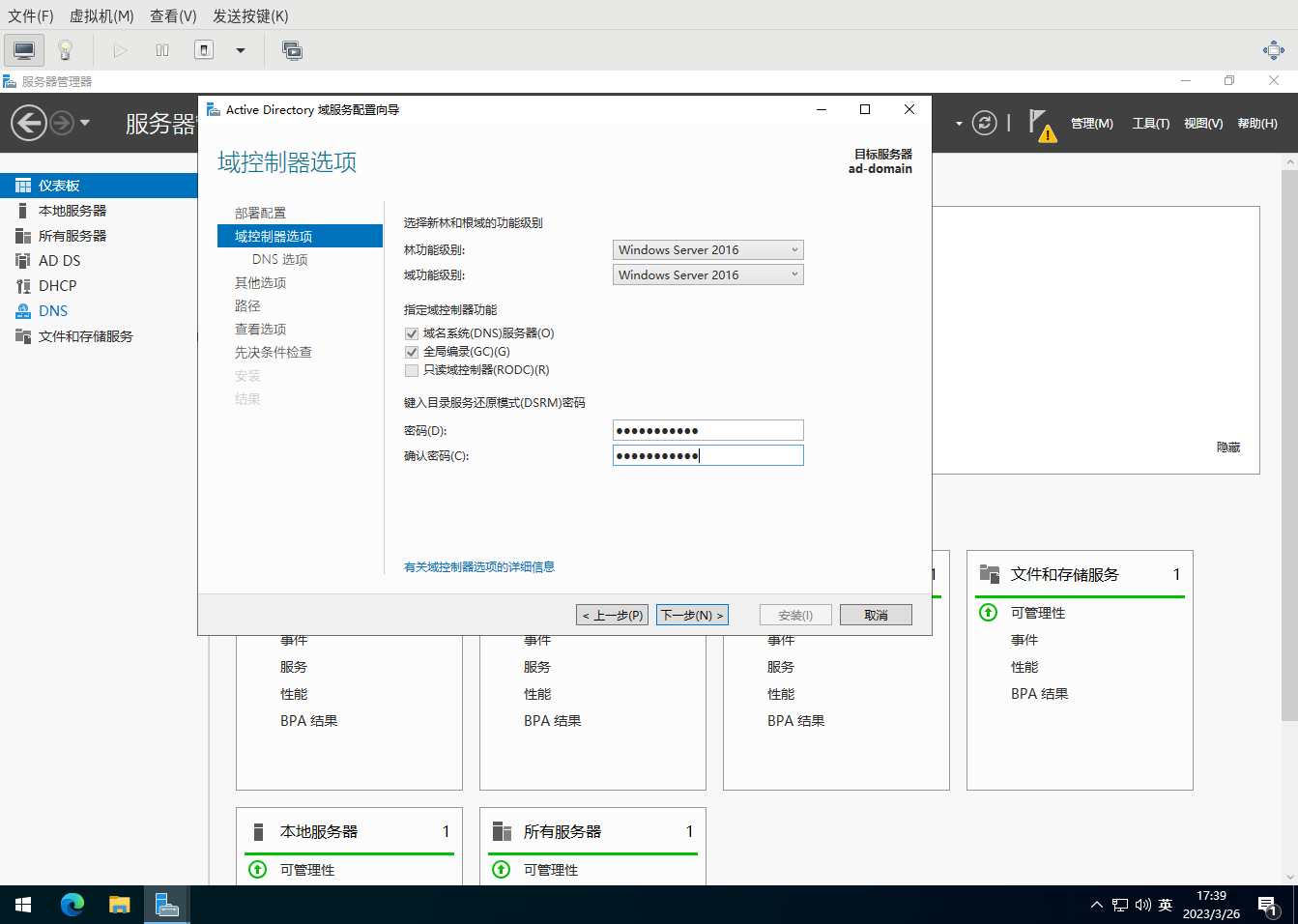

输入目录服务还原模式密码,这个密码是用来修复AD时使用的,平时用不到

-

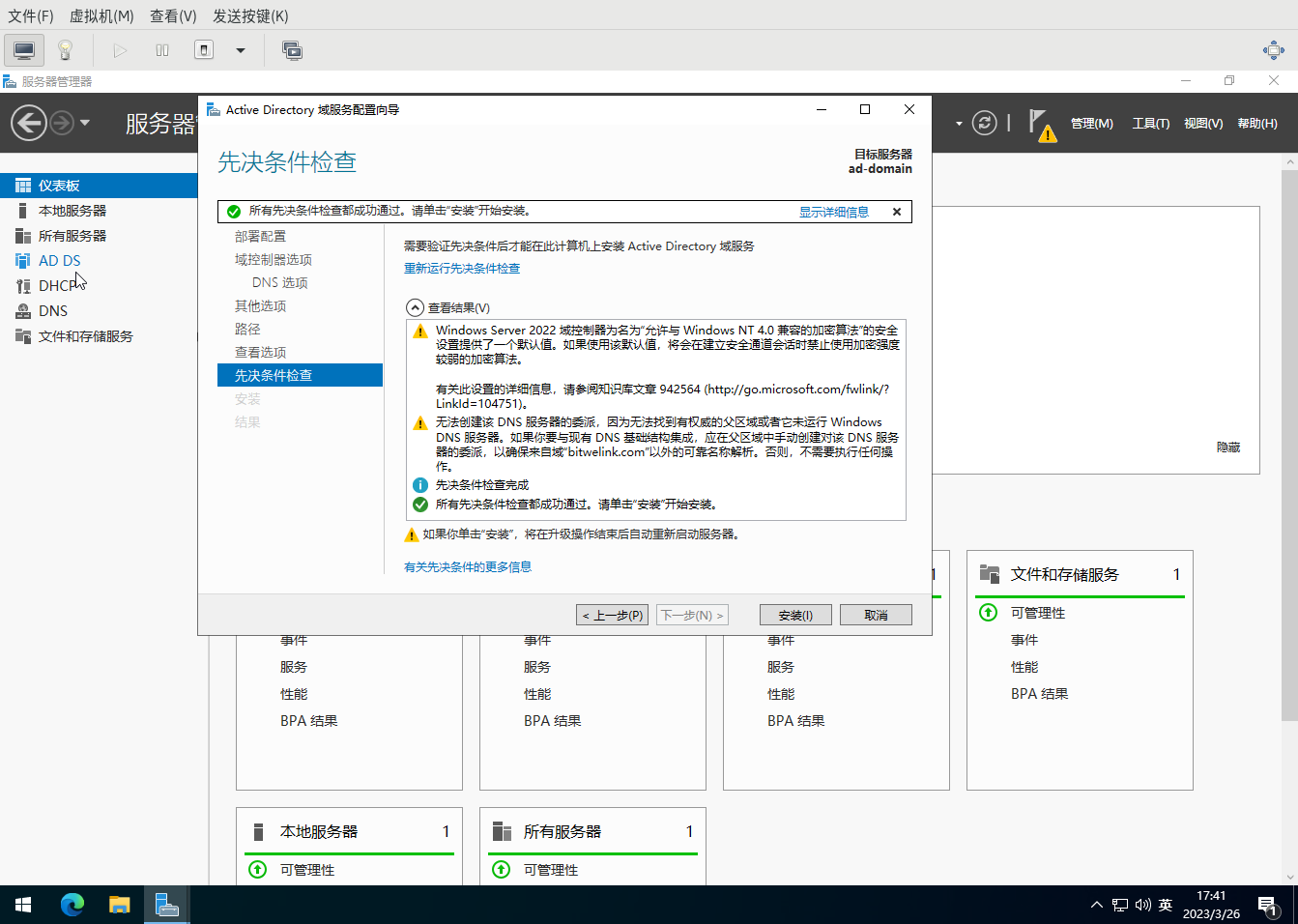

一直下一步到安装,中间全部保持默认,服务器提升为域控制器后会自动重启

-

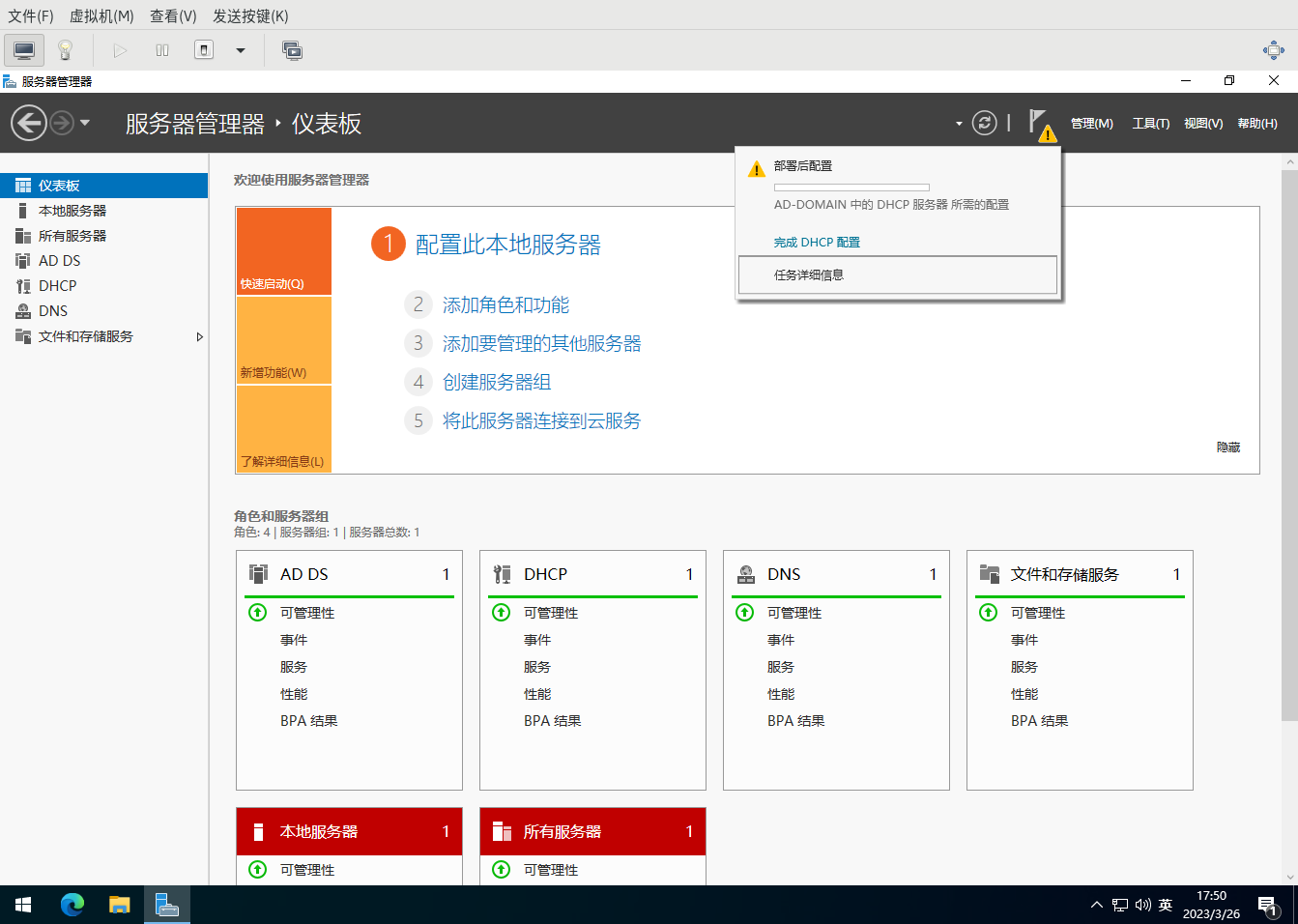

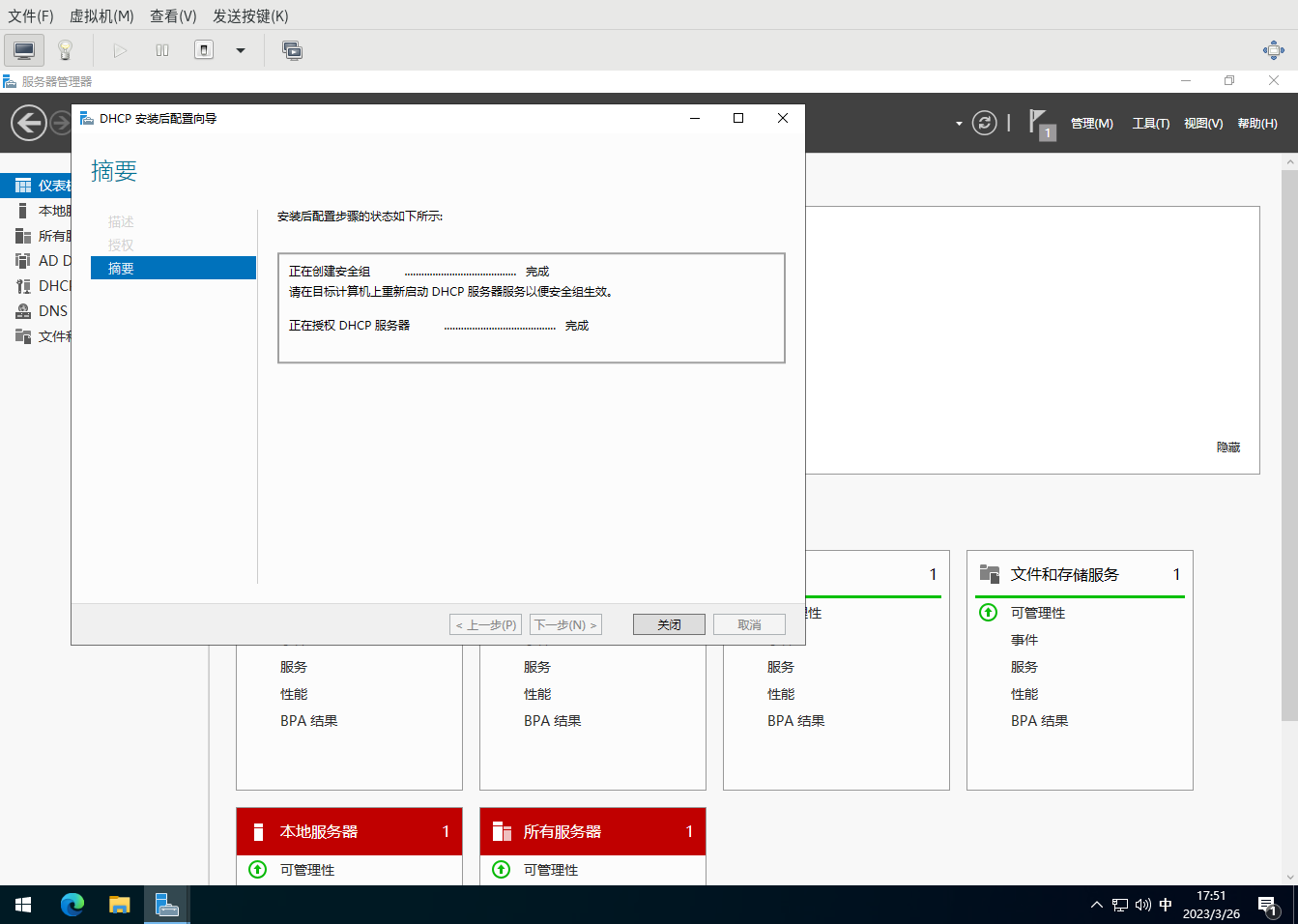

重启后,点击右上角小旗子图标,点击完成[DHCP配置],完成DHCP与AD域的授权

-

完成后如图

-

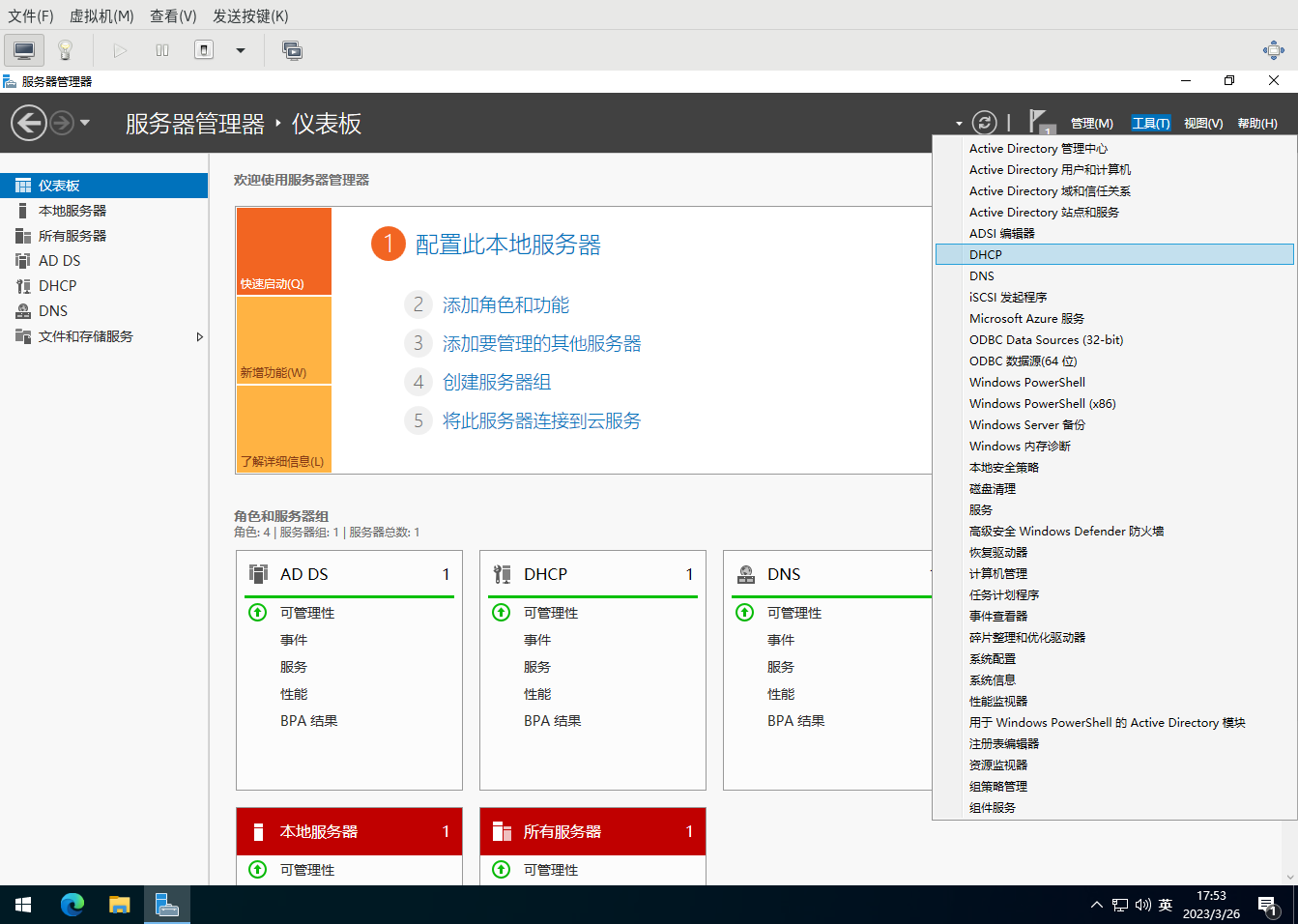

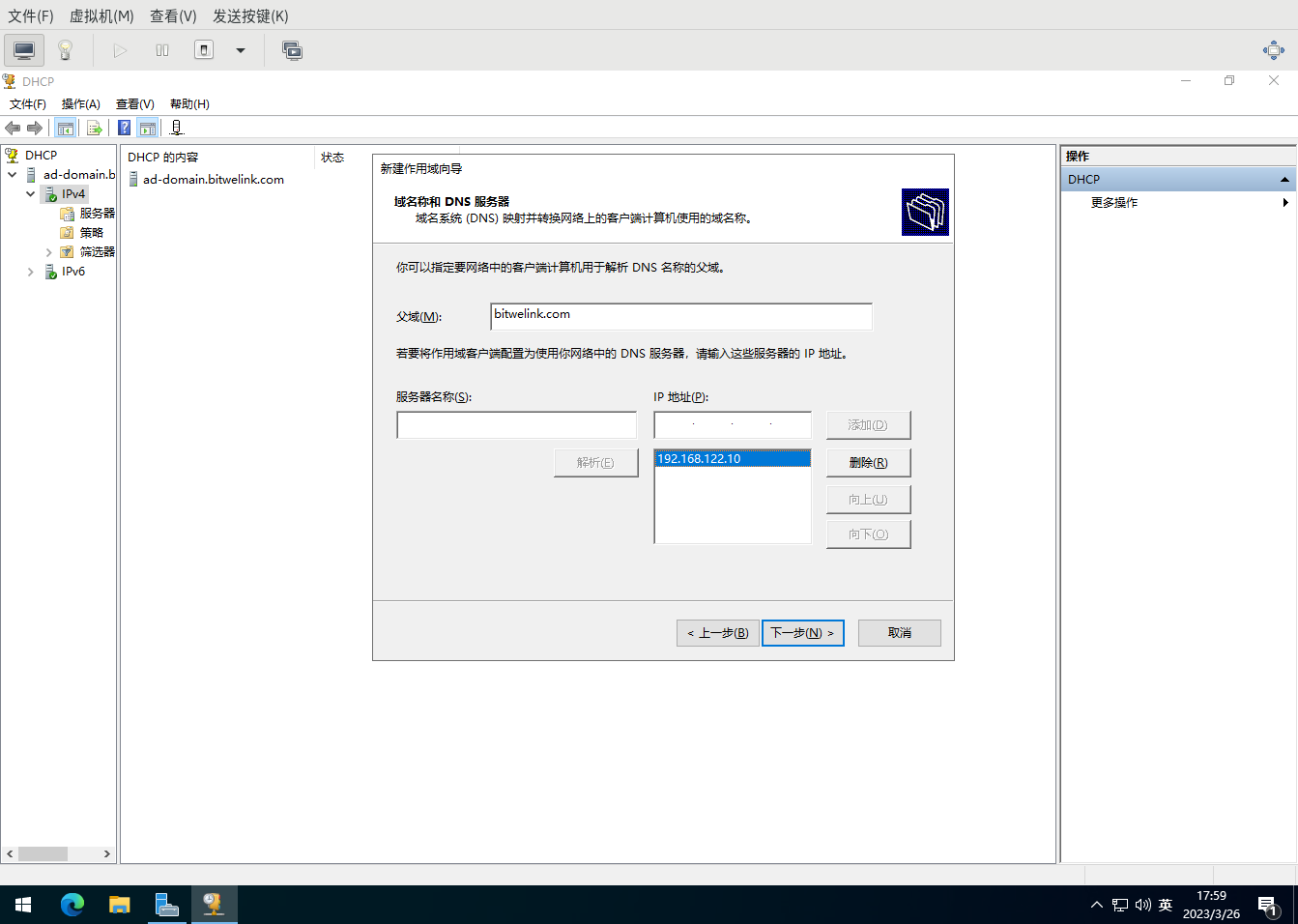

配置DHCP,点击右上角工具,选择DHCP

-

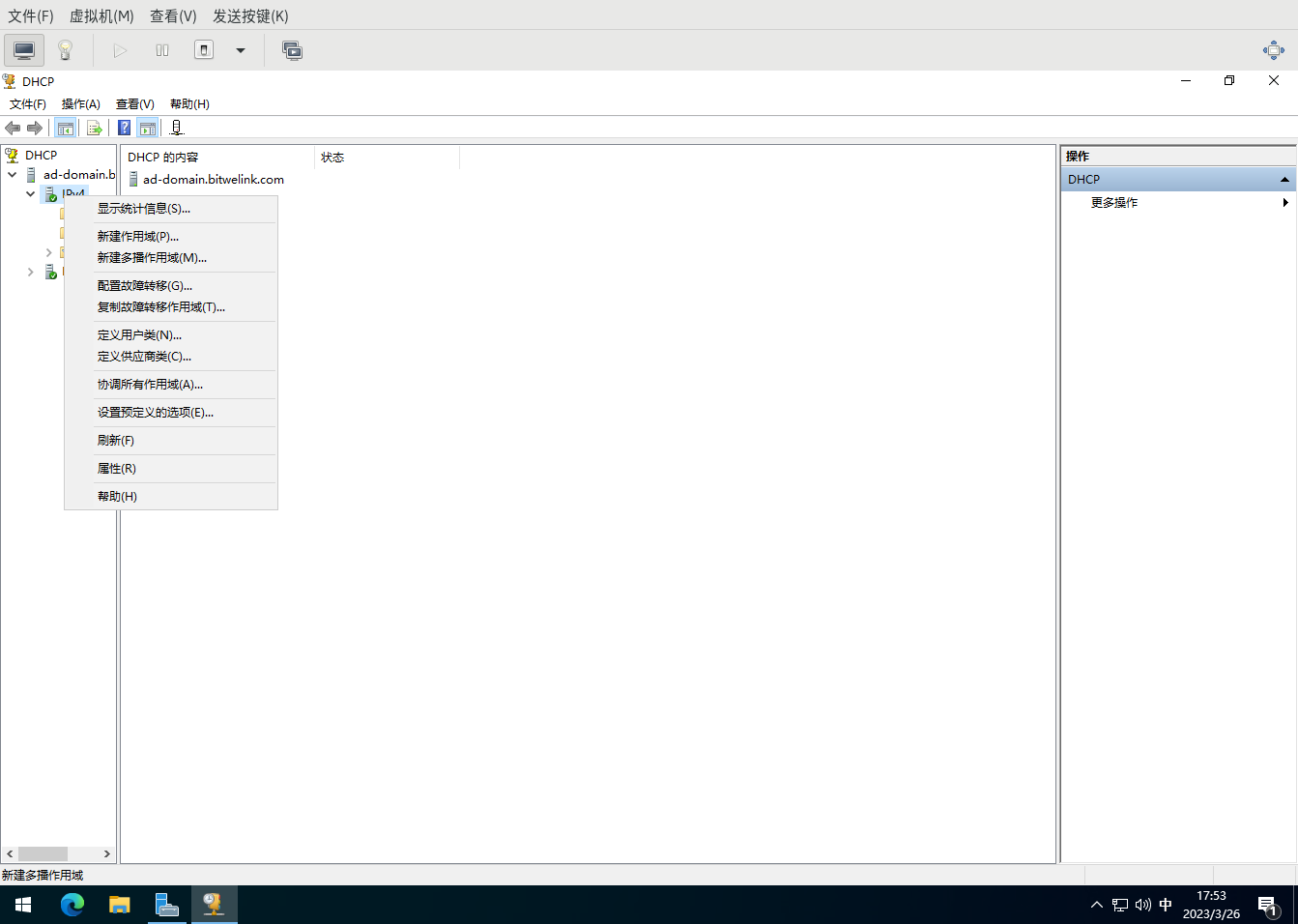

右键IPv4,选择新建作用域

-

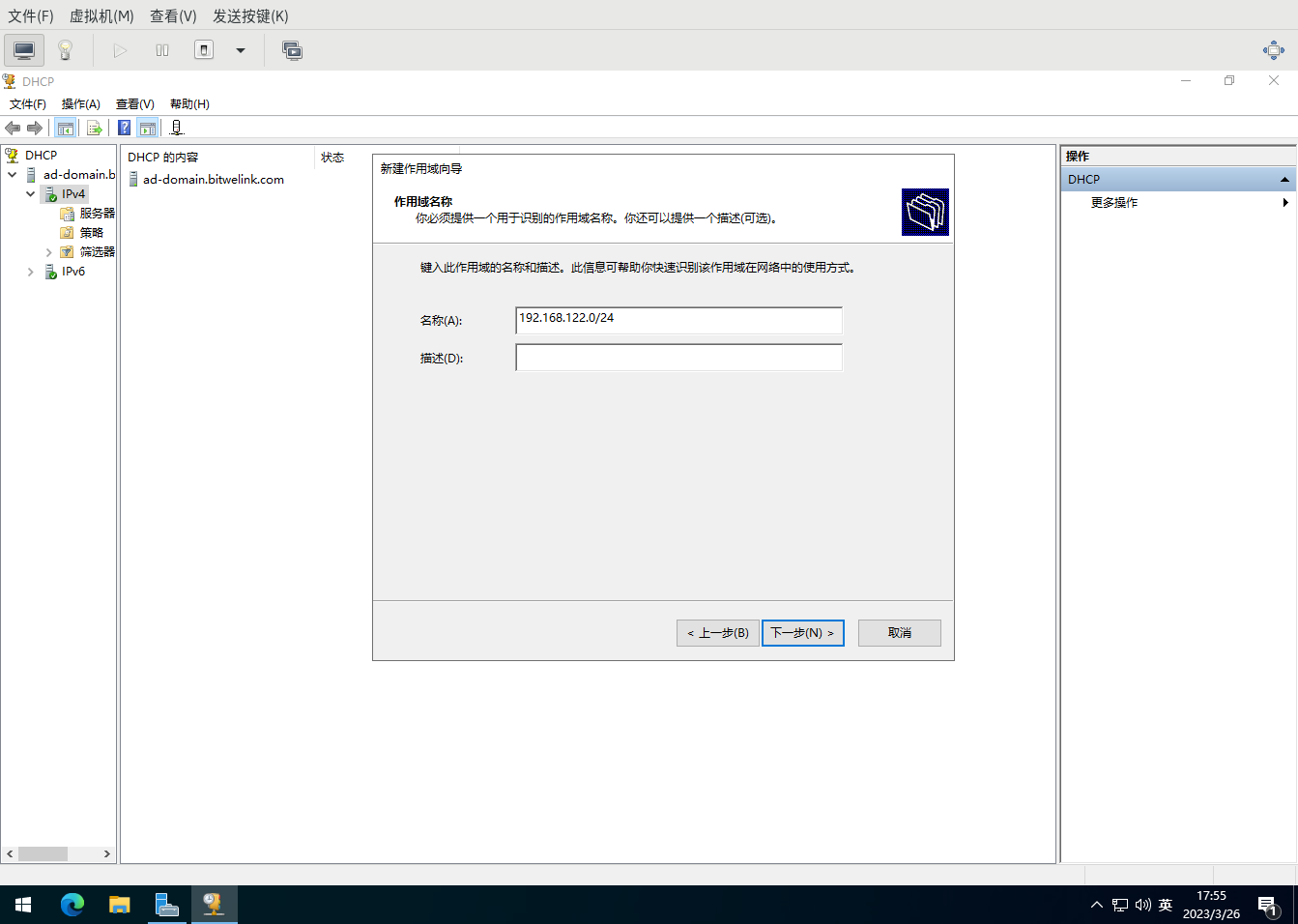

输入作用域名称

-

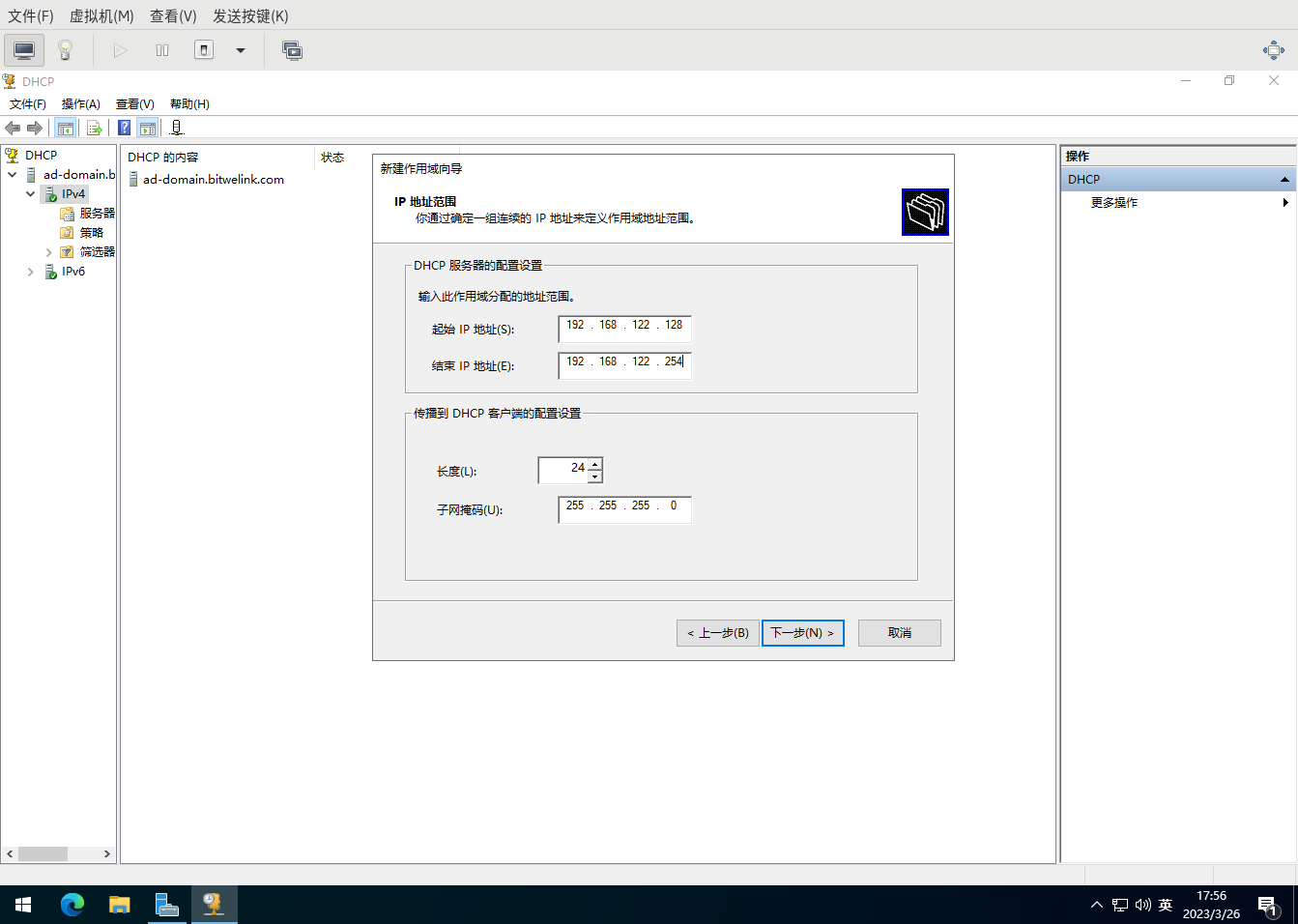

设置DHCP地址池范围

-

设置排除地址(可不设置),租约(默认8天,建议调小,比如1天),下一步,选择我想想现在配置这些选项

-

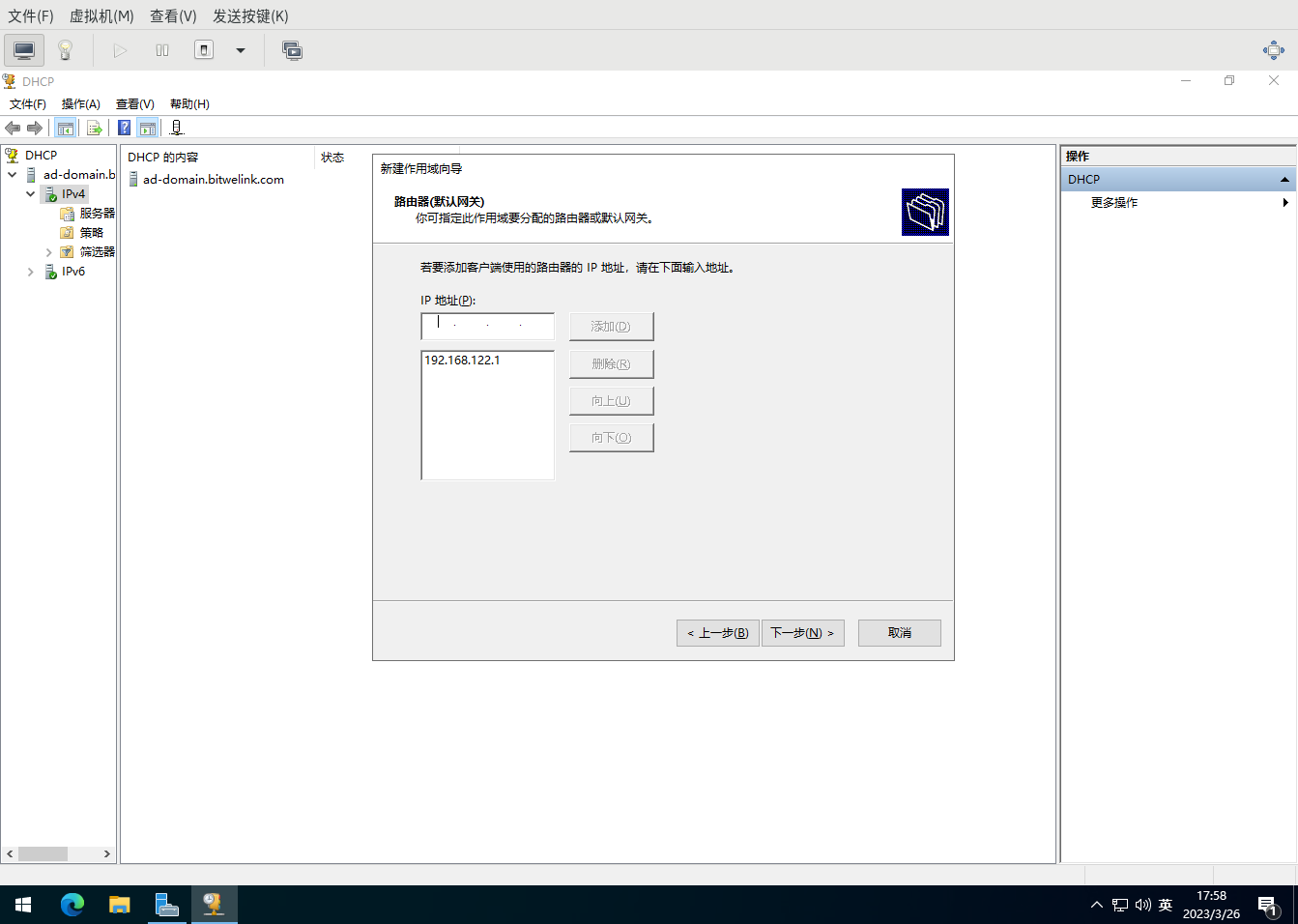

设置网关(DHCP分配的网关)

-

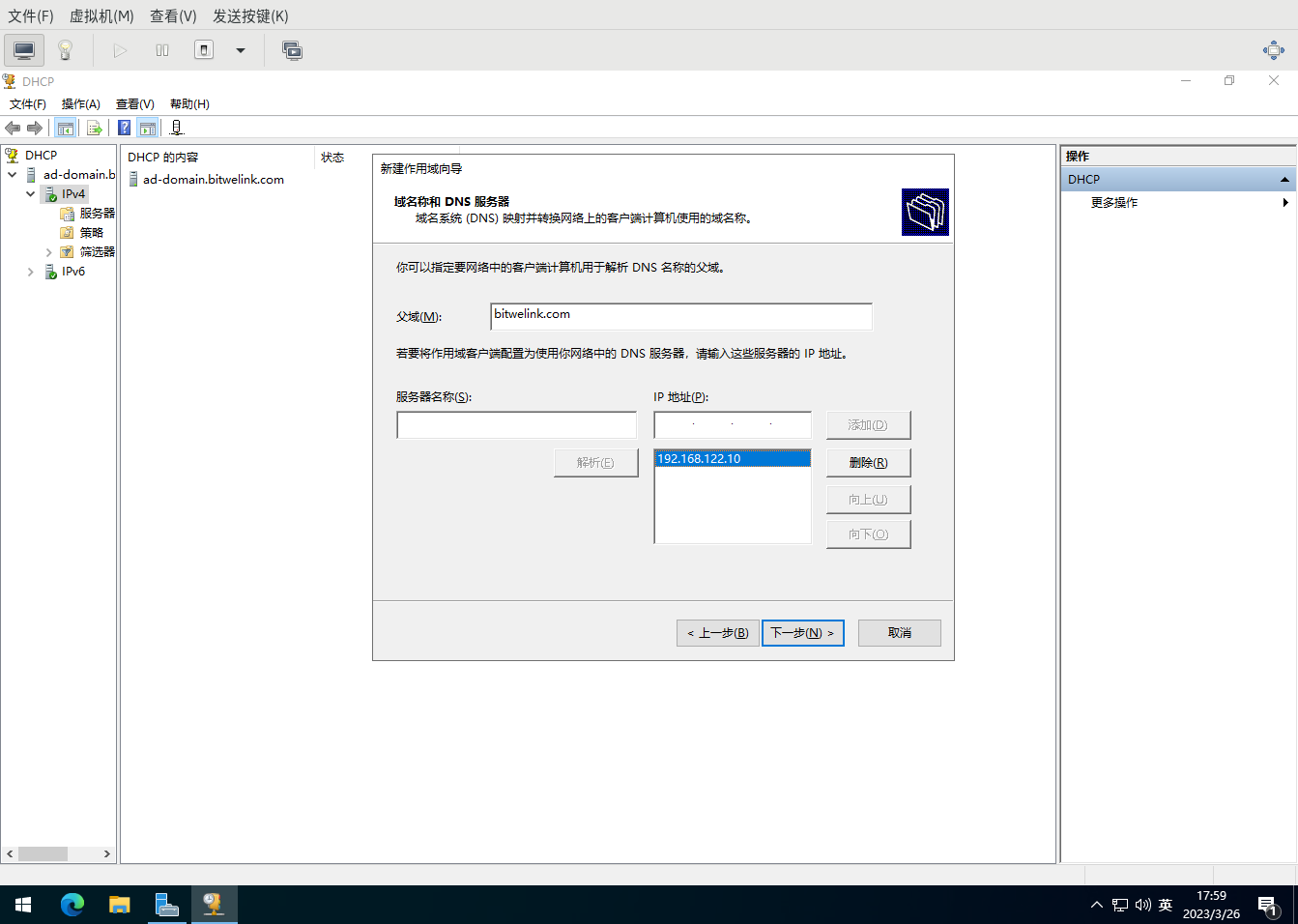

配置DNS,默认为AD域的网卡IP,默认即可(DHCP分配的DNS)

-

一直下一步,点击完成

-

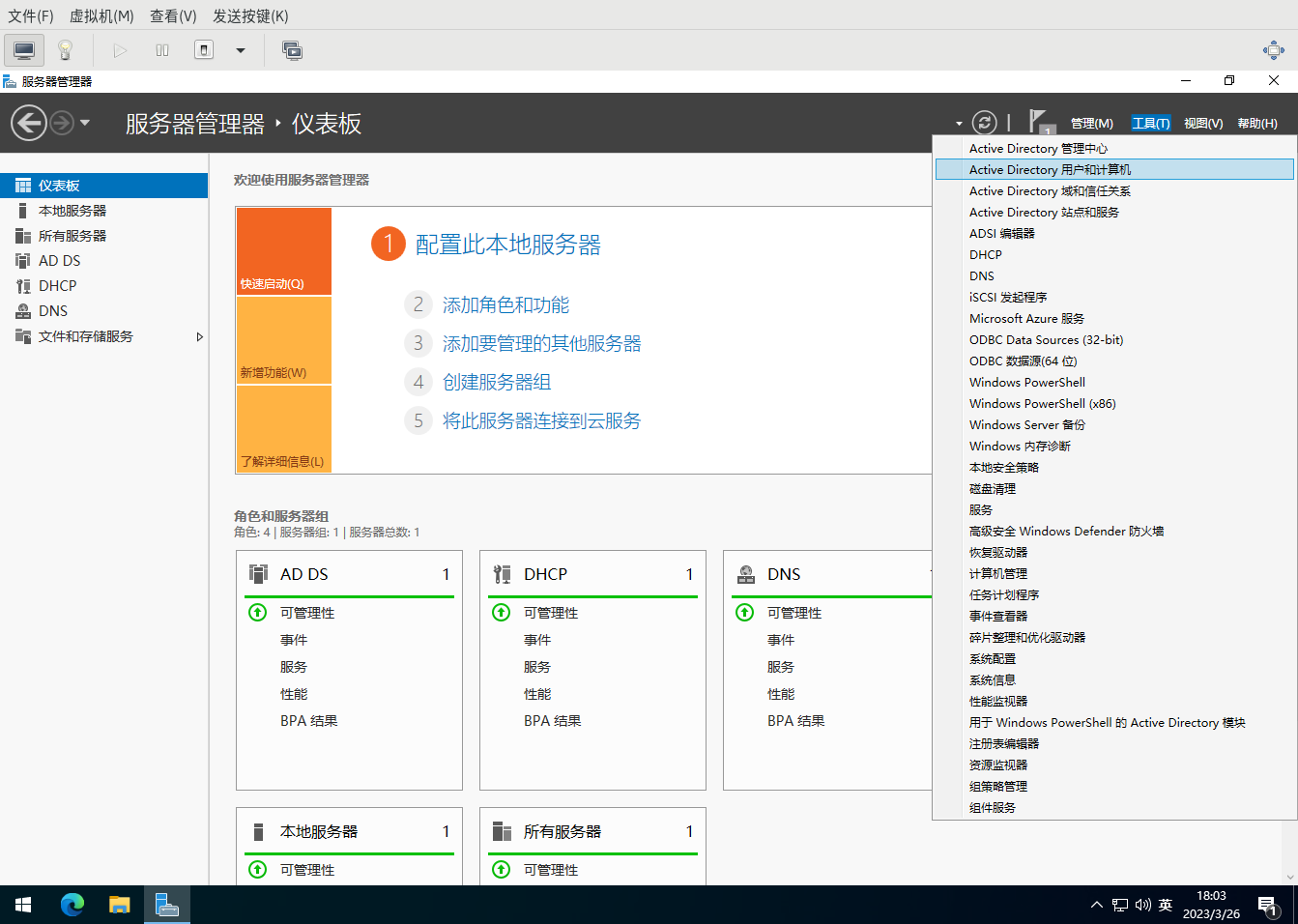

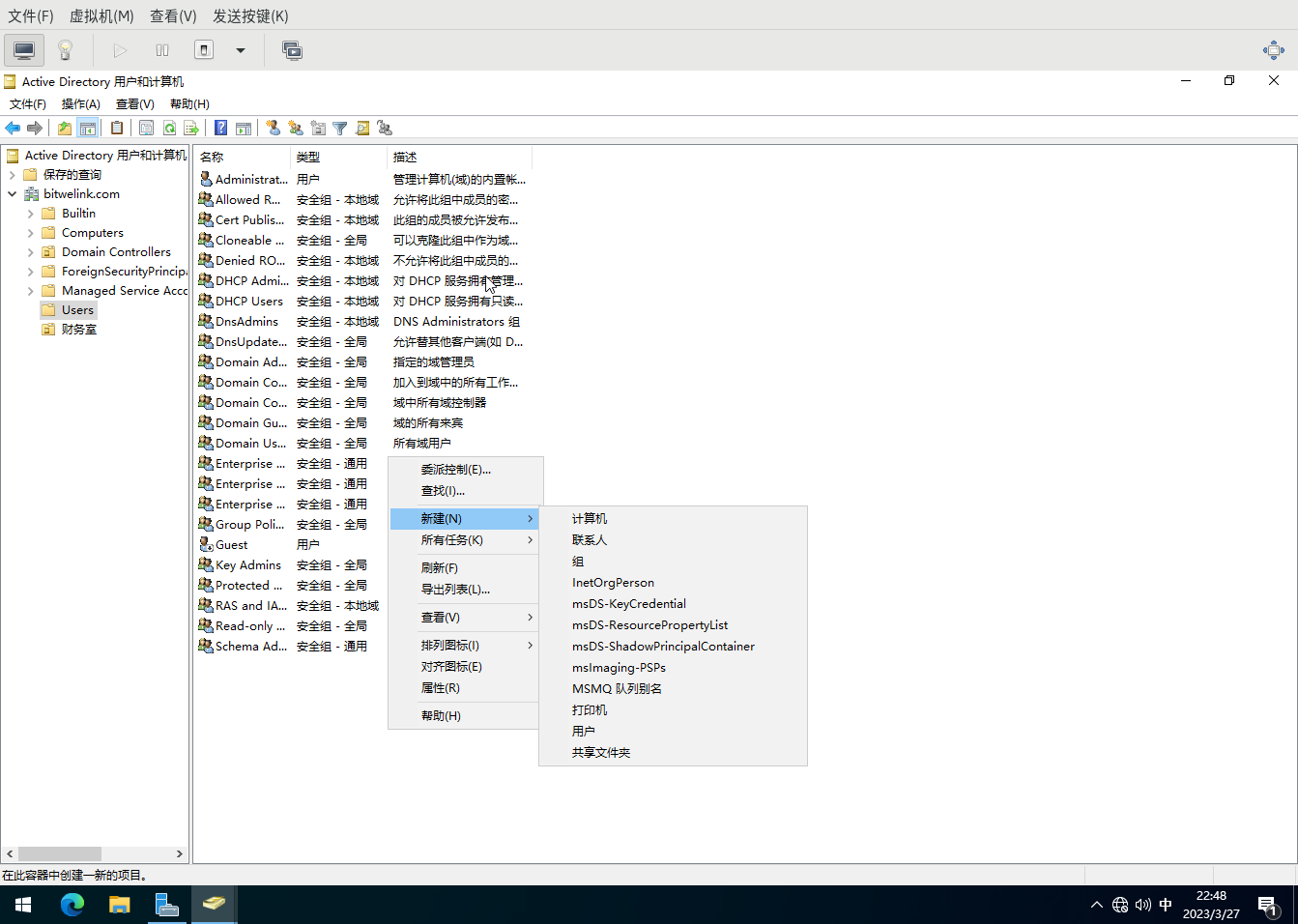

添加AD域用户,打开Active Directory用户和计算机

-

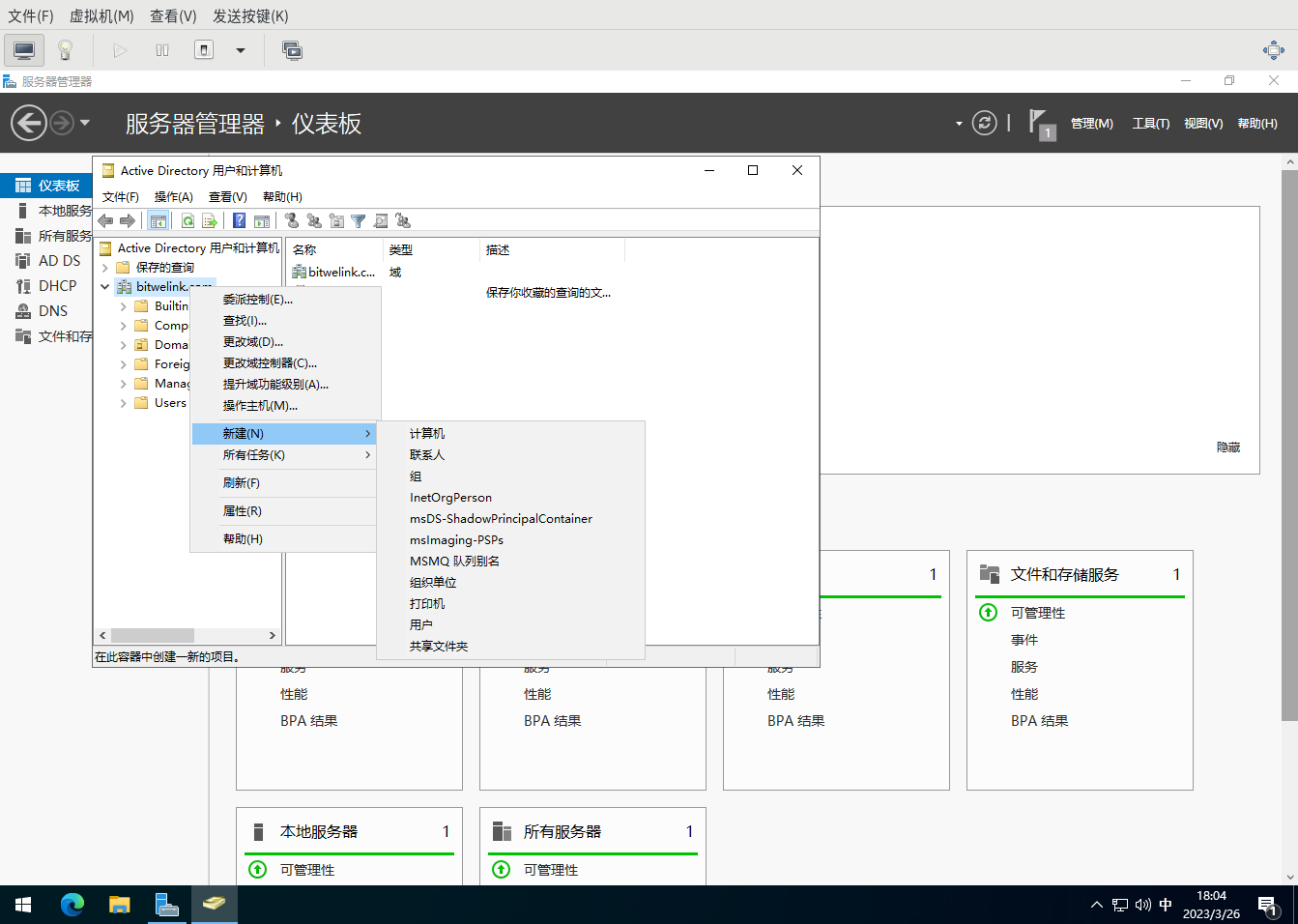

新建OU,右键域名,选择新建-->组织单位,输入OU名称

-

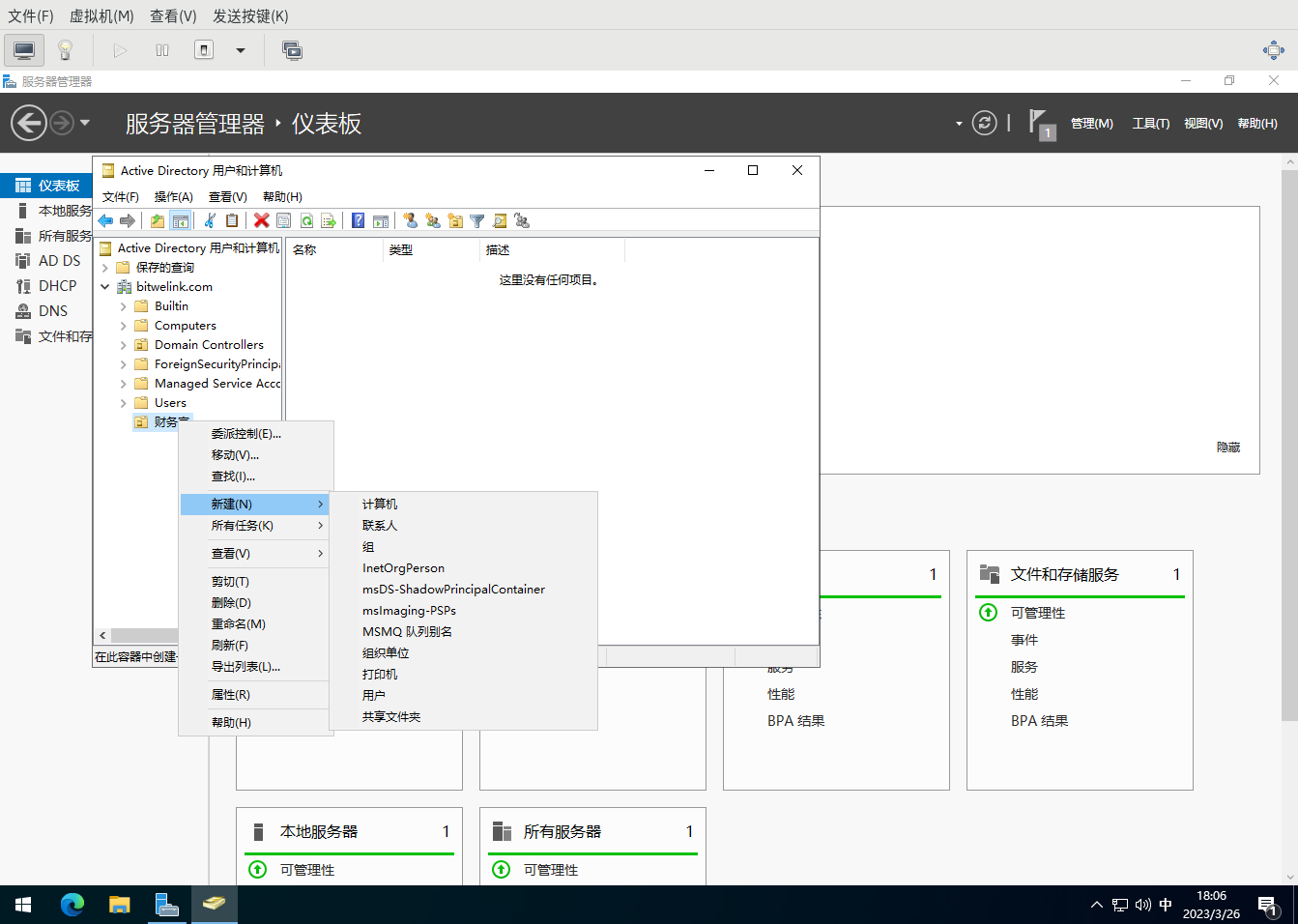

新建用户,右键OU,选择新建用户

-

输入用户名,密码

-

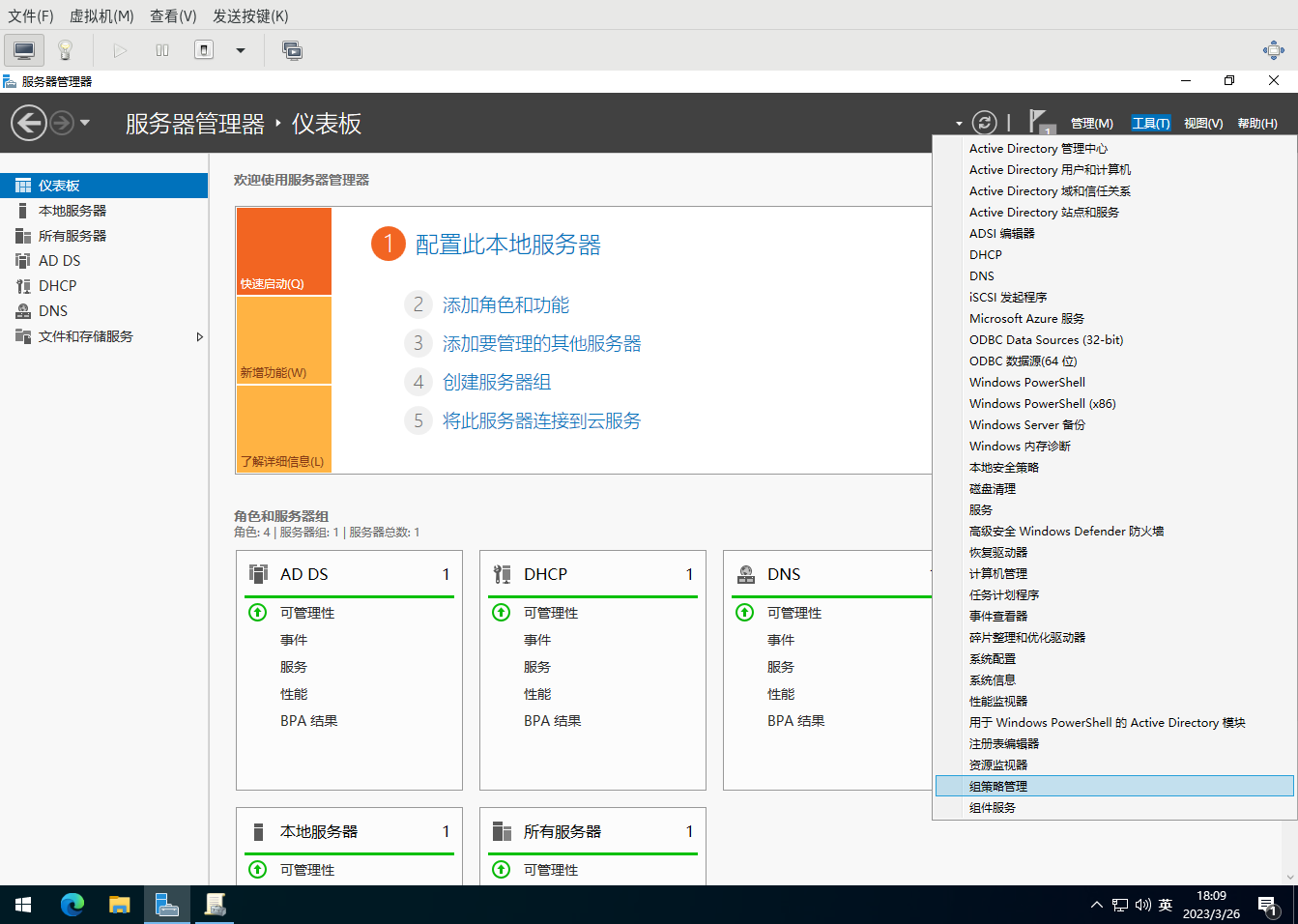

配置组策略,打开组策略管理

-

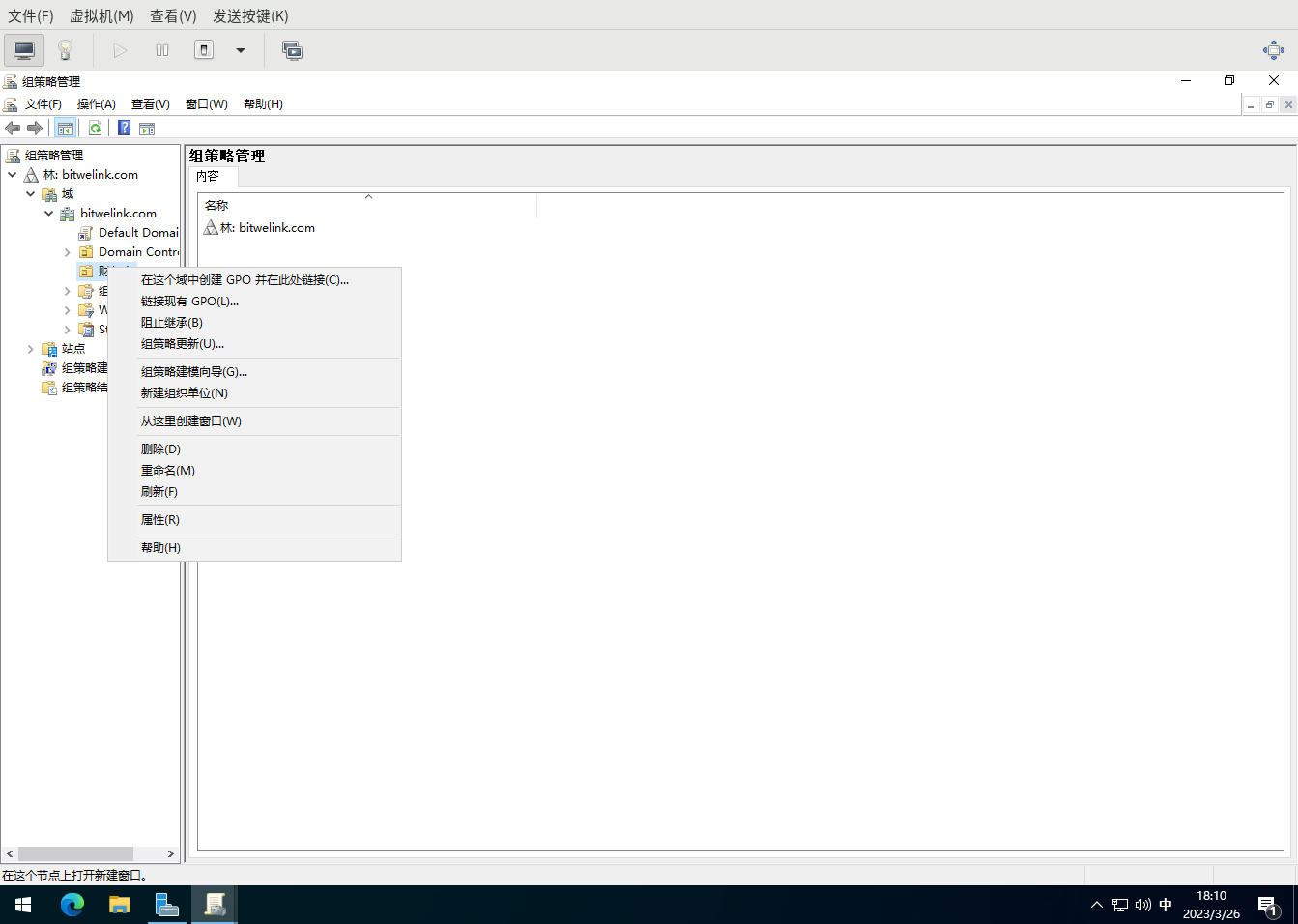

右键OU名,选择[在这个域中创建GPO并在此处链接],表示新建一个组策略

-

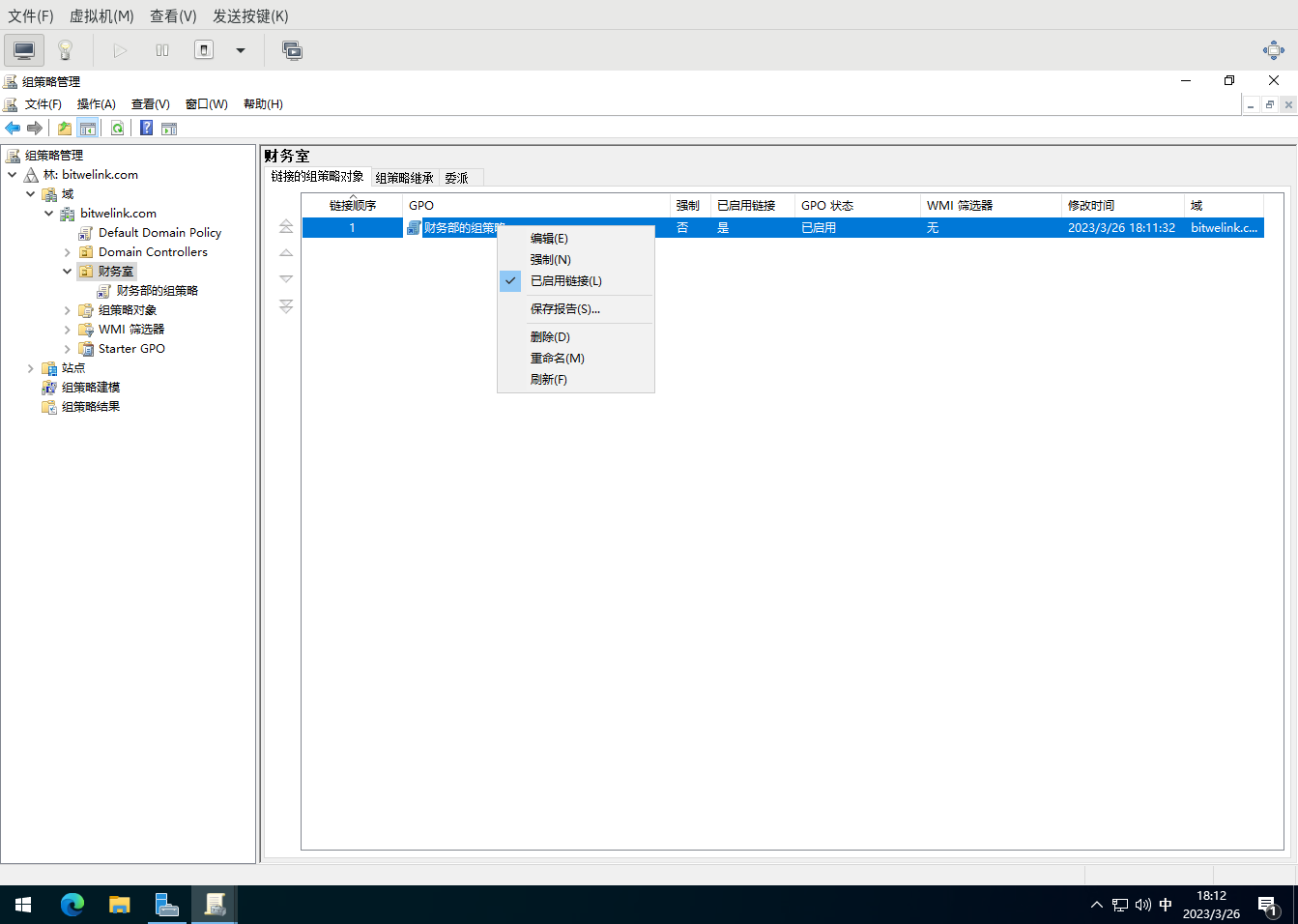

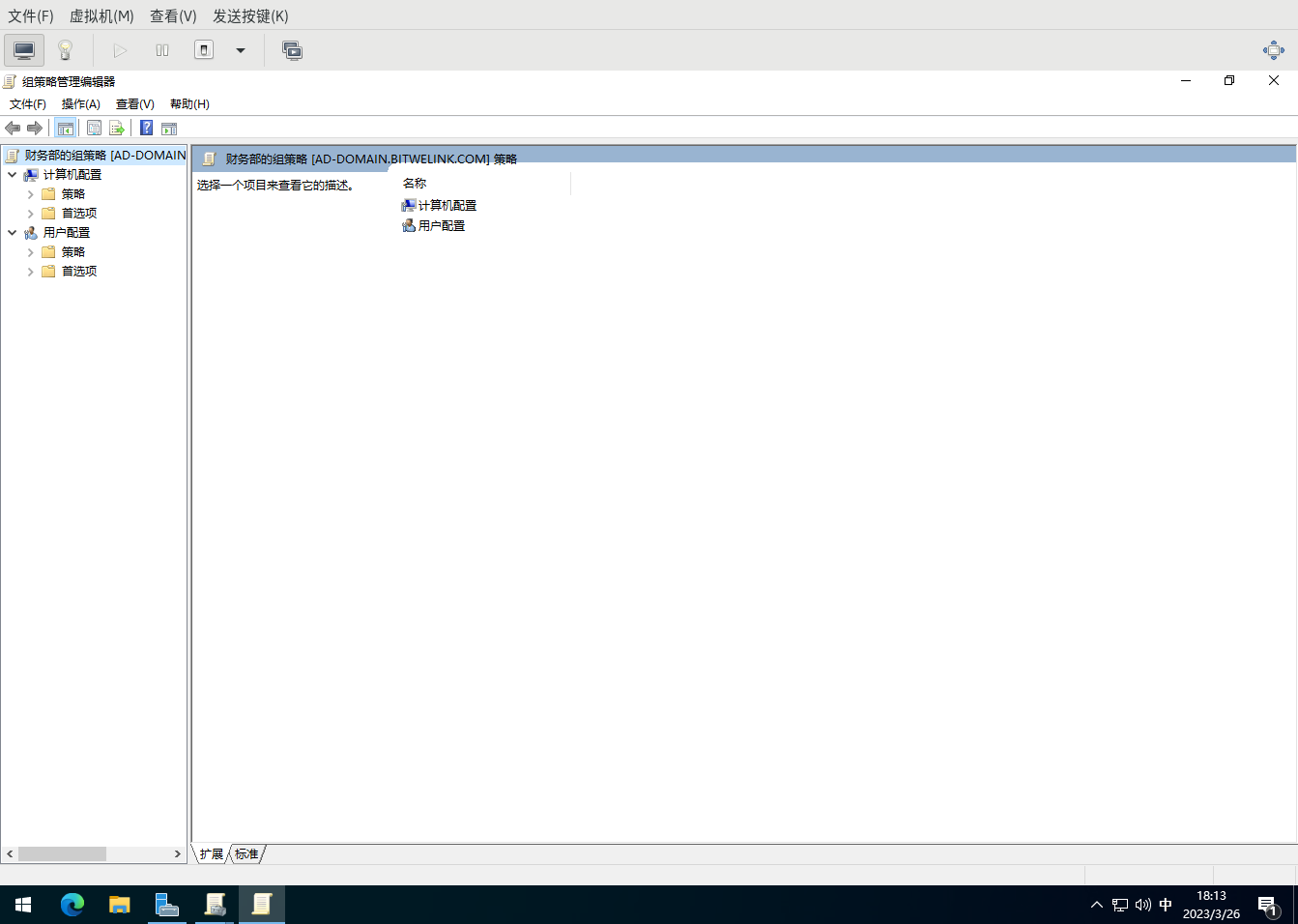

点击OU,可以看到新建测组策略,点击编辑即可进入该组策略的[组策略管理编辑器]

-

根据实际情况配置组策略

-

添加一个域管理员用户,因为使用administrator用户登录域存在安全风险,所以添加一个专门的域管理员用户

打开Active Director用户和计算机,选择新建用户,输入域管理员用户的账号和密码

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/bian-cheng-ji-chu/104167.html