打开,发现蓝色部分打不开,但是下方提示看robots.tet

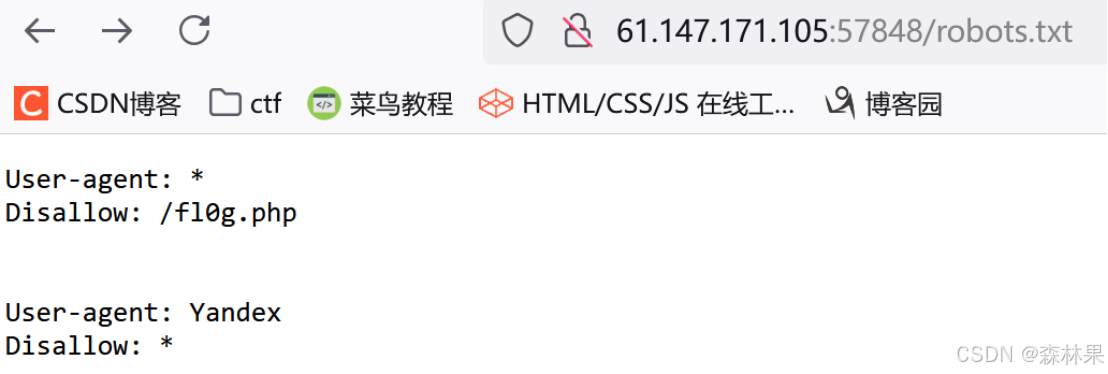

直接访问robots.tet,看到名字类似flag的一个fl0g.php文件

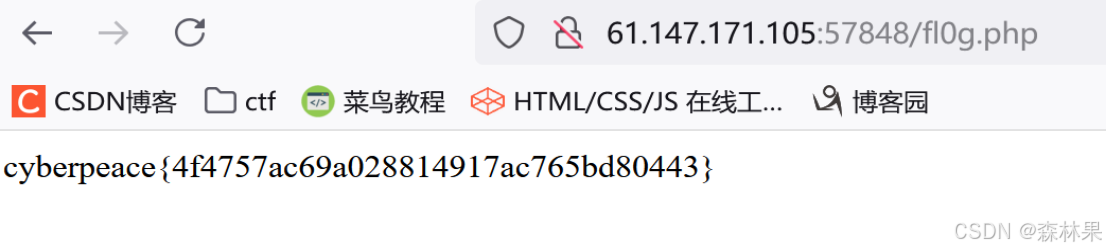

直接访问,得到flag

robots.txt 是一个协议,访问一个站点时,搜素引擎会首先检查该站点根目录下是否存在 robots.txt ,如果存在,搜索机器人就会按照该文件中的内容来确定访问的范围;如果该文件不存在,则能够访问网站上所有没有被口令保护的页面。

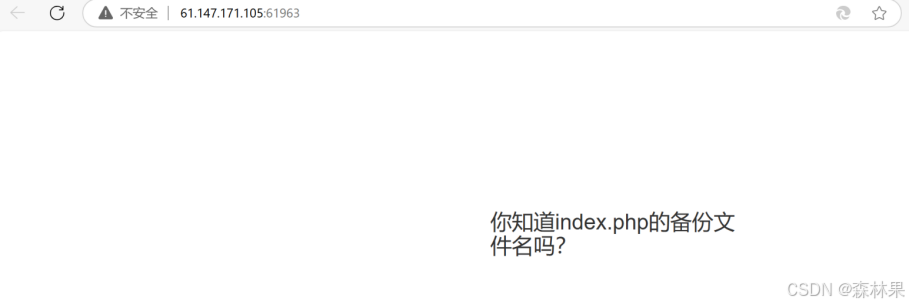

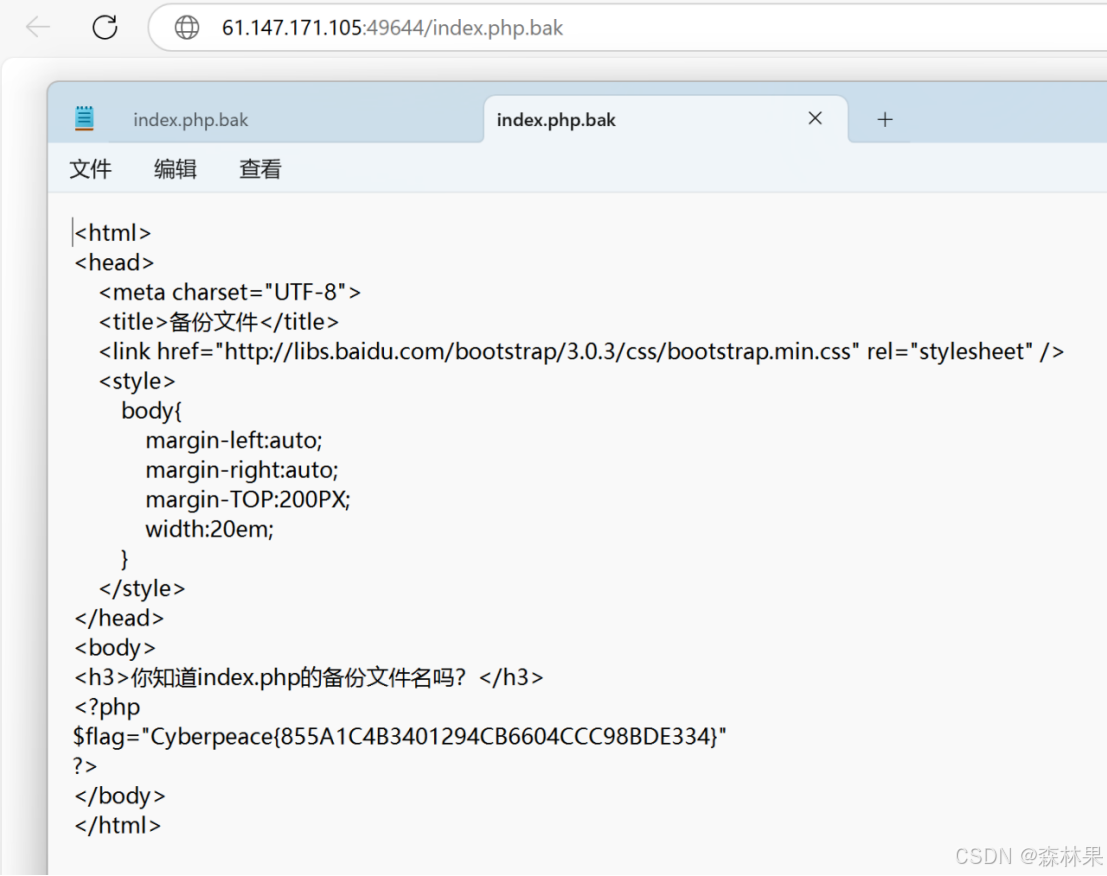

因此根据题目提示,此备份文件后缀为.bak,访问index.php.bak,生成文件,打开得到flag

index.php是PHP网站的常见首页文件,负责处理用户请求、生成动态内容和呈现网页。它可以通过包含其他文件实现代码重用,根据用户输入生成不同的HTML响应。通常是服务器默认查找的入口点。该漏洞的成因主要是管理员将备份文件放在到 web 服务器可以访问的目录下

常见index.php文件后缀有:

.rar .zip .bak .git .txt .~ .swp .sql

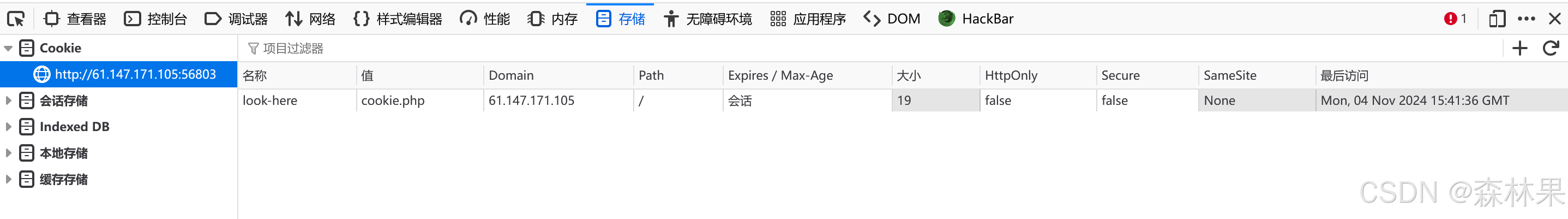

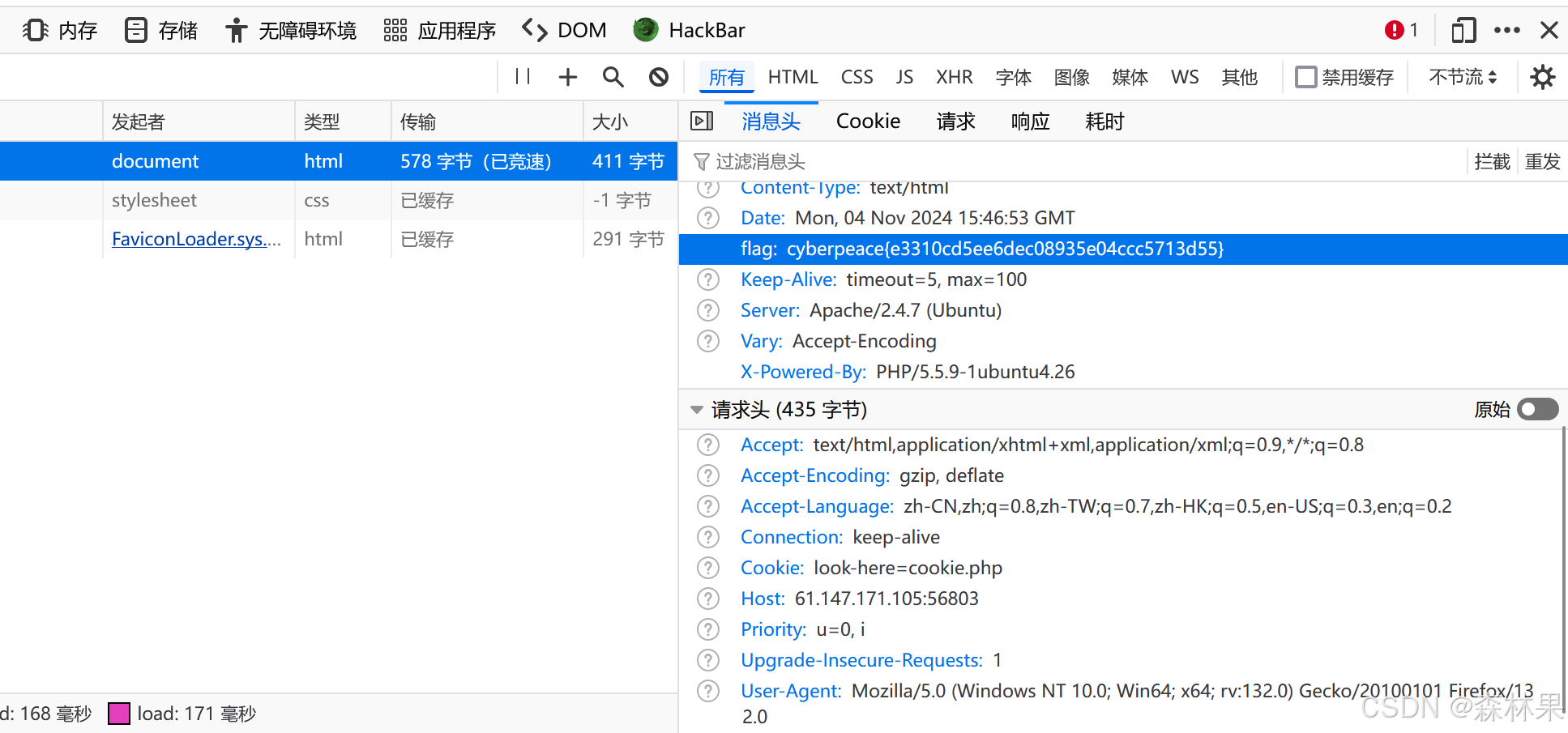

打开网页,F12点击存储,看到cookie.php文件提示,访问

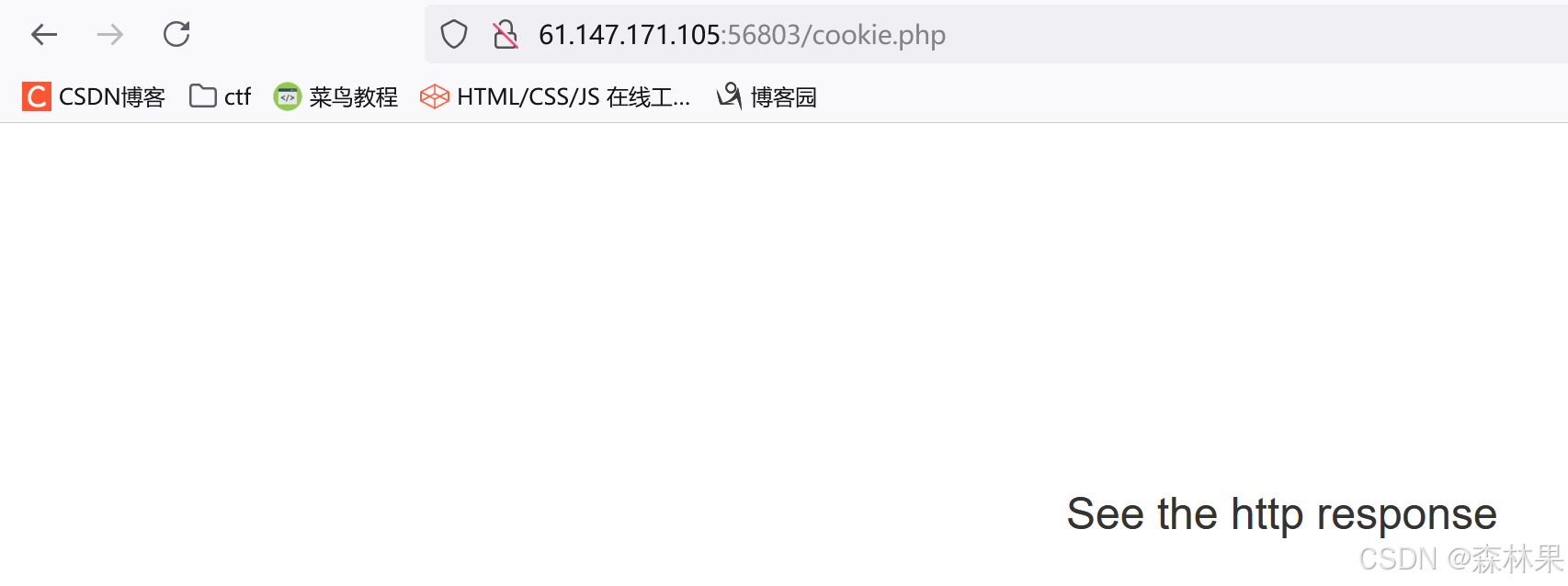

提示查看http回复,打开网络,再点击刷新,看见cookie.php,点开

找到flag

Cookie是服务器发送到用户浏览器并保存在本地的一小块数据(纯文本文件)

当我们通过浏览器访问网页的时,服务器就会生成一个证书并返回给浏览器并写入本地电脑。这个证书就是cookie。网站可以使用cookie来存储登入信息

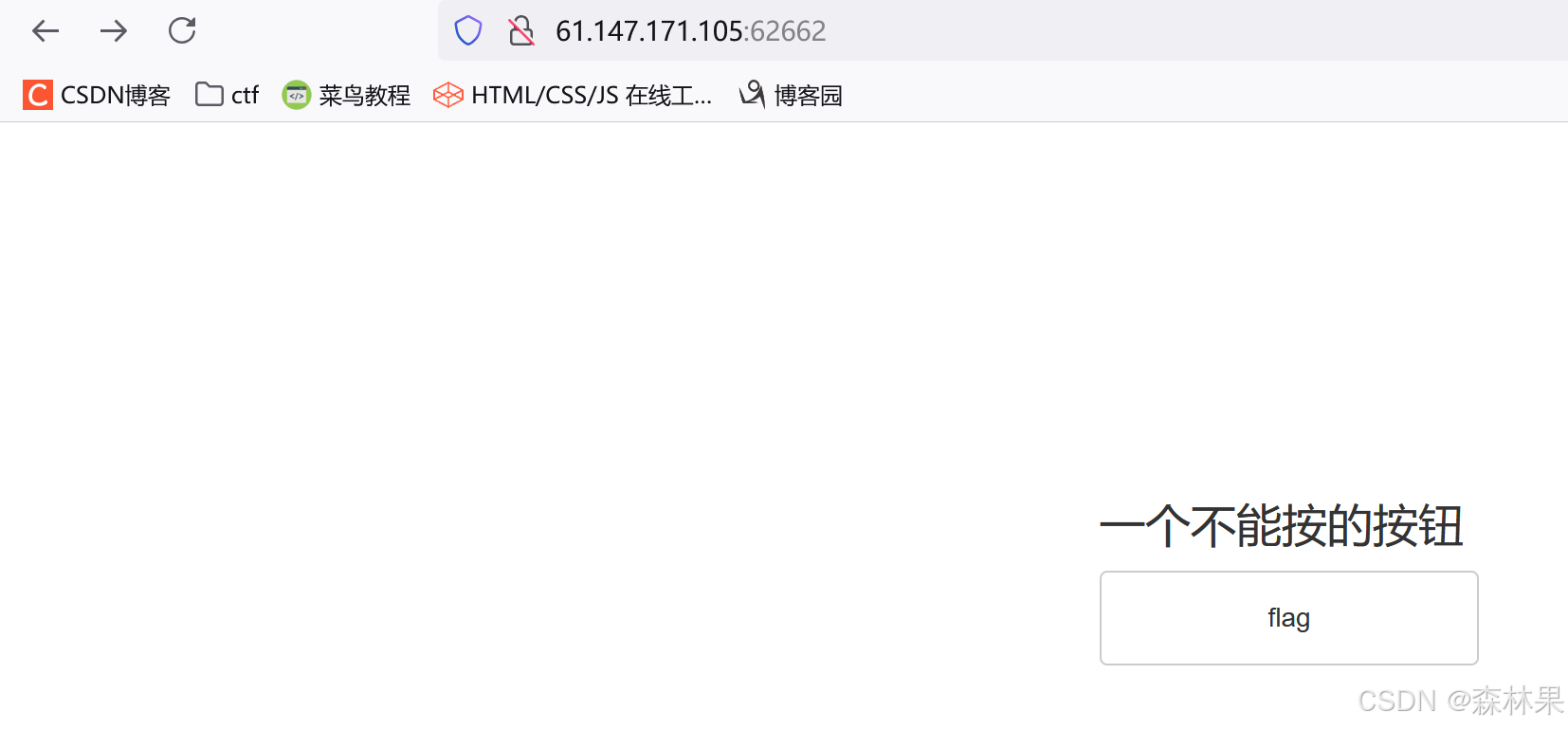

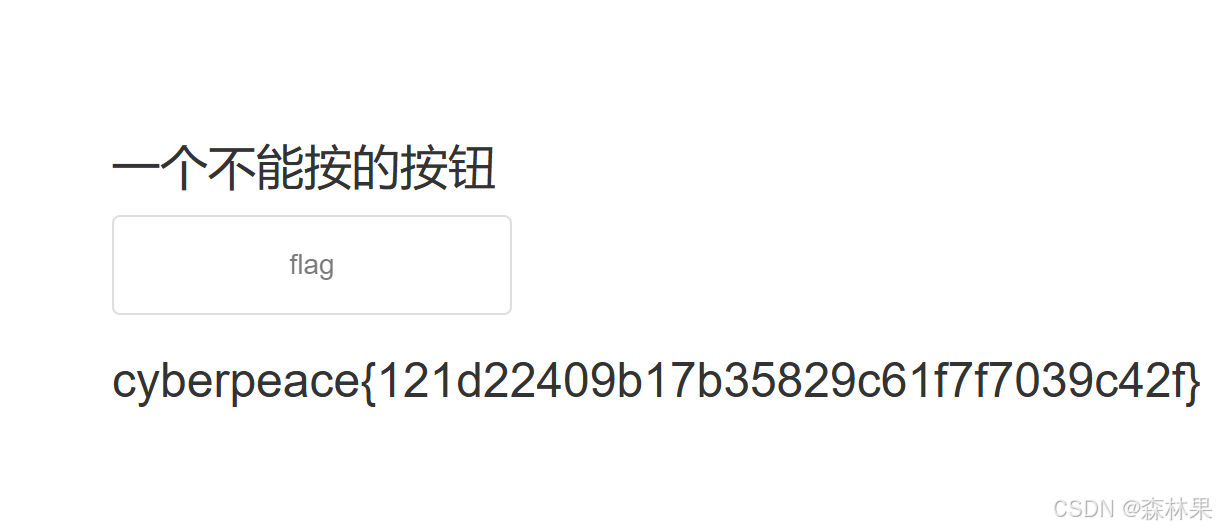

打开,发现flag按不了

查看源代码,发现input行有disabled,直接双击点击删掉就能按动flag键了

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/bian-cheng-ri-ji/31775.html