前言

所谓实践是检验真理的唯一标准,云山雾隐在前不久的首届CSA西塞杯零信任攻防挑战赛中荣获“最佳防御”方案,同时零信任也再一次获得实战检验。在本次比赛中云山雾隐作为防守方,成功抵御了来自84支白帽子战队、315名选手对系统数据目标的密集攻击。今天我们就来聊一聊,攻防对抗中的红队都有哪些常用攻击方法及手段。

红队

一般在攻防对抗中攻击方为红队,通常红队成员的能力都较为全面:从信息收集、打点、横向渗透、免杀到钓鱼、社工等,每个人都具备明确的分工以便有组织地形成较强的团队作战能力。红队成员不仅仅会使用常见渗透测试工具,还会编写一些适用的工具方便快速找到系统薄弱点,同时也会对常见的CMS框架进行代码审计,掌握0Day、NDay漏洞。

红队三板斧

一、信息收集

收集的内容包括目标系统的组织架构、IT资产、敏感信息泄露、供应商信息等各个方面,通过对收集的信息进行梳理,定位到安全薄弱点,从而实施下一步的攻击行为。

域名收集

1.备案查询

- 天眼查:https://www.tianyancha.com/

- 爱企查:https://aiqicha.baidu.com/

- 官方ICP备案查询:https://beian.miit.gov.cn/

通过以上三个平台,可以查询获得一批主域名、微博、邮箱等。

2.FOFA、Google查询:直接输入公司名称、主域名等进行搜索

https://hunter.qianxin.com:搜索名称可以直接展示相关系统、安全设备等,现在查看分类需要付费。

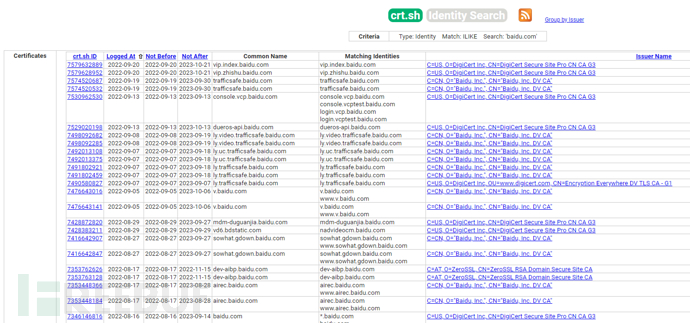

3.证书查询

可直接在该网站查询:https://crt.sh/?q=baidu.com

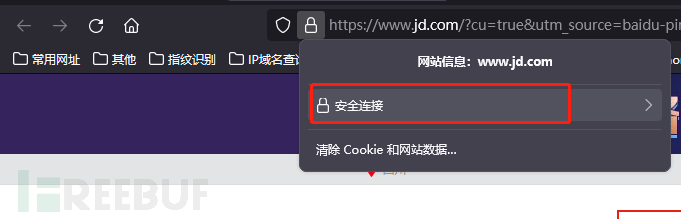

4.使用浏览器查询

小锁–安全连接–更多信息–查看证书(有些可能没有),可以得到一些主域名以及子域名。

5.dns查询

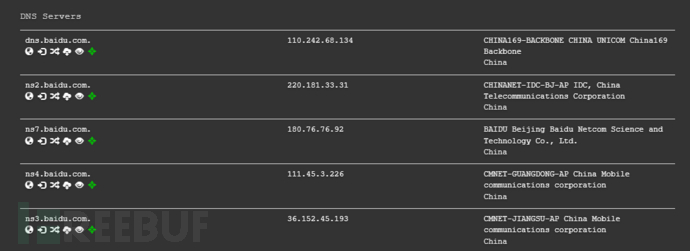

用dnsdumpster.com查询是否存在自建NS服务器,再将ns名带入<https://hackertarget.com/find-shared-

dns-servers/>进行查询,可以获得一批主域名:

6.whois查询

通过查询目标的WHOIS信息,对联系人、联系邮箱等信息进行反查以及查看whois历史信息,获取更多相关的域名信息;微步在线也可以根据IP、邮箱等查询历史域名。

7.通过众测平台查询资产范围,在众测平台上有些厂商会把资产范围放出来。

8.通过主域名对子域名进行搜索,可使用工具、搜索引擎等。

- OneForAll:集成多种方式搜集子域名,包括dns查询、证书查询等;

- Amass:kali自带,集成多种收集方式,强烈推荐;

- https://crt.sh/:通过证书查找子域名和指纹识别;

- https://dnsdumpster.com:是一个在线实用程序,可以查找子域、目标的DNS记录。

9.直接访问收集到的主域名,对网页上指向的域名链接进行收集(可能会放一些OA等办公系统的跳转)。

10.枚举域名

https://github.com/infosec-au/altdns,

Altdns是一个DNS侦察工具,允许发现符合模式的子域。Altdns接收可能出现在域下的子域中的单词(如

test、dev、staging),并接收您知道的子域列表。

11.收集APP、公众号、小程序、PC应用资产

11.1 天眼查、企查查

11.2 微信APP搜索(小程序、公众号)

11.3 支付宝搜索(小程序、公众号)

11.4 工具ENScan(可查询企业APP信息、微信公众号信息、供应商信息等)

11.5 APP 查找应用商店、豌豆荚(可下载历史app)

11.6 PC可通过官网进行查找下载

12.根据前几种方式获取相关IP,然后探测可能存在的C段,可获取一些没有相关联信息的隐藏资产,再通过IP反查域名(https://github.com/Sma11New/ip2domain)

IP收集

1.真实IP查找

CDN判断:

- 多地ping,全球ping,查看解析IP是否一致;

- NSlookup:通过nslookup查看不同DNS域名解析情况来判断是否使用了CDN;

- 在线检测:https://www.cdnplanet.com/tools/cdnfinder/;

- 通过https证书:有的cdn颁发的证书带有cdn名称,可通过https证书进行cdn识别;

真实IP查找:

- 通过查询历史DNS记录站点在做CDN之前可能将域名解析到真实IP,通过查询DNS历史记录可能会找到CDN使用前的真实IP,https://dnsdb.io/zh-cn/https://x.threatbook.cn/http://toolbar.netcraft.com/site_report?url=http://viewdns.info/http://www.17ce.com/https://community.riskiq.com/http://www.crimeflare.com/cfssl.html;

- 子域查询法:CDN服务的使用成本还是挺高的,所以很多的站点只对流量大的主站做了CDN,这种情况下我们通过子域枚举就能获取到子站的真实IP,再进行C段;

- 全球ping:很多CDN厂商因为某些原因仅对国内线路做了解析,这种情况下使用国外主机直接访问就可能获取到真实IP;

- 通过网站漏洞,如:phpinfo;

- 需要找xiaix.me网站的真实IP,我们首先从apnic获取IP段,然后使用Zmap的banner-grab扫描出来80端口开放的主机进行banner 抓取,最后在http-req中的Host写xiaix.me;

- 利用应用功能,抓取反向连接查找服务器IP,或者根据应用返回/报错查看。

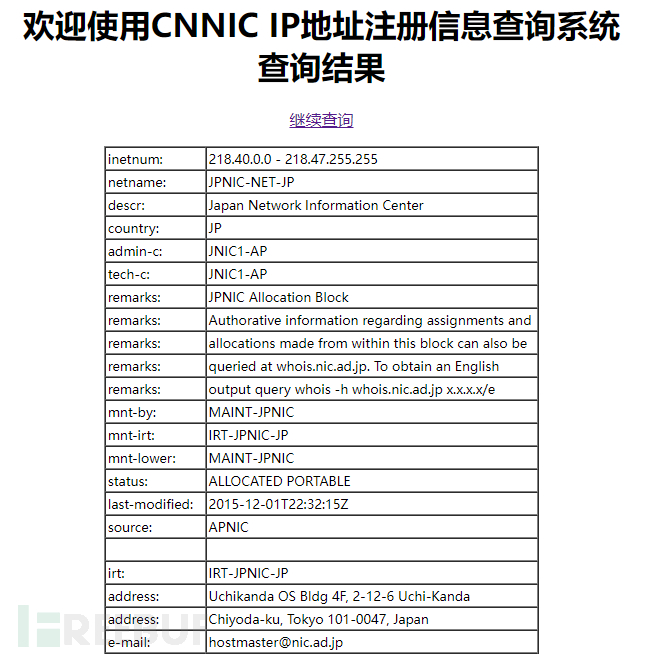

2.通过IP地址注册信息查询:https://ipwhois.cnnic.net.cn/

3.对上面域名解析获得的单个IP输入查询框,会有一个IP范围

4.使用FOFA等互联网资产收集工具直接搜索公司名称

5.C段扫描

- rustscan:速度快;

- goby:图形化直观,支持漏洞验证,端口扫描;

- fscan:速度快,主机存活探测、端口扫描、常见服务的爆破。

敏感信息收集

1.利用Google

- Google常用语法:site:.test.cn filetype:xlsx 学号 site:.test.cn filetype:docx | pdf | csv | json

- 搜集管理后台:site:xxx.com 管理、site:xxx.com admin、site:xxx.com login 搜集mail:site:xxx.com intext:@xxx.com 搜集敏感web路径:site:xxx.com intitle:登录/site:xxx.com inurl:sql.php

- site:*.xxx.com intext:Index of/

- 其他语法:https://www.exploit-db.com/google-hacking-database

2.利用托管平台,如:GitHub、码云等

GitHub常用语法:

- 敏感信息:xx.com “关键字”

- 文件搜索:xxx.com filename:properties

- 关键字:Passwords api_key “api keys” authorization_bearer: oauth auth authentication client_secret api_token: “api token” client_id password user_password user_pass passcode client_secret secret password hash OTP user auth

注意事项:如果搜索含有空格的查询,需要用引号将其括起来;

3.目录扫描

- 备份文件/默认后台

- 源码泄露(.git/.svn)

通过上面的收集能拿到:域名、IP、邮箱、姓名、手机号等,但需要验证是否属于该单位资产,以及需要对域名以及IP进行存活探测、端口扫描、web指纹识别、目录扫描等,快速定位到易被攻击的系统,从而实施进一步攻击。

存活探测,敏感资产定位

- https://github.com/EASY233/Finger:一款红队在大量的资产中存活探测与重点攻击系统指纹探测工具;

- https://github.com/al0ne/Vxscan:python3写的综合扫描工具,主要用来存活验证,敏感文件探测(目录扫描/js泄露接口/html注释泄露),WAF/CDN识别,端口扫描,指纹/服务识别等;

- https://github.com/EdgeSecurityTeam/EHole:在信息收集期间能够快速从C段、大量杂乱的资产中精准定位到易被攻击的系统,从而实施进一步攻击。

二、建立据点

在找到薄弱点后,红队会尝试利用漏洞或社工等方法去获取外网系统控制权限。在这个过程中,红队成员往往会使用最少流量动作去尝试突破边界防御,找到与内网连接的通道,这种由外到内的过程一般称之为纵向渗透,当初步获得权限后,若权限不够会进行提权,在进行稳固权限、建立隧道;

常见打点思路:

- 社工钓鱼:通过在线客服、私信好友等多种交互平台进行社工攻击,以便更加高效地获取业务信息。社工手段的多变性往往会让防守方防不胜防;

- 近源渗透:通过乔装、社工等方式实地物理侵入企业办公区域,通过其内部各种潜在攻击面(如Wi-Fi网络、RFID门禁、暴露的有线网口、USB接口等)获得“战果”;

- 设备、系统应用弱口令;

- 利用边界网络设备、安全设备漏洞,通过设备VPN搭建隧道;

- web漏洞:shiro反序列化、struts2 漏洞、Log4j漏洞、Spring框架漏洞、逻辑漏洞、中间件漏洞等;

- 利用小程序、公众号、APP漏洞;

- 对CMS、备份泄露的源代码进行审计,使用0Day;

- 利用旁站、子公司、供应链进行迂回打击。

内网信息收集点

Windows

1.本机信息收集(涉及判断:我是谁?我在哪?这是哪?)

2.常见默认配置文件位置

- Tomcat:CATALINA_HOME/conf/tomcat-users.xml;

- Apache:/etc/httpd/conf/httpd.conf;

- Nginx:/etc/nginx/nginx.conf;

- Wdcp:/www/wdlinux/wdcp/conf/mrpw.conf;

- Mysql:mysqldatamysql톧MYD。

3.SPN

SPN:服务主体名称,使用Kerberos须为服务器注册SPN,因此可以在内网中扫描SPN,快速寻找内网中注册的服务。

4.会话、连接收集

5.浏览器下载记录、书签、浏览历史以及浏览器保存的密码等

6.WIFI密码

7.任务计划(有些任务执行时需要将用户名和密码一起附上)、远程桌面连接记录等

Linux(CentOS 7)

1.系统版本信息

2.系统环境变量

3.服务、网络连接以及进程

4.查看安装程序

5.常见配置、敏感文件

6.查看任务计划

7.可能有哪些纯文本用户名和密码

8.用户信息

9.历史记录

提权

1.基本概念

Windows常见权限分类:

- User:普通用户权限;

- Administrator:管理员权限;

- System:系统权限。

Linux权限分类:

- User:普通用户权限;

- www-data:Web服务的权限,比User还要低,一般通过Web漏洞获取的Webshell就是这个权限;

- root:Linux系统最高权限。

通常有两种提权方式,纵向提权及横向提权;纵向提权指的是低权限角色获取高权限角色的权限、横向提权指在系统A中获取了系统B中同级别的角色权限。常用提权方法有系统内核溢出漏洞提权、服务器中间件漏洞提权、数据库提权、其它第三方组件提权。

2.Windows提权

2.1 提权辅助脚本

http://bugs.hacking8.com/tiquan/将systeminfo输出的修补程序信息填入查询可利用的漏洞,查出漏洞后可在<https://github.com/SecWiki/windows-

kernel-exploits/>查找下载利用程序进行提权;

2.2 msf提权

2.2.1 使用getsystem(权限为Administrator时大概率会成功,其他可能需要绕UAC)

2.2.2 会话派发到msf使用suggester辅助脚本提权

2.3 烂土豆提权

github:https://github.com/uknowsec/SweetPotato

适用版本: Windows 7、8、10、2008、2012

2.4 DLL劫持提权

使用msf生成一个DLL,替换掉应用的dll,等待应用重启(需要提前在本地测试)

2.5 pstools工具(适合于本地提权)

下载地址:https://learn.microsoft.com/zh-cn/sysinternals/downloads/

3.Linux提权

3.1 内核溢出提权

- uname -a 查看系统版本和内核信息

- 使用searchsploit在kali 查找相关内核漏洞

3.2 sudo提权

3.3 suid提权

3.4 su

3.5 任务计划

权限维持

1.反弹shell

2.webshell

3.系统后门

4.利用IIS等服务制作后门维持权限

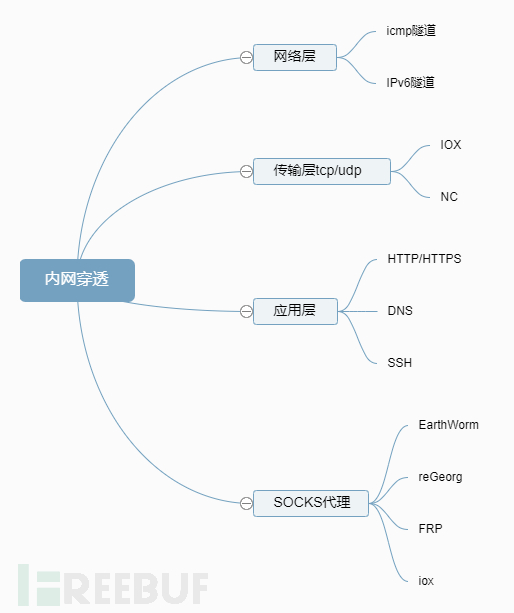

常用隧道建立工具

4.1 探测是否出网

- ICMP:ping IP;

- TCP:nc -zv ip 端口;

- HTTP:curl www.xxx;

- DNS:nslookup www.baidu.com attackhost-ip。

4.2 网络层常用隧道

4.2.1 pingTunnel

github:https://github.com/esrrhs/pingtunnel

安装:

- 安装服务器: 首先准备一个有公网IP的服务器,比如AWS上的EC2,假设域名或者公网IP是www.yourserver.com从releases下载对应的安装包,如pingtunnel_linux64.zip,然后解压并以root权限执行 sudo wget (link of latest release) sudo unzip pingtunnel_linux64.zip sudo https://blog.csdn.net/xnxqwzy/article/details/pingtunnel -type server (可选)禁用系统默认 ping echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all;

- 安装客户端: 从releases下载对应的安装包,如pingtunnel_windows64.zip,解压 然后以管理员权限运行。不同转发功能对应的命令如下。 如果看到ping pong的日志,则连接正常

使用 :

4.2.2 IPv6隧道

kali自带,6tunnel是一个隧道工具,可以从ipv6到ipv4,也能从ipv4到ipv6。

使用:

4.3 传输层常用隧道

4.3.1 IOX

github:https://github.com/EddieIvan01/iox

使用,比如我们将内网的3389端口转发到我们的attackhost:

socks代理

修改/etc/proxychains.conf

在本地启动Socks5服务

在被控机开启Socks5服务,将服务转发到公网attackhost

在attackhost上转发到

你必须将两条命令成对使用,因为它内部包含了一个简单的协议来控制回连

接着连接内网主机

4.4 应用层常用隧道

4.4.1 SSH

SSH常用参数:

4.4.2 本地端口转发

4.4.3 远程转发

4.4.4 动态转发

4.5 HTTP(reGeorge)

github:https://github.com/sensepost/reGeorg

使用:

4.6 DNS(iodine)

github:https://github.com/yarrick/iodine

要使用此隧道,您需要一个真实的域名(如mydomain.com),以及一个具有公共 IP

地址的服务器以在其上运行iodined;部署使用参考文章:https://bianchenghao.cn/developer/article/

三、横向移动

通常进入内网后,同样会进行内网信息收集、域内信息收集,在通过收集的信息进行内网漫游横向渗透扩大战果,在内网漫游过程中,会重点关注邮件服务器权限、OA系统权限、版本控制服务器权限、集中运维管理平台权限、统一认证系统权限、域控权限等位置,尝试突破核心系统权限、控制核心业务、获取核心数据,最终完成目标突破工作。

内网主机存活探测

1.ICMP

1.1 fscan

github:https://github.com/shadow1ng/fscan

2.ARP

2.1 arp-scan

github:https://github.com/royhills/arp-scan//下载后编译

2.2 arp-ping

下载地址:https://www.elifulkerson.com/projects/arp-ping.php

Arp-ping.exe 使用 ARP 解析来查找主机。使用这种方法,它能够“ping”受防火墙保护的主机 – 特别是发现使用 Windows

防火墙的主机以及在 Mac OSX 防火墙中使用“隐身模式”的主机。由于 ARP 协议仅在 OSI 模型的第 2 层起作用,因此 arp-ping.exe

只能对与您位于同一本地网络上的主机执行此任务。如果它们位于路由器或其他第 3 层设备的另一侧,您将得不到任何结果。

3.nbtscan

NBTscan 是一个用于扫描 IP 网络以获取 NetBIOS 名称的程序。

github:https://github.com/lifenjoiner/nbtscan

4.nmap

内网主机端口探测

1.单个端口探测

2.多个端口探测

横向移动方法:

- 利用ms17010等系统漏洞

- 对跳板机密码进行抓取,使用抓取到密码爆破内网其他主机

- 利用EDR、堡垒机、云管平台、vmware esxi等集权系统漏洞

- 使用内网邮件服务进行邮件钓鱼

- 利用IPC$横向移动

- smb爆破

- 对管理端口、数据库进行弱口令爆破

- 未授权访问漏洞

- 域渗透相关漏洞

- 虚拟机逃逸

- …

相信大家看完本文,已经对攻防对抗中的红队有了初步的了解,从信息收集、建立据点到横向移动,以上“三板斧”就是红队常用的攻击方法及路径;企业可以从这三板斧中反思审查自身安全漏洞,补齐和完善应有的防御措施,力求从多方位全面保障自身安全。现在关注@云山雾隐,下期带你了解面对红队的“三板斧”,蓝队又将如何做好防护措施。

p -sU –script snmp-brute 192.168.1.0/24 -T4

UDP 扫描: nmap -sU -T5 -sV –max-retries 1 192.168.1.1 -p 500

NetBIOS 扫描: nmap –script nbstat.nse -sU -p137 192.168.1.0/24 -T4

内网主机端口探测

1.单个端口探测

2.多个端口探测

横向移动方法:

- 利用ms17010等系统漏洞

- 对跳板机密码进行抓取,使用抓取到密码爆破内网其他主机

- 利用EDR、堡垒机、云管平台、vmware esxi等集权系统漏洞

- 使用内网邮件服务进行邮件钓鱼

- 利用IPC$横向移动

- smb爆破

- 对管理端口、数据库进行弱口令爆破

- 未授权访问漏洞

- 域渗透相关漏洞

- 虚拟机逃逸

- …

相信大家看完本文,已经对攻防对抗中的红队有了初步的了解,从信息收集、建立据点到横向移动,以上“三板斧”就是红队常用的攻击方法及路径;企业可以从这三板斧中反思审查自身安全漏洞,补齐和完善应有的防御措施,力求从多方位全面保障自身安全。现在关注@云山雾隐,下期带你了解面对红队的“三板斧”,蓝队又将如何做好防护措施。

最后

从时代发展的角度看,网络安全的知识是学不完的,而且以后要学的会更多,同学们要摆正心态,既然选择入门网络安全,就不能仅仅只是入门程度而已,能力越强机会才越多。

因为入门学习阶段知识点比较杂,所以我讲得比较笼统,大家如果有不懂的地方可以找我咨询,我保证知无不言言无不尽,需要相关资料也可以找我要,我的网盘里一大堆资料都在吃灰呢。

干货主要有:

①1000+CTF历届题库(主流和经典的应该都有了)

②CTF技术文档(最全中文版)

③项目源码(四五十个有趣且经典的练手项目及源码)

④ CTF大赛、web安全、渗透测试方面的视频(适合小白学习)

⑤ 网络安全学习路线图(告别不入流的学习)

⑥ CTF/渗透测试工具镜像文件大全

⑦ 2023密码学/隐身术/PWN技术手册大全

如果你对网络安全入门感兴趣,那么你需要的话可以这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

扫码领取

Navicat Premium 11.2.17激活

Navicat Premium 11.2.17激活(攻防对抗之红队那些事儿)分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/112746.html