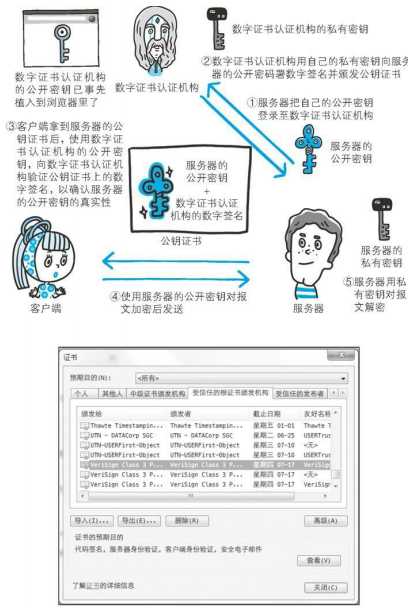

数字认证机构(CA)业务流程

- 公开密钥加密存在的问题:

无法证明公开密钥本身就是货真价实的公开密钥。比如,正准备和某台服务器建立哦公开密钥加密方式下的通信时,如何证明收到的公开密钥就是原本预想的那台服务器发行的公开密钥。或许在公开密钥传输途中,真正的公开密钥已经被攻击者替换掉了。 - 解决办法:

使用由数字认证机构(CA,Certificate Authority)和其相关机关颁发的公开密钥证书。 - 数字认证机构的业务流程

- 首先,服务器的运营人员向数字认证机构提出公开密钥的申请。数字证书认证机构在判明提出申请者的身份之后,会对已申请的公开密钥做数字签名。

- 然后分配这个已签名的公开密钥,并将该公开密钥放入公钥证书后绑定在一起。

- 服务器会将这份由数字证书认证机构颁发的公钥证书发送给客户端,用来进行公开密钥加密方式通信。公钥证书也可叫做数字证书或直接称为证书。

- 客户端在接收到证书后,使用数字认证机构的公开密钥,对那张证书上的数字签名进行验证,一旦验证通过,客户端便可明确两件事:一,认证服务器的公开密钥是真实有效的数字证书认证机构。二,服务器的公开密钥是值得信赖的。

- 认证机关的公开密钥必须安全的转交给客户端。使用通信方式时,如何安全转交是一件很困难的事,因此,多数浏览器开发商发布版本时,会事先在内部植入常用认证机关的公开密钥。

今天的文章数字认证机构(CA)业务流程分享到此就结束了,感谢您的阅读,如果确实帮到您,您可以动动手指转发给其他人。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/24902.html