网络准入控制(Network admission control )

1. 网络准入控制产生的原因

早先大多数机构都使用身份管理及验证、授权和记帐(AAA) 机制来验证用户的接入合法性、并且能够为其分配网络访问权限,但是对于接入用户终端设备的安全状况一无所知。如果不通过准确方法来评估设备状况,即便是最值得信赖的用户也有可能在无意间通过受感染的设备或未得到适当保护的设备,将网络中所有用户暴露在巨大风险之中。

而网络准入控制,早期被称之为终端接入控制,最早由CISCO在2002年提出,目前该技术可与传统的网络安全技术如防火墙、防病毒技术结合,可通过身份认证、终端安全检查、访问控制等多个功能模块,实现对接入网络的终端进行全面的安全检测,防止感染病毒、木马、蠕虫或其它不合法的终端进入网络后对企业造成危害,将被动防御变为主动防御,有效促进内网合规建设,减少网络事故。

2. 网络准入控制的架构演进

第一代:基于软件的架构–Software-base NAC;

主要是桌面厂商产品,采用ARP干扰、终端代理软件的软件防火墙等技术。

2.1 ARP干扰技术

通过ARP干扰实现准入控制,制造IP地址冲突;实际上是利用了ARP协议本身的一些缺陷,终端可以通过自行设置本机的路由、ARP映射等绕开ARP准入控制;国内部分小厂商支持,适合小型网络。

优点:技术实现简单;无需调整网络结构

缺点:设置路由、ARP映射等后,需在各个网段设置ARP干扰器;过多的ARP广播包会给网络带来诸多性能、故障问题;ARP准入控制是通过ARP欺骗实现,实际上是一种变相病毒。容易造成网络堵塞;终端安装ARP防火墙后,ARP准入控制将不起作用。

第二代:基于基础网络设备联动的架构—Infrastructure-base NAC;

主要是各个网络设备厂家和部分桌面管理厂商,采用的是802.1X、PORTAL、EOU等技术。

2.2 802.1X技术

802.1X协议是一种基于端口的网络接入控制协议。基于端口的网络接入控制,是指在局域网接入设备的端口这一级对所接入的用户设备进行认证和控制。连接在端口上的用户设备如果能通过认证,就可以访问局域网中的资源;如果不能通过认证,则无法访问局域网中的资源,支持多网络厂商,可在网络交换机和无线AP上实现。

优点:在交换机支持802.1x协议的时候,802.1x能够真正做到了对网络边界的保护。

缺点:不兼容老旧交换机,必须重新更换新的交换机;交换机下接不启用802.1x功能的交换机时,无法对终端进行准入控制。

2.3 EOU(EAP OVER UDP )技术

谈EOU技术前,我们先来了解一下EAP协议,EAP(Extensible Authentication Protocol),最初作为PPP的扩展认证协议,使PPP认证更具安全性。且最初局域网的接入没有安全认证,于是在WLAN界内引入了EAP认证,同时设计了专门封装和传送EAP认证数据的IEEE 802.1x协议格式。并且802.1x协议也支持传统的其他局域网类型,比如以太网。EAP与802.1x的结合就是EAPOL(EAP Over LAN),或者称为EAP over 802.1x。

而EOU,是思科公司私有的准入控制技术;CISCO 3550 以上设备支持 ,同时分为二层EOU和三层EOU;两者区别在于:二层EOU是指运行在交换设备上的(三层交换机也包括),二层EOU认证是靠ARP 和DHCP触发认证的,所以在客户端和认证网络设备之间Authenticator System(设备端)之间必须可以让ARP 和 DHCP包能够通过;三层的EOU,是工作在路由器上的,他是靠包转发来触发认证,所以支持各种接入环境,二层EOU和三层EOU除了认证触发和运行设备有区别外其他无区别。

EAPOL VS EAPOU:EAPOL是在网络的接入层进行准入控制,而EAPOU是在网络的汇聚层或核心层进行准入控制。

EAPOU优点:对网络接入设备要求不高,因而覆盖面较高; 而且汇聚层设备一般少于接入层设备,部署相对容易。

EAPOU缺点:EAP协议要求数据包按顺序到达,然而EAPOU没有机制保证包的到达顺序,以前承载EAP包的底层协议比如PPP、802.1x都能保证数据包的顺序,而UDP不能保证数据包的顺序,在大用户量的情况下,可能会产生显著的认证失败问题;且强制性不如EAPOL,因为EAPOU的控制点在汇聚层,而不是接入层,离终端越远,控制力越弱。如果终端不受管理,即使其不符合安全策略,它只是不能访问汇聚层以后的网络,而可以照常访问其所在的接入层的网络;EAPOU作为思科私有协议,无法成为国际标准,得不到其余厂商支持,导致拓展性不强。

第三代:基于应用设备的架构—Appliance-base NAC;

主要是专业准入控制厂商,如ForeScout、盈高科技、Sysgate SNAC。采用的是策略路由、MVG、VLAN控制等技术。

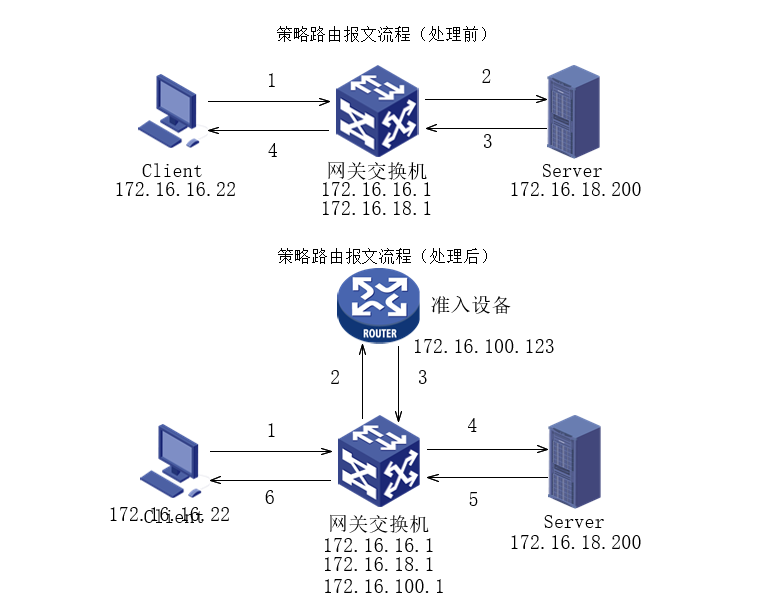

2.4 策略路由联动

策略路由模式,交换机通过策略路由的将报文定向到网络接入控制系统,经由网络接入控制系统针对终端的可信程度进行认证和判定后,采用丢弃或者正常转发到原路由下一跳的。 另外,大多数支持策略路由的核心设备同时也支持逃生模式,核心设备在确认策略路由的下一跳不可达的情况下,可以按照策略配置自动选择原有默认路由,从而保证网络业务的可持续运营。

优点:旁路部署,不改变网络结构。

缺点:要求网络基础设施的核心设备(例如核心交换机)支持策略路由功能

2.5 VLAN联动

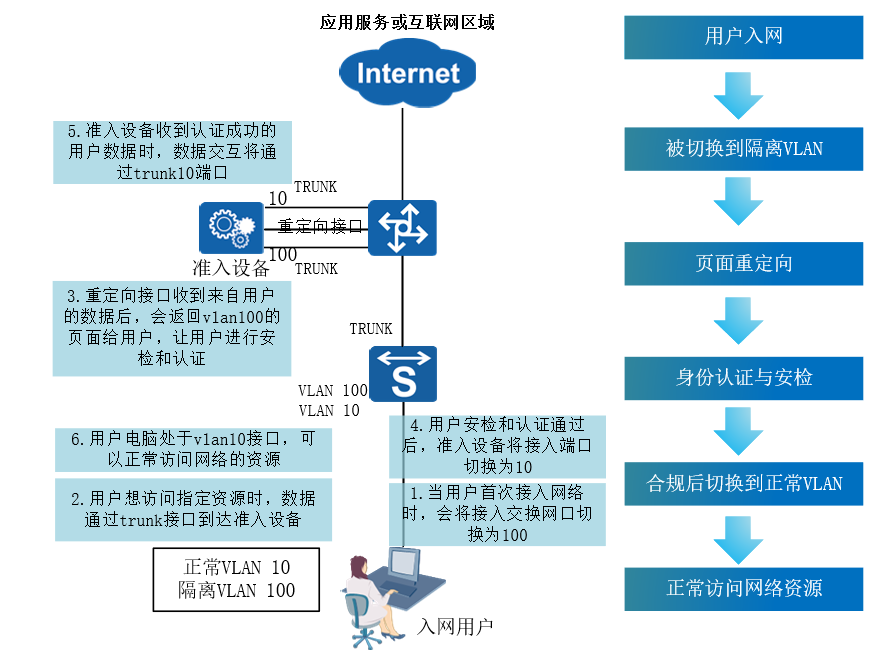

Vlan准入控制基于VLAN(Virtual Local Area Network)和SNMP(Simple Network Management Protocol )两种技术,在VLAN环境中,把设备接入的VLAN分为可信VLAN和不可信VLAN,判断对应设备是否通过认证:未通过,则通过SNMP Write,(配置交换机上的SNMP Write,在网管平台上,才可以对交换机进行配置修改;否则,只能读,不能写)将对应设备所接交换机端口所处VLAN,切为不可信VLAN,以后,该设备再访问网络,将会被重定向,直至认证通过后,虚拟网关才将其所处VLAN, 切换为可信VLAN,正常上网。

2.6 MVG技术

谈MVG技术前,让我们先来看看前身VG(虚拟网关),该技术为思科私有技术,也只有思科设备支持。因而国内某些公司开发了MVG(多厂商虚拟网关)技术(盈高科技专利技术)。该技术和VG一样,都是基于接入层的网络控制技术,但MVG可以支持目前市场上几乎所有的交换机设备。 且MVG通过telnet/SSH方式管理交换机,因而拥有更广的应用空间,通过与网络设备联动,掌握全网设备动态,可切换终端接入交换机的接口vlan,实现准入效果。

优点:兼容性强,旁路部署,不改变网络结构;通过SSH、telnet管理交换机,应用空间广;认证前仍可访问部分公共资源。

总结三种框架的进化与发展

1、现在完全基于Software-base的架构,范围及控制力度有限,目前已不被用户接纳;

2、而大多数网络设备厂商现在主要推崇Infrastructure-base的架构,但是对网络设备要求高。部署比较困难。

3、现在国外比较新兴的是采用Appliance-base 架构的NAC设备,这种NAC设备对网络设备的种类、型号几乎无要求。不需要安装任何客户端,大大降低部署难度的同时可以达到很好控制力度。是目前市场认可度比较好的NAC方案。

典型部署-部署模式

3.新兴Appliance-base 架构-部分技术准入原理及部署

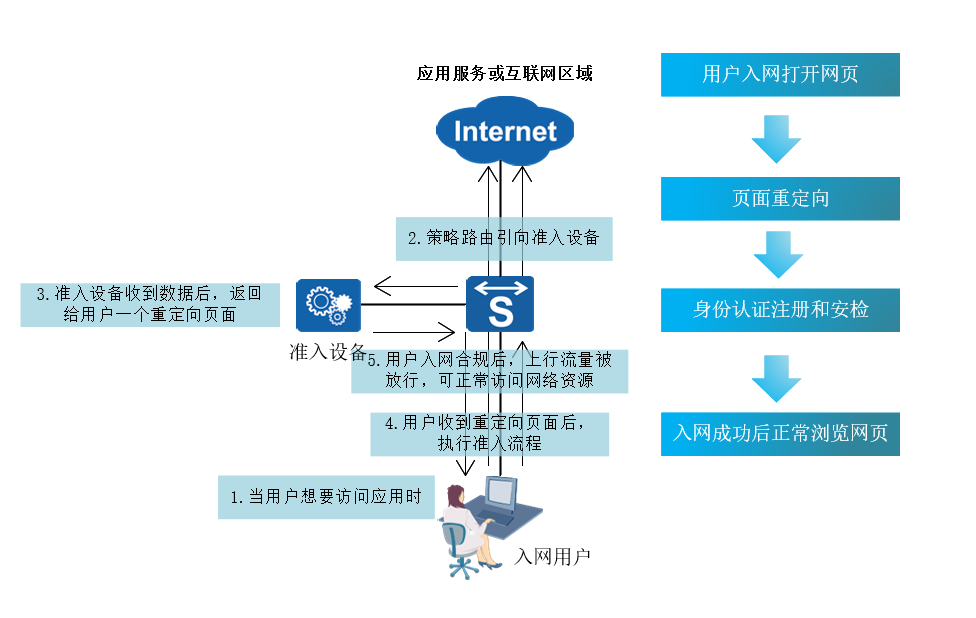

3.1 策略路由准入原理

3.2 MVG准入原理

今天的文章网络准入控制分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/62661.html