目录

IEEE 802.11定义了2个阶段:pre-RSNA, RSNA

RSNA:robust security network association

总结:目前WPA3进入强制阶段,所有新的WiFi设备都必须支持WPA3,6G频段直接去掉了open的支持,强制WPA3。

WPA是什么?

WPA:WiFi protected Access

IEEE 802.11一开始就内置了安全协议,包括WEP(wired equivalent privacy),shared key authentication等,但是大家很快就发现这个安全太脆弱。

2003年,WiFi联盟基于802.11i draft3先做了WPA(WiFi Protected Access);

2004年802.11i正式发布后,WiFi联盟更新为WPA2;

2018年,WiFi联盟再次更新为WPA3。

如果没有安全的话,我们的WiFi就像裸奔一样。附近的人通过捕捉空中的报文(air sniffer),可以轻松的激活成功教程我们的各种卡号密码。因此通信安全是至关重要。

安全是什么?

安全= 认证+加密

security = authentication+encryption.

- authentication 认证:你是谁?

- encryption 加密:加密数据,避免被激活成功教程。

note:实际执行中,这2个会经常混在一起,比如在认证的时候,就需要加密数据,避免激活成功教程等。

但是我们考虑安全的时候一定要从这2个角度出发。

IEEE 802.11定义了2个阶段:pre-RSNA, RSNA

Pre-RSNA:

- encryption:

- WEP (已淘汰,不赘述)

- authentication:

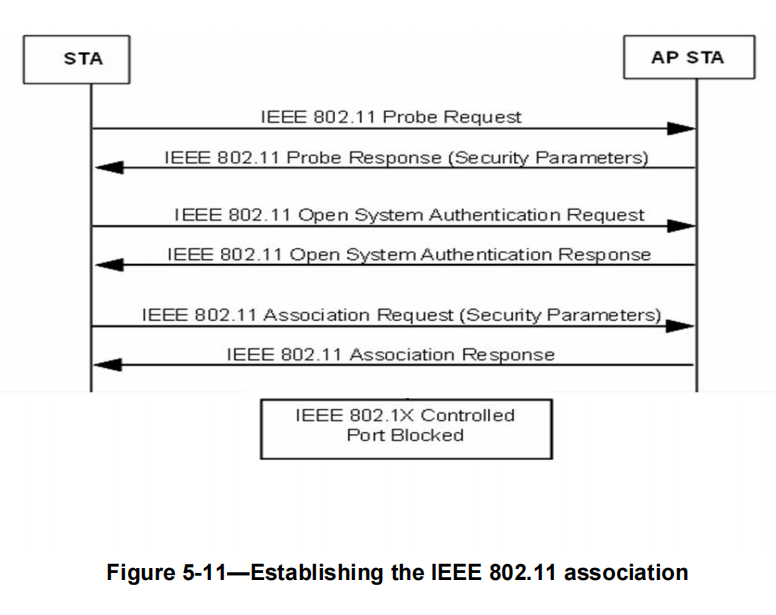

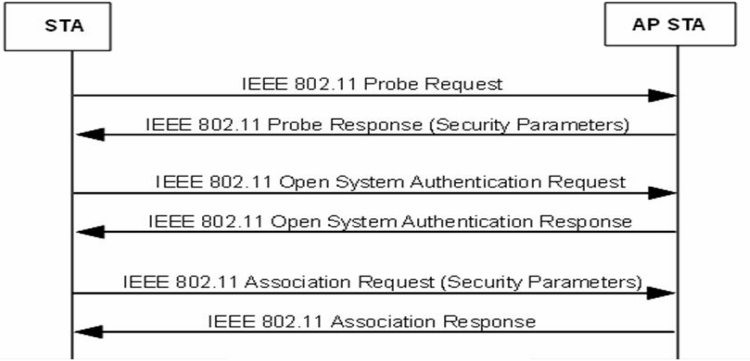

- Open :最最基本的,下图为最基本的连接过程:probe,authentication,association

- shared key (已淘汰,不赘述)

RSNA:robust security network association

RSNA Authentication:

PSK:Preshared Key,使用最广泛。

- EAP-TLS

- EAP-PEAP/MSCHAPv2 (both PEAPv0 and PEAPv1)

- EAP-PEAP/TLS (both PEAPv0 and PEAPv1)

- EAP-PEAP/GTC (both PEAPv0 and PEAPv1)

- EAP-PEAP/OTP (both PEAPv0 and PEAPv1)

- EAP-PEAP/MD5-Challenge (both PEAPv0 and PEAPv1)

- EAP-TTLS/EAP-MD5-Challenge

- EAP-TTLS/EAP-GTC

- EAP-TTLS/EAP-OTP

- EAP-TTLS/EAP-MSCHAPv2

- EAP-TTLS/EAP-TLS

- EAP-TTLS/MSCHAPv2

- EAP-TTLS/MSCHAP

- EAP-TTLS/PAP

- EAP-TTLS/CHAP

- EAP-SIM

- EAP-AKA

- EAP-AKA’

- EAP-FAST

- EAP-PAX

- EAP-SAKE

- EAP-IKEv2

- EAP-GPSK,etc.

RSNA Encryption:

RSNA VS WPA and WPA2

WiFi联盟的WPA 和WPA2对应IEEE RSNA。2003年,WiFi联盟基于802.11i draft3先做了WPA(WiFi Protected Access);2004年802.11i正式发布后,WiFi联盟更新为WPA2;

因为WPA主要使用TKIP,随着TKIP被淘汰,WPA也随之淘汰。

为什么要WPA3?

WPA2已经保护了WiFi 十多年,2018年左右,突然有个Crack攻击,导致WPA2被激活成功教程,为了应对这个安全隐患,WiFi联盟更新了WPA3。

目前有几个版本应对不同的场景:

- WPA3-SAE:优化WPA2-PSK,原来authentication是Open,现在增强了authentication的交互。

- WPA3-Enterprise:针对企业环境,增加Suite-B,将密码算法提升至192位。

- WPA3-OWE:针对机场等原来使用EAP-Open的场景,验证手机号之后,不加密,安全隐患很大。强制open环境下也进行加密,保证通信安全。

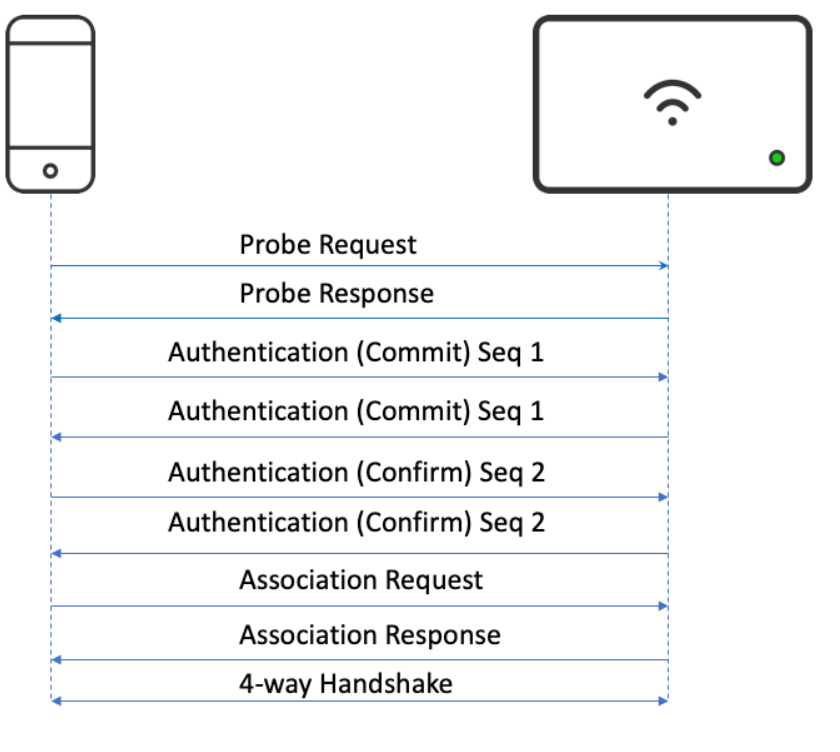

WPA3-SAE

WPA3-SAE:Simultaneous Authentication of Equals (SAE) upon WPA2 PSK.

注意看中间authentication的4个包,是与WPA2的主要区别。

-

Authentication (Commit) from STA to AP

-

This packet is an 802.11 authentication frame.

-

Commit will include SAE authentication Seq Number 1 with a scalar and an element not related to the password to be used.

-

This is used to generate the PMK (Pairwise Master Key) on the STA.

-

-

Authentication (Commit) from AP to STA

-

This packet is an 802.11 authentication frame.

-

Commit will include SAE authentication Seq Number 1 with a scalar and an element not related to the password to be used.

-

This is used to generate the PMK (Pairwise Master Key) on the AP.

-

-

Authentication (Confirm) from STA to AP

-

This packet is an 802.11 authentication frame.

-

Confirm includes Seq Number 2 with confirm message with key generated for AP to validate.

-

-

Authentication (Confirm) from AP to STA

-

This packet is an 802.11 authentication frame.

-

Confirm includes Seq Number 2 with confirm message with key generated letting STA know the key is correct or rejecting the authentication.

-

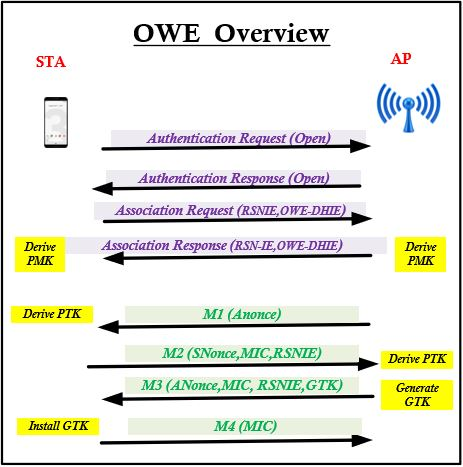

WPA3-OWE

Opportunistic wireless encryption

association之前的过程是WPA2一样,只是后面强制进行4-way handshake,加密数据。

总结:目前WPA3进入强制阶段,所有新的WiFi设备都必须支持WPA3,6G频段直接去掉了open的支持,强制WPA3。

引用:

Enhanced Open – Part 1 | mrn-cciew (mrncciew.com)

RFC 8110 – Opportunistic Wireless Encryption (ietf.org)

WPA3 Encryption and Configuration Guide – Cisco Meraki Documentation

今天的文章wpa/wpa2和wpa2/wpa3_wpa2/wpa3是什么意思分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/83436.html