在提交订单时发现form中除了data还有一个wua参数

wua CofS_F/kYyjbfmW8iJbKaYlFOuD/tRupNYUezaSJE6wJ60k0r+kdJi4ShaphWqtDeibwOGMuXai3TrtPl+AGYkk5fxn7XbWp7E3J2lejpNXJBgHdiDsNXj/V8W+NH6iLGCe5s8jkaV81zY5CbFAS0FhrCGMtytJy2anL79HgLanEi2IG3EqB+swQIp+DnNdCIwWc2c8HwLyL4W+iFZ5R6OymcelI0dquZLZkdH+l3/JfvMMenbgwh71QCQi+YOKFPOSITqqYR4NJ1cBqoJlQrNk+DhsOdyh8uCxfvTEsN7fX2V5DBbN96a3w8qrldNlCnOdrUi0BP0R8QrUX2/K1VvuY369hAyqpJRhv8MtOvlYD3p9EUKnU16OBBkn1pzPWvRAQZo4KH1Gklnj8wpVlLTJR5ew==

在之前找到了data参数的加密位置,仔细分析了data参数生成位置代码,没找到wua参数生成位置。

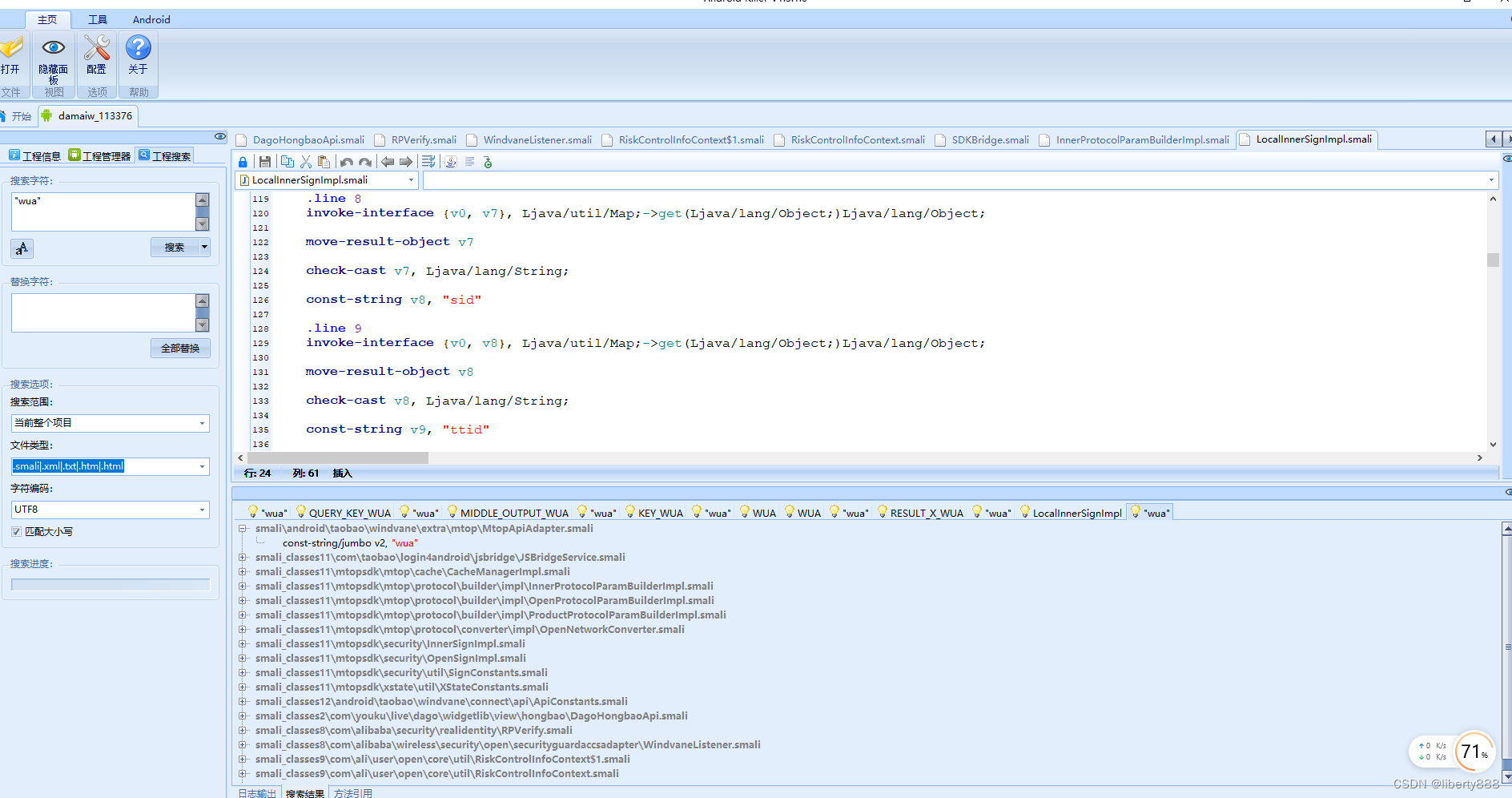

使用android-Killer打开APK,搜索“wua”

这里没有使用JADX打开APK搜索,因为JADX很吃内存,内存不够的话或者JAVA代码无法编译都会导致无法搜索出全部内容。

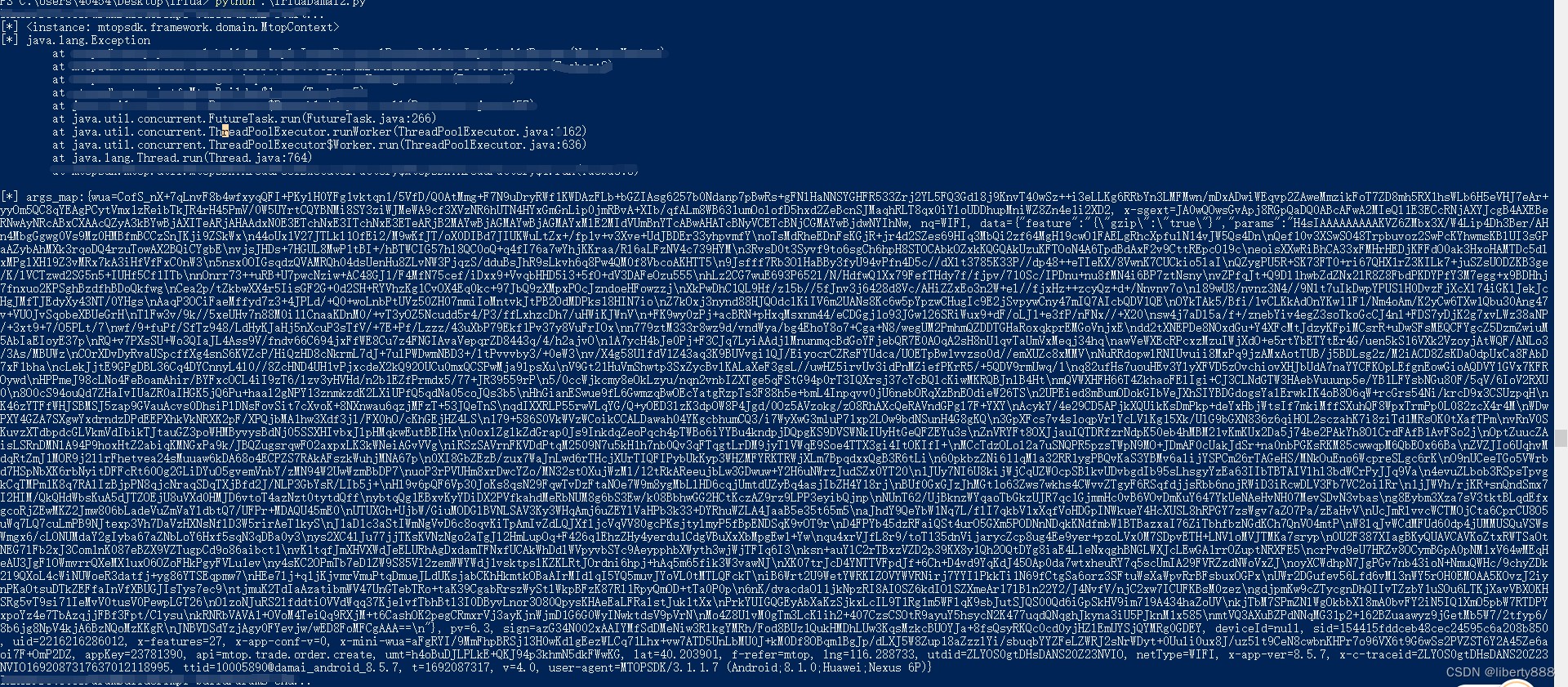

然后使用frida对搜索出来相关信息进行hook,hook后,开始在模拟机上提交订单,输出如下

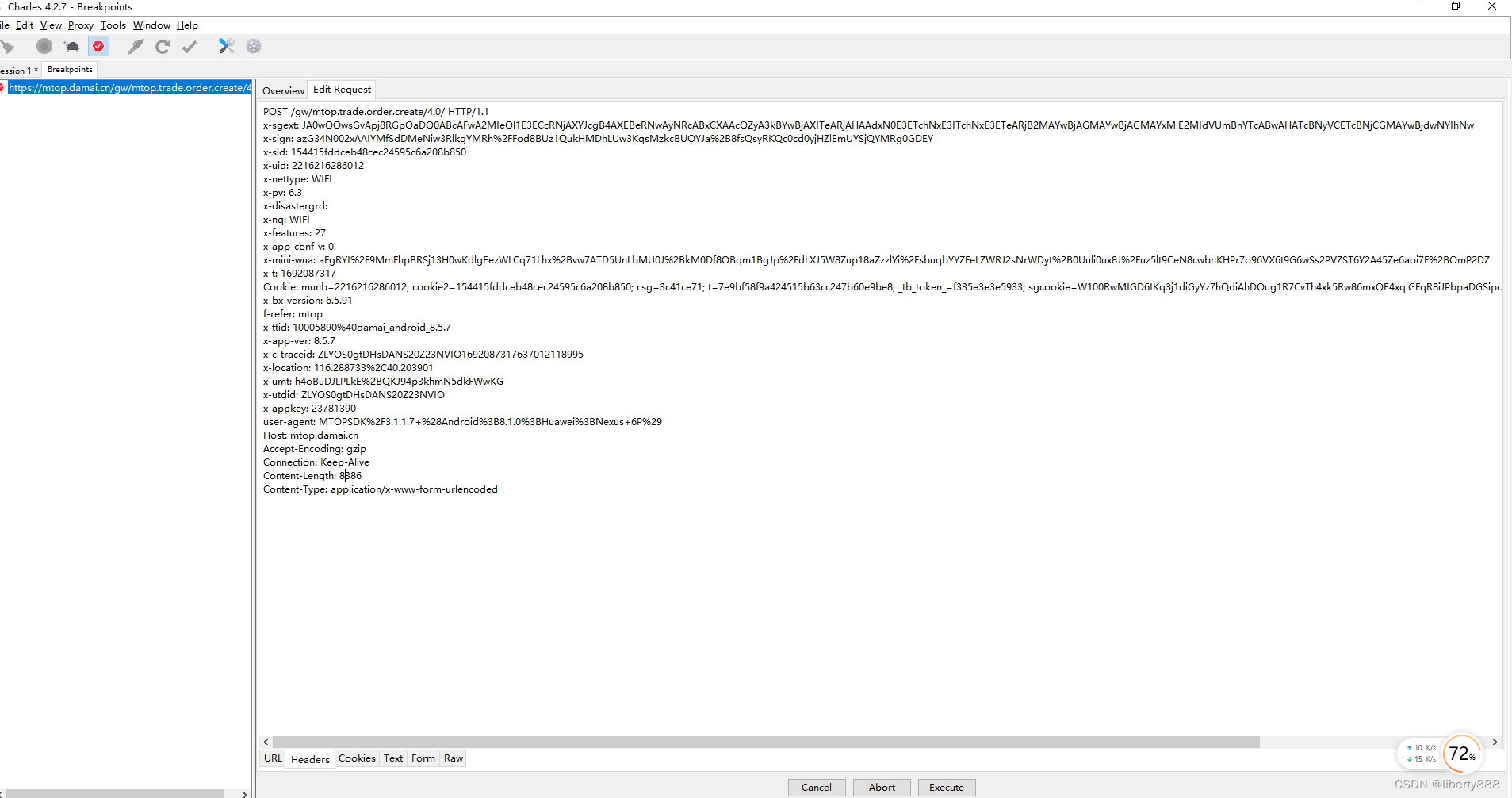

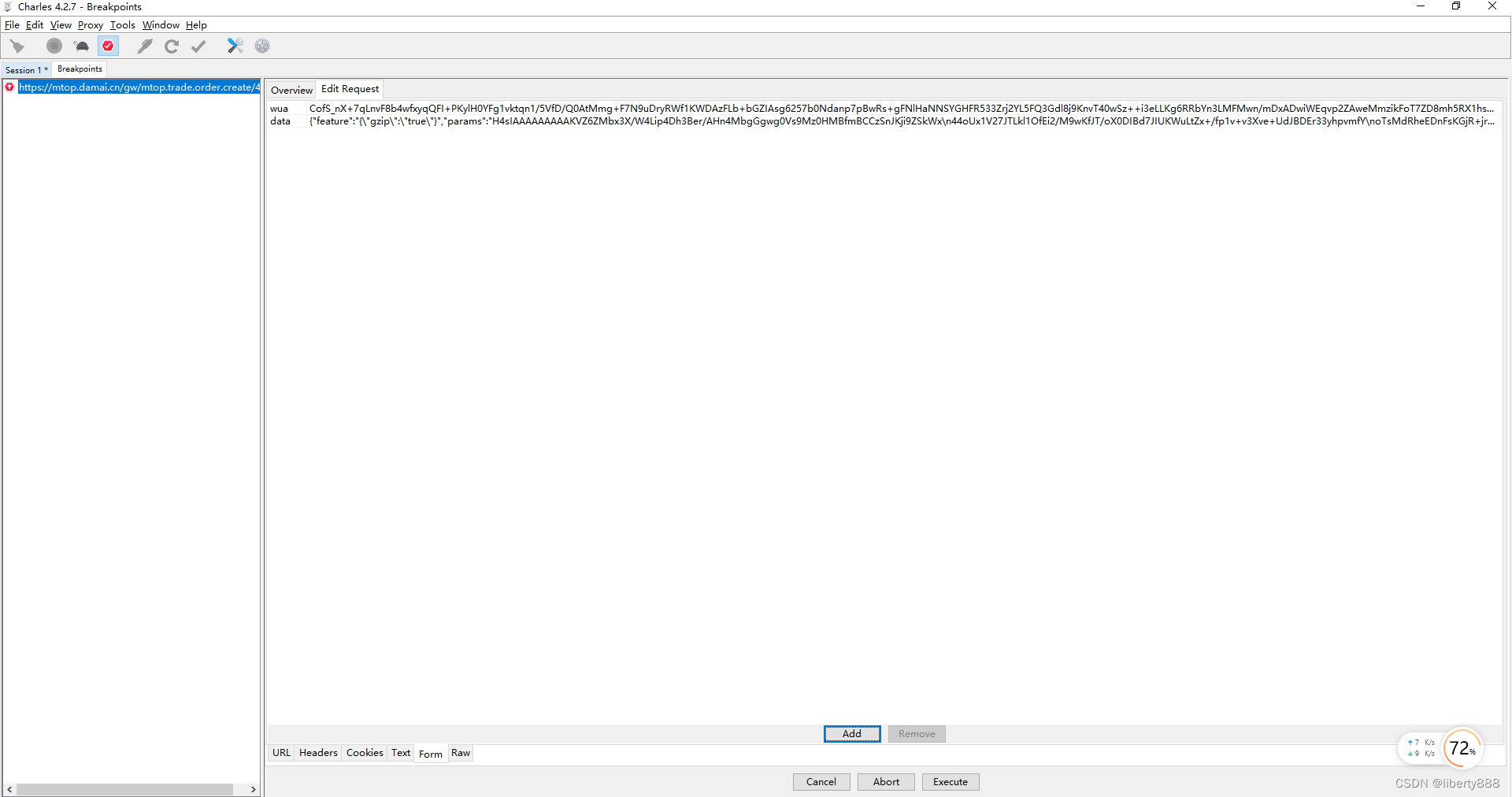

charles抓包数据

进行进行对比就找到了wua参数的生成位置,并且发现header中的参数也在这个位置生成。

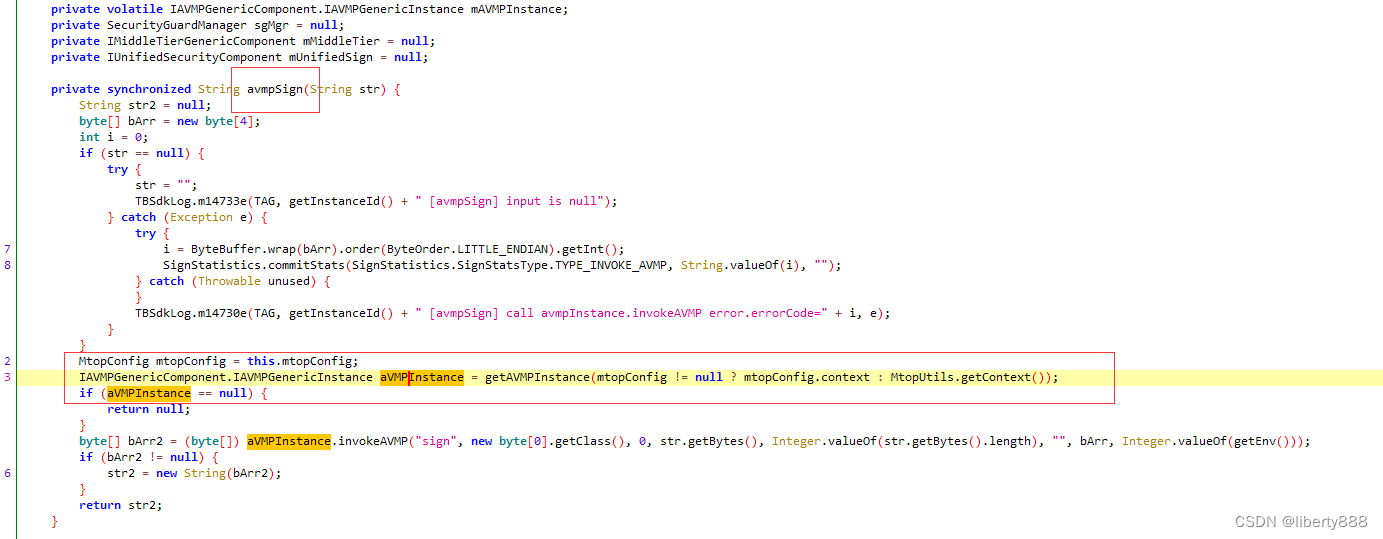

继续hook跟代码的话,最终wua生成位置如下:

多层加密,还用了AVMP,这个就自己看着处理吧,有能力的努力分析,激活成功教程黑盒子,要不就自己RPC或者调用黑盒子都可以。

纯技术交流,请勿用于非法用途,如有权益问题可以发私信联系我删除.

今天的文章wu2198即时分析_wu2198即时分析分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/83924.html