大家好,我是Surendiran,这是我的第一篇文章。

这是我在渗透测试方面的一些总结,写的较为简单,希望你能喜欢它,并对你以后的渗透测试起到帮助。

声明:这里提到的技术都是从互联网上收集的,归功于各自的贡献的人。

//本文只是简要介绍了各种双因素认证绕过技术,想了解详细的内容可点击如下链接。

1.https://shahmeeramir.com/4-methods-to-bypass-two-factor-authentication-2b0075d9eb5f

2.https://kishanchoudhary.com/2fa/bypass.html

3.https://gauravnarwani.com/two-factor-authentication-bypass/

4.https://medium.com/@vbharad/2-fa-bypass-via-csrf-attack-8f2f6a6e3871

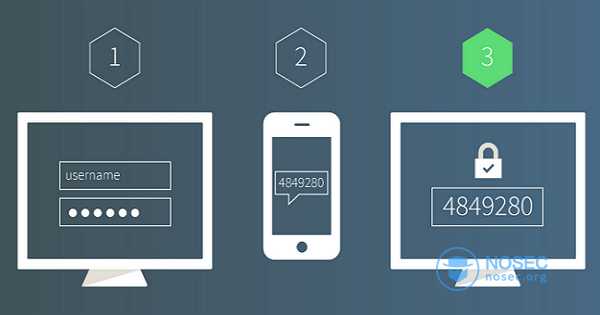

一、使用常规session管理绕过双因素认证

该方法使用密码重置函数绕过双因素身份验证机制。根本原因在于几乎所有Web应用中的密码重置功能都会在重置过程完成后自动将用户登录应用中

进入更改密码流程——>请求密码重置令牌——>使用密码重置令牌——>登录到Web应用

二、通过OAuth绕过双因素认证

在OAuth验证流程中并没有双因素的介入。攻击者可能会滥用这种机制,利用OAuth登录到目标Web应用,而不是直接使用用户名和密码。

要使此方法,攻击者必须能够访问相关OAuth帐户,才能代表用户登录

Site.com向Facebook请求OAuth令牌——>Facebook验证账户——>Facebook发送回调代码——>Site.com登录成功

不过该方法的适用面较窄,大多数情况都不太可行。

三、通过暴力激活成功教程绕过双因素认证

通常,双因素认证代码的长度是4到6个字符,通常为数字,这对现实世界中普通计算机来说是很容易遍历的,当然这需要目标应用不存在请求速率限制。

四、使用竞争条件绕过双因素认证

攻击者可以利用先前使用过或未使用过的令牌来进行验证。不过,这要求攻击者能够访问先前生成的令牌,这或许可以通过一些逆向方法或是中间人手段拦截先前的验证代码。

五、替换响应绕过双因素认证

输入正确的OTP(一次性密码)——>截获响应——>注销——>输入错误的OTP——>截获响应,将其改为先前成功的响应——>登录成功

六、使用激活链接绕过双因素认证

有些Web应用能够使用激活链接登录(有些激活链接存在漏洞,令牌未及时过期)。

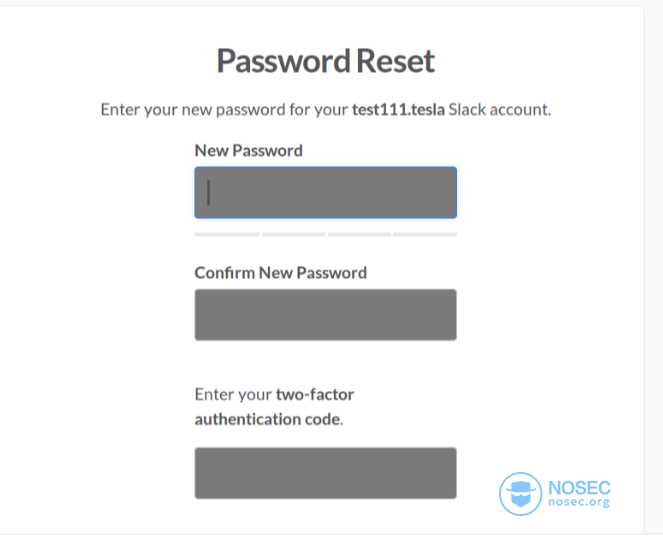

七、在密码重置页面绕过双因素认证

使用密码重置链接进入密码重置页面(此页面或不存在请求限制,可暴力激活成功教程令牌)。

八、使用备份验证码的相关请求绕过双因素认证

在某次测试中,我专注于研究备份验证码的生成模块,并在某个帐户设置页面看到了用于获取备份验证码的API。

在这种场景下(成功登录),我们可以成功发起上述API请求。那么当处于另一个场景(即只提供有效的电子邮件和密码但无双因素认证代码)时触发相同的API请求,会发生什么事?

我迅速注销登录,并使有效的电子邮件和密码再次登入。不出所料,bountyplease.com将我重定向到双因素认证页面,这次我输入错误的OTP并捕获了请求,并做了以下两个更改:

1.替换原始目的地址为POST /API/totp_auth HTTP/1.1

2.替换原始参数为 {“action”:”backup_codes”,”clusterNum”:”000",”accountId”:”test123",”email”:”test123@gmail.com”}

很快我在响应中得到了所有的备份验证码。攻击者可以将这些代码输入双因素认证中,进入受害者的帐户。

九、通过CSRF攻击禁用双因素认证

某次测试中我试图使用CSRF攻击禁用双因素认证,发现这个CSRF POC中存在令牌。但是当我尝试使用这个POC攻击时,发现这个令牌永远不会过期,可一次又一次禁用另一个帐户上的双因素认证。

注意:或许对每个目标都可尝试使用CSRF禁用双因素认证

注册两个帐户——>登录到攻击者帐户并捕获和禁用双因素认证有关的请求——>据此生成用于CSRF攻击的HTML页面——>登录到受害者帐户并访问恶意页面——>在受害者不知情的情况下禁用了双因素认证,从而成功绕过。

我知道这篇文章还并不完整,下次我会为每个方法做出更详细的演示。

PDF链接:https://github.com/surendirans7777/Write-up

本文由白帽汇整理并翻译,不代表白帽汇任何观点和立场:https://nosec.org/home/detail/3666.html

来源:https://medium.com/@surendirans7777/2fa-bypass-techniques-32ec135fb7fe

今天的文章双因素认证绕过技术简要总结分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/11689.html