1、漏洞简介

MS12-020(全称:Microsoft windows远程桌面协议RDP远程代码执行漏洞),远程桌面协议(RDP, Remote Desktop Protocol)是一个多通道(multi-channel)的协议,让用户(客户端或称“本地电脑”)连上提供微软终端机服务的电脑(服务器端或称“远程电脑”)。Windows在处理某些对象时存在错误,可通过特制的RDP报文访问未初始化的或已经删除的对象,导致任意代码执行,然后控制系统。

CVE ID: CVE-2012-0002

影响范围:开了RDP的Microsoft Windows XP Professional /Microsoft Windows XP Home / Microsoft Windows Server 2003 Standard Edition /Microsoft Windows Server 2003 Enterprise Edition /Microsoft Windows Server 2003 Datacenter Edition /Microsoft Windows 7 /Windows Server 2008 /Windows Server 2008 R2

官方补丁地址:https://docs.microsoft.com/en-us/security-updates/securitybulletins/2012/ms12-020

2、漏洞验证

- 使用kali的msfconsole攻击框架,输入

msfconsole

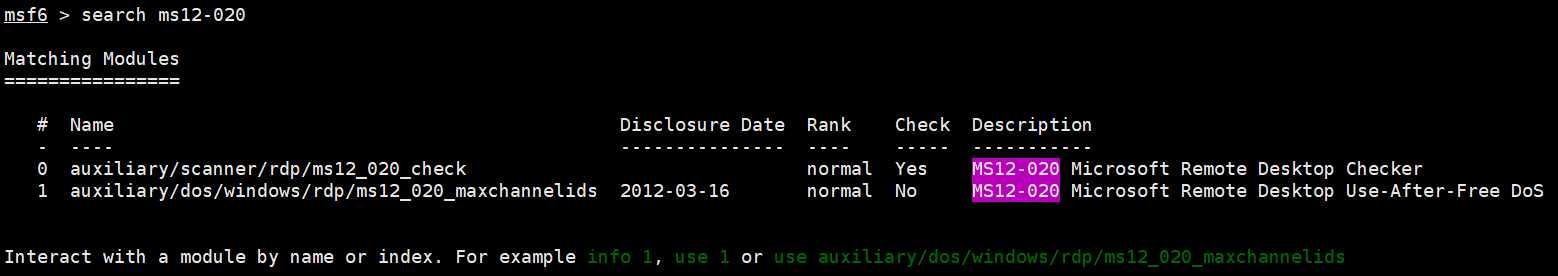

- 搜索

search ms12-020

- 选择0表示验证,输入

use 0

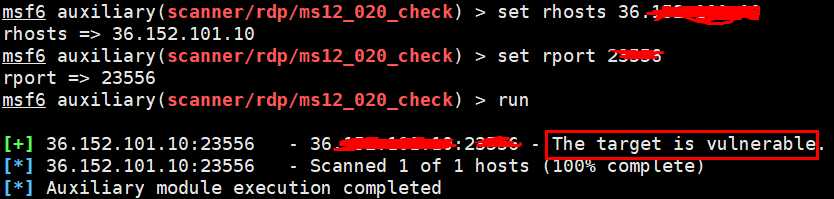

- 配置

set rhosts为目标IP地址,配置set rport为目标IP端口

- 出现The target is vulnerable,表示存在此漏洞

3、漏洞修复

- 安装官方补丁,地址:https://docs.microsoft.com/en-us/security-updates/securitybulletins/2012/ms12-020

代表性补丁直达:

Windows Server 2008 R2 x64(KB2667402):https://www.microsoft.com/zh-CN/download/details.aspx?id=29169 - 设置防火墙禁用端口或者关闭远程桌面

- 若需使用,对防火墙配置策略,允许白名单IP访问远程桌面。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/35174.html