允许Traceroute探测

- 详细描述

本插件使用Traceroute探测来获取扫描器与远程主机之间的路由信息。攻击者也可以利用这些信息来了解目标网络的网络拓扑。 - 解决办法

在防火墙中禁用Time Exceeded类型的ICMP包 - 详细操作

注:13,14是ICMP timestamp 请求响应漏洞的规则,11是允许Traceroute探测

一、 windows系统

< ctrl > + < r > 打开cmd命令行,输入命令:netsh firewall set icmpsetting 11 disable

二、 Linux系统

编辑etc/sysconfig/iptables文件,在防火墙规则里面添加如下记录:

-A INPUT -p icmp -m icmp –icmp-type time-exceeded -j DROP

-A OUTPUT -p icmp -m icmp –icmp-type time-exceeded -j DROP

或在终端命令行输入以下命令:

sudo iptables -A INPUT -p ICMP –icmp-type time-exceeded -j DROP

sudo iptables -A OUTPUT -p ICMP –icmp-type time-exceeded -j DROP

输入完成,保存修改后的规则:service iptables save

重启iptables服务:service iptables restart

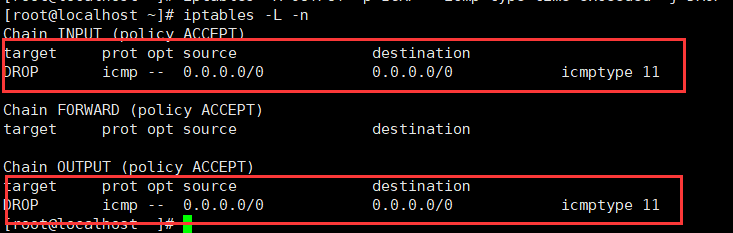

检查新添加的规则是否有效,检查命令:iptables -L -n

今天的文章允许Traceroute探测分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:http://bianchenghao.cn/8398.html