学习笔记

一、数字证书简介

-

数字证书,digital certificate。一种集合了多种加密方式的安全标准,数字证书通常由【受到人们广泛信赖的组织】向第三方颁发,表明这个第三方也是一个值得信赖的对象。数字证书的使用可以防止中间人攻击,常用于服务器与客户端浏览器的交互,数字证书其实就是一个

.crt文件。 -

数字证书中对各种加密算法的使用:

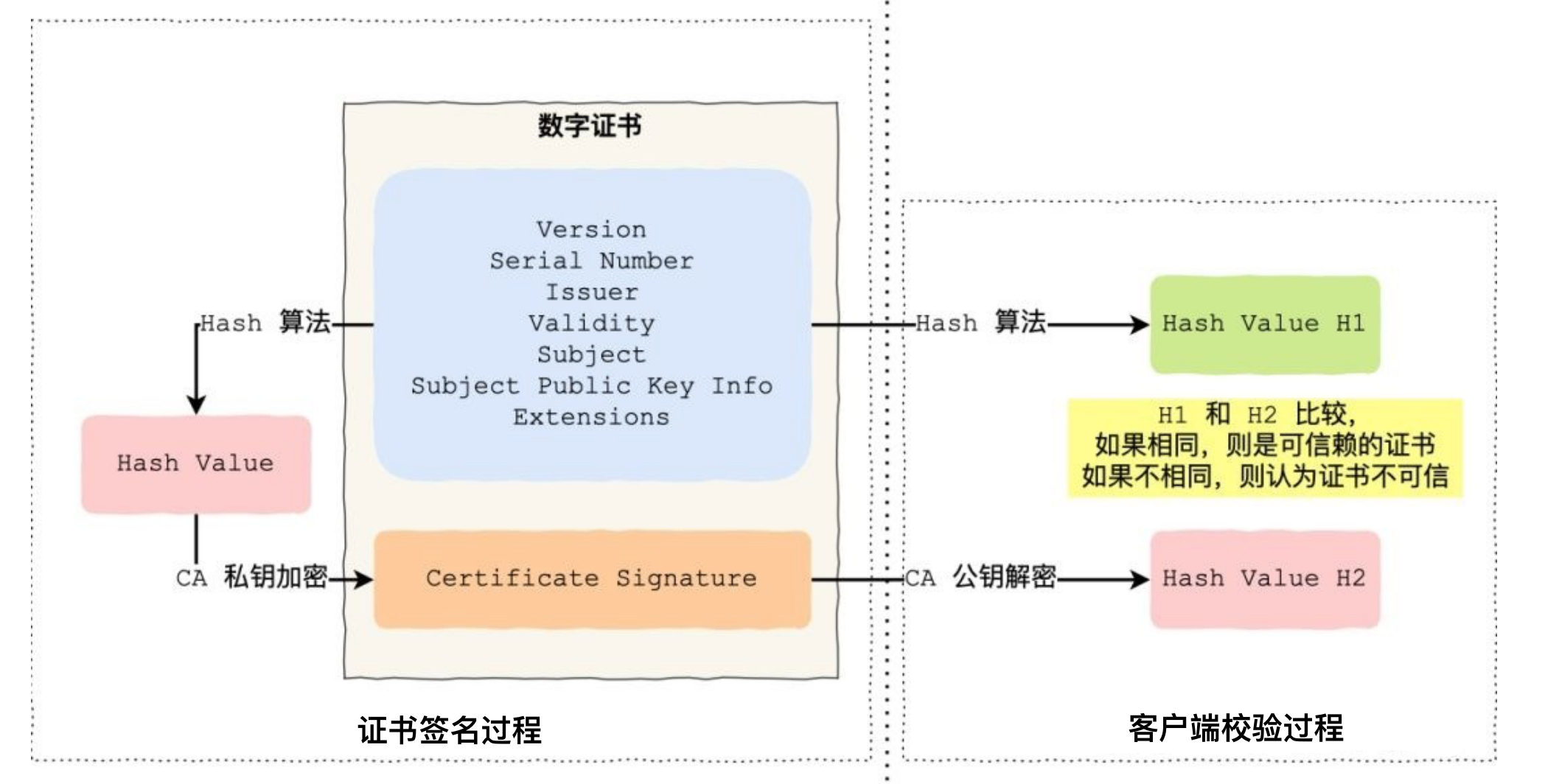

- 摘要算法来确保数据没有被篡改。

- 非对称加密算法对数据进行加解密。

- 签名算法确保数据的完整性和抗否认性。

- 对称加密算法负责后续的通信过程。

-

CA:Certificate Authority,数字证书认证机构。

-

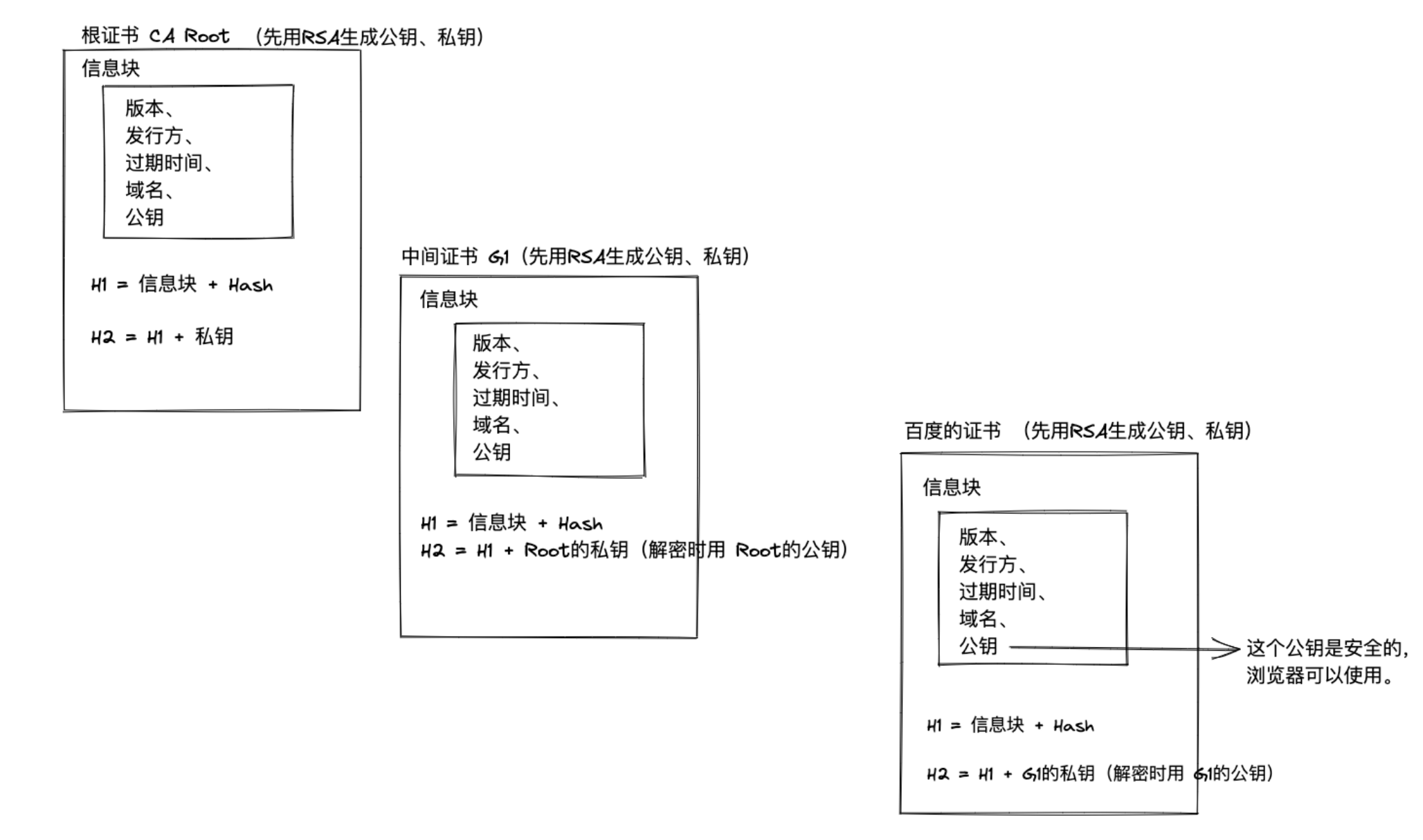

数字证书的颁发采用链式签名验证,通过**根证书(Root CA)**去签名下一级证书,层层签名,直到最终的用户证书。

-

根证书CA是**【自签名证书】**,存在于用户的操作系统或者浏览器中(默认内嵌),任何经过CA认证的数字证书都可以对其本身进行校验,确保证书本身不是伪造的,数字证书表示CA结构对证书持有者的认可。

-

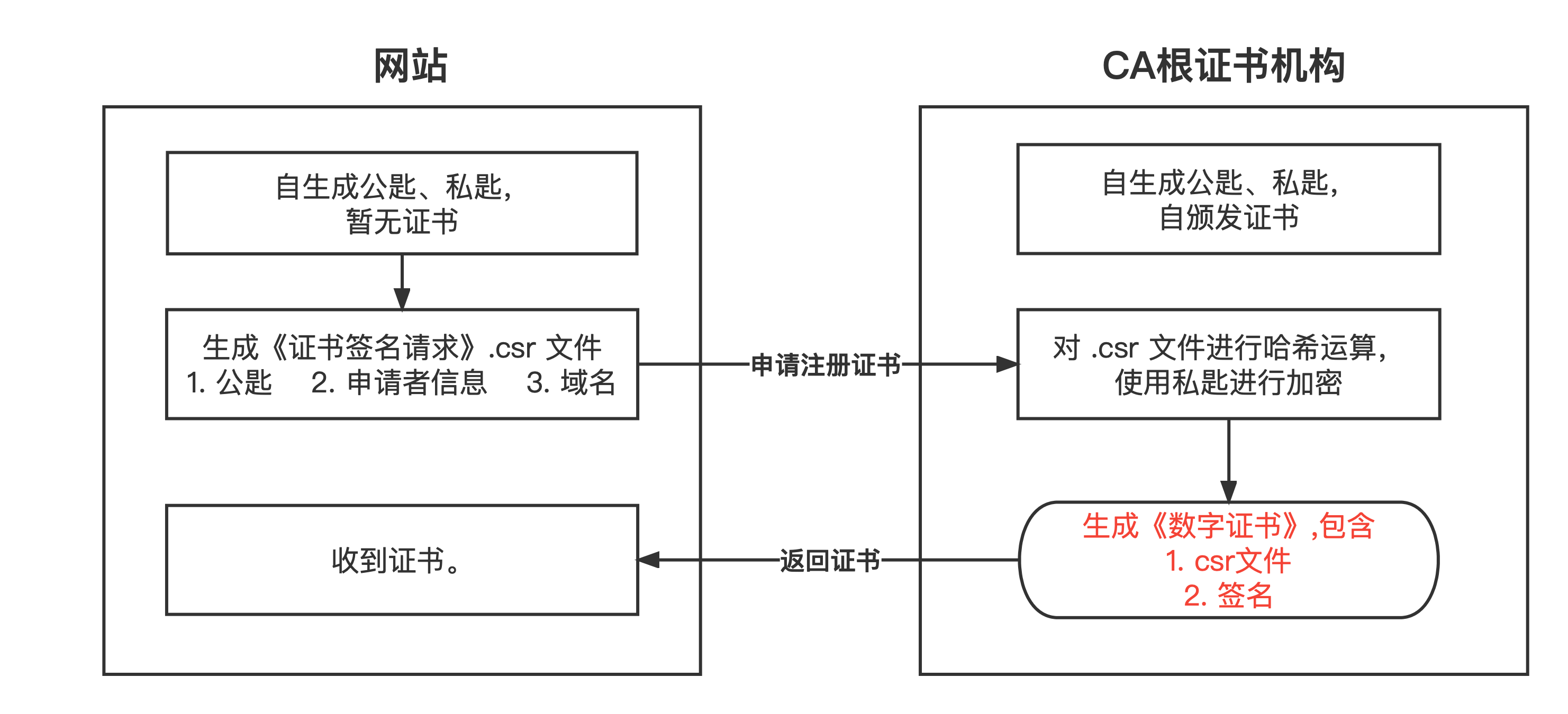

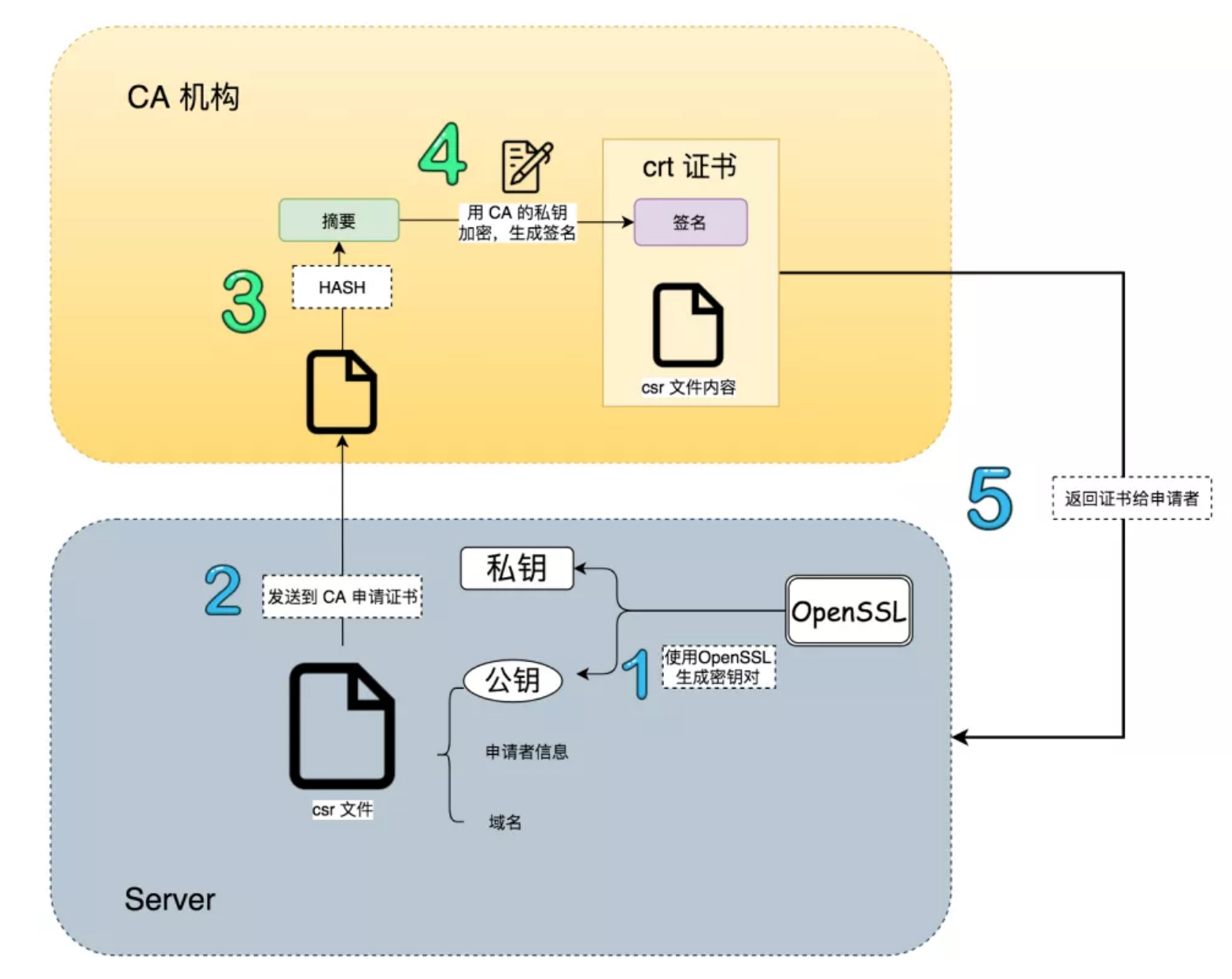

证书申请者首先需要自生成公匙与私匙,然后向 CA 机构发送一个证书请求文件

.csr(Certificate Signing Request,证书签名请求),包含:- 公匙

- 申请者信息

- 域名

CA 机构确认无误后用自身私匙给证书签名,然后将签名等其他信息塞入证书打包成 X.509 格式并返回数据,至此一份正式的证书生成。

-

我们常听到的SSL/TSL、HTTPS是什么呢?

- SSL Secure socket layer,网络安全层。现代 TLS 加密的前身、数字证书的一种,历史原因我们习惯统称 SSL 。

- SSL证书部署在服务器上,由CA机构颁发,可以说它就是【数字证书】,只不过它是一种遵守 SSL 协议的数字证书。

- HTTP + SSL/TSL = HTTPS。

- Http端口:80

- HTTPS端口:443

-

CA证书的种类(3种)

安全证书主要分为DV、OV和EV三个种类,对应的安全等级分别为低、中、高。正常情况下,一个合法的数字证书需要经过CA签名,这需要认证域名并支付一定的费用,三者的审核过程、审核标准和对应的域名数量不同,价格在几百元到几万元不等。

选择签发机构时,最好选择行业认可的全球范围内都可以使用的 CA 机构签发的证书。目前我们国内的证书能够符合标准的还不是特别多,主要原因是有一些证书不能够被国外的浏览器所认可,在使用的时候需要进行一定的额外操作。

- DV SSL:只验证网站域名所有权的简易型(Class 1级)SSL证书,可10分钟快速颁发,能起到加密传输的作用,但无法向用户证明网站的真实身份。目前市面上的免费证书都是这个类型的,只是提供了对数据的加密,但是对提供证书的个人和机构的身份不做验证,只要你能向CA机构证明你拥有这个域名的管理权限就可以申请。

- OV SSL:提供加密功能,对申请者做严格的身份审核验证。和DV SSL的区别在于,OV SSL 提供了对个人或者机构的审核,能确认对方的身份,安全性更高,但是收费。

- EV SSL:最安全、最严格的 SSL 证书,遵循全球统一的严格身份验证标准,是目前业界安全级别最高的顶级(Class 4级)SSL证书。常用于金融证券、银行、第三方支付、网上商城等领域,重点强调网站安全、企业可信形象的网站,涉及交易支付、客户隐私信息和账号密码的传输。这部分的验证要求最高,申请费用也是最贵的。

-

CA证书的类型(3种)

- 单域名版:只保护一个域名。

- 多域名版:可以保护多个域名。

- 通配符版:保护同一个主域名下同一级的所有子域名,不限个数。通配符版只有 DV 和 OV 具有,EV 不具有通配符版本。

-

注意:数字证书存储的是公钥以及相关的证书链和算法信息,标准格式存入,标准格式取出。私钥必须严格保密,如果数字证书对应的私钥泄漏,那么该CA证书签发的所有证书将不可信,这会造成严重的安全威胁,数字证书服务商 DigiNotar 就发生过私钥泄漏导致公司破产的事故。

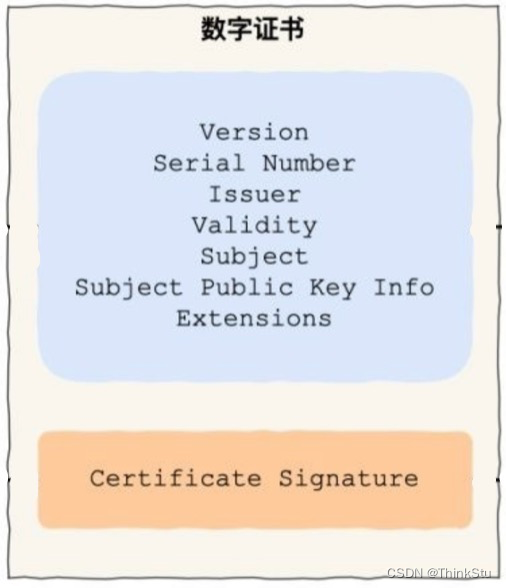

(数字证书包含版本、发行方、过期时间、域名、公钥、证书签名等信息)

-

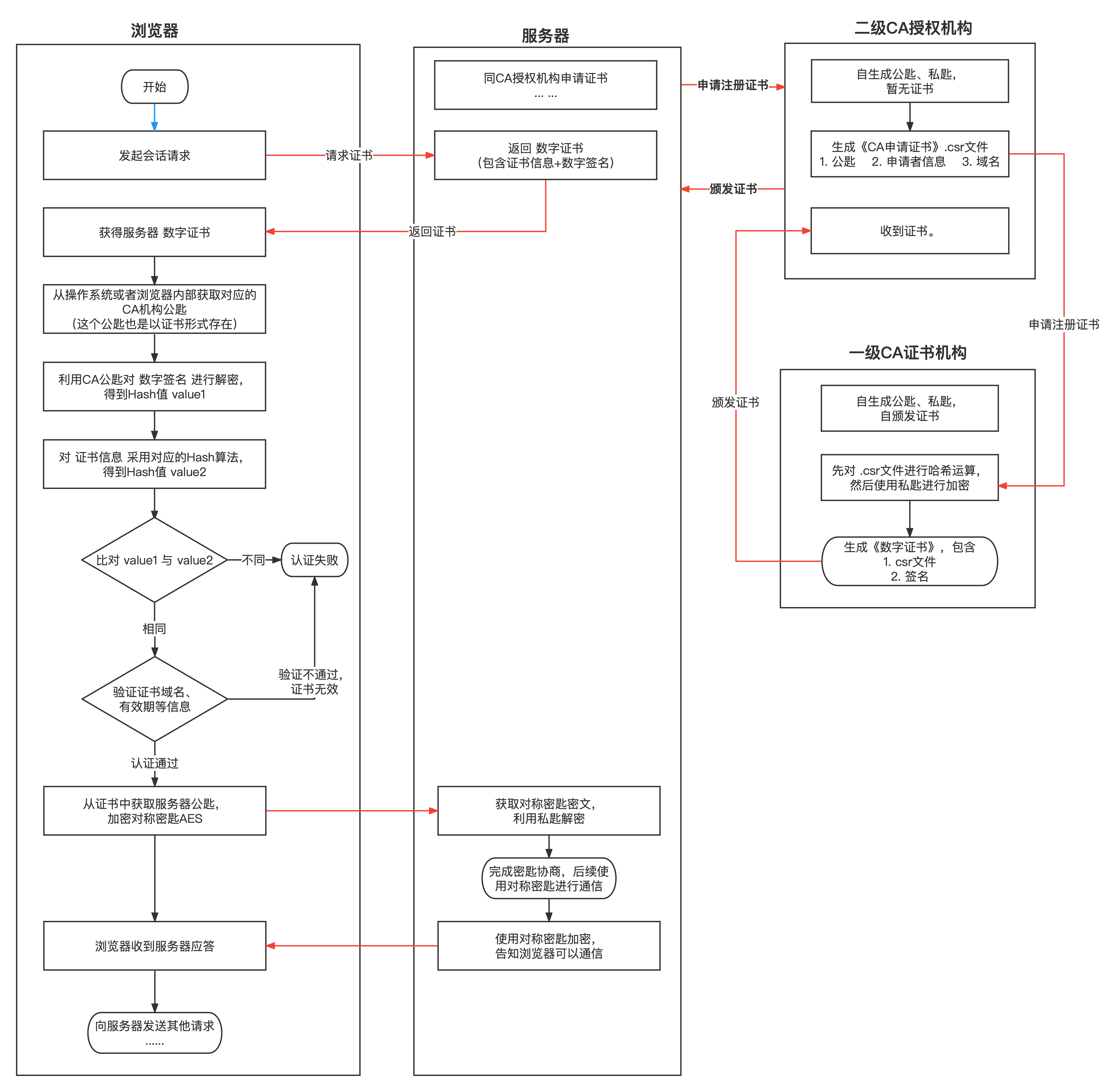

【客户端/服务器】数字证书验证过程,以HTTPS协议为例,浏览器和服务器建立安全连接的步骤如下(单向验证):

- 浏览器向服务器发起请求,服务器向浏览器发送自己的数字证书。

- 浏览器用操作系统内置的 Root CA 来验证服务器的证书是否有效,如果有效,就使用该证书加密一个随机的AES口令并发送给服务器。

- 服务器用自己的私钥解密获得AES口令,并在后续通讯中使用AES加密。

-

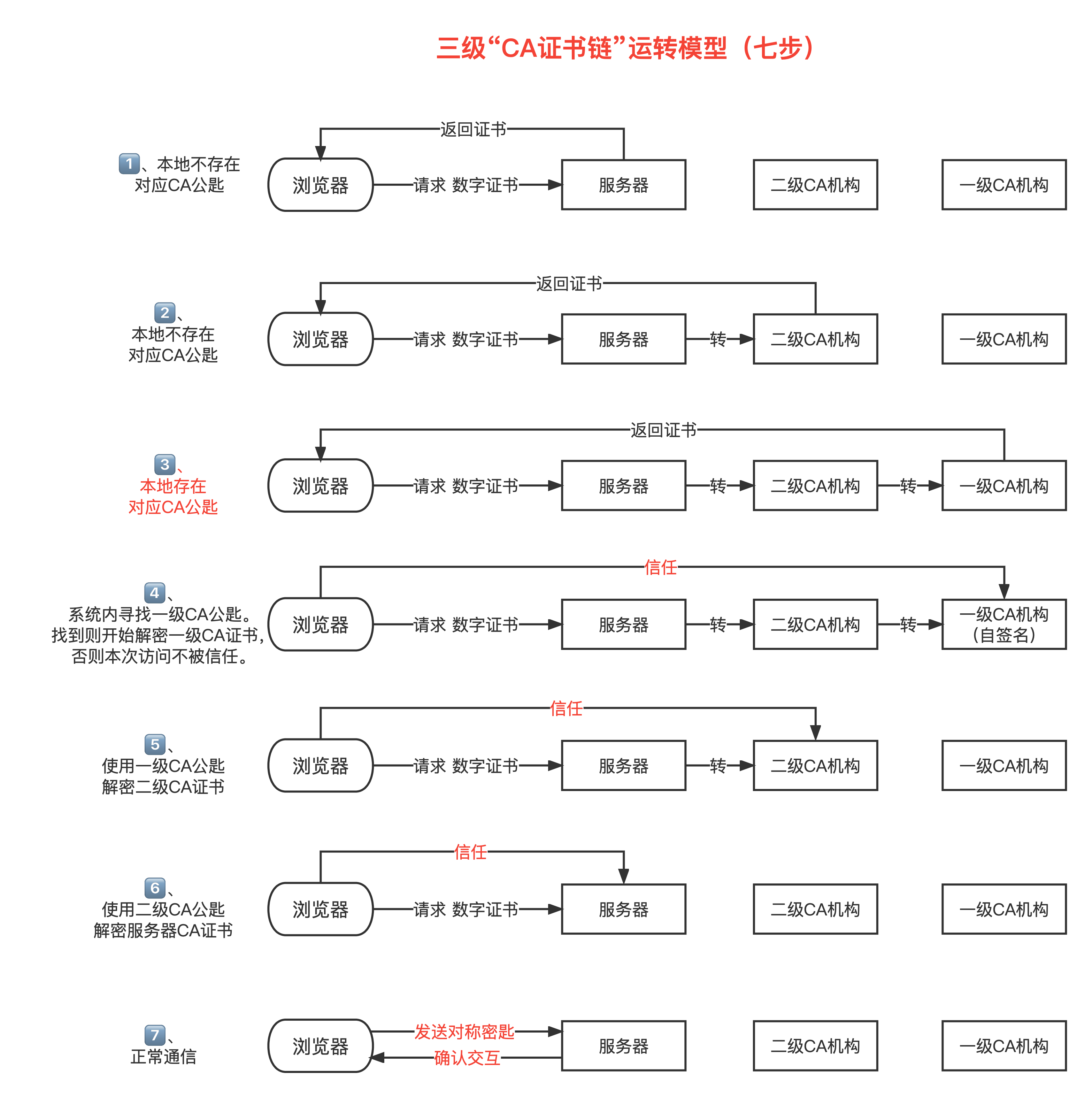

概念:【数字证书链条】:

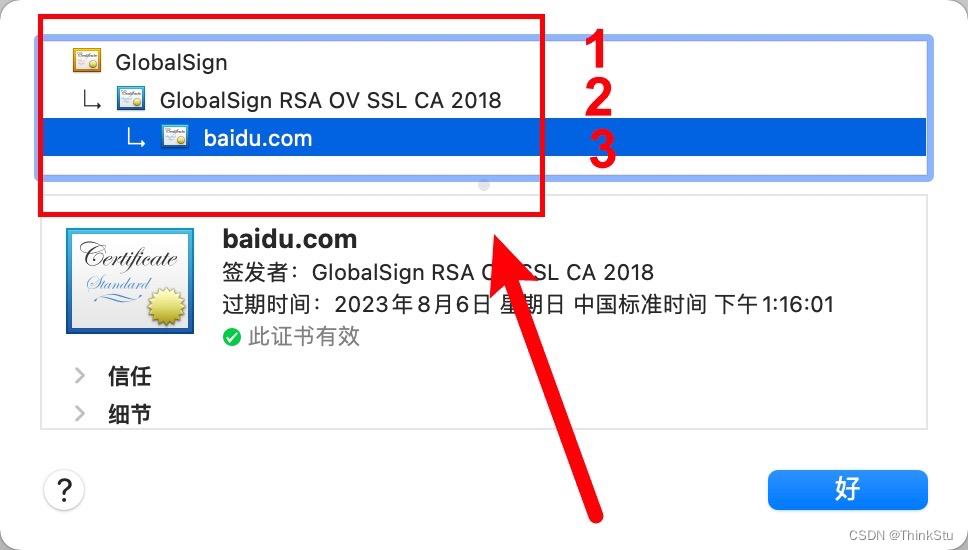

什么是数字证书链条?我们在验证证书的有效性的时候,会逐级去寻找签发者的证书,直至找到根证书,因此数字证书的存在形式为链条。通过下图我们可以看到百度的数字链条为 3 层,顶层为根证书,底层为百度的证书,中间还存在一个【中间证书】。

**那为什么会存在“中间证书”,直接用根证书授权不好吗?**其实中间证书的存在增加了根证书的安全性,有助于在发生安全事件时最小化损害;当安全事件发生时,不需要撤销根证书,只需撤销中间证书,使从该中间证书发出的证书组不受信任,从而达到最小化损害范围、保护根证书的作用,因此各大根证书厂商都不会直接向第三方签名,而是会通过“中间方”去签名。

(H2由上一级生成,在你提交信息给CA的时候,CA用他的私钥和你信息摘要生成H2)

-

数字证书链条的运转模型(以3层为例):

二、自己动手:自签名证书

-

自签名证书存在两种:

- 官方认可的根证书CA。

- 我们自己定义的证书CA,官方不认可

-

本节主要讲述我们自己定义的证书CA,包括它的生成、使用等。这种证书可以正常开发调试,但不能对外作为服务使用,因为其他客户端并不认可未经CA签名的证书。

-

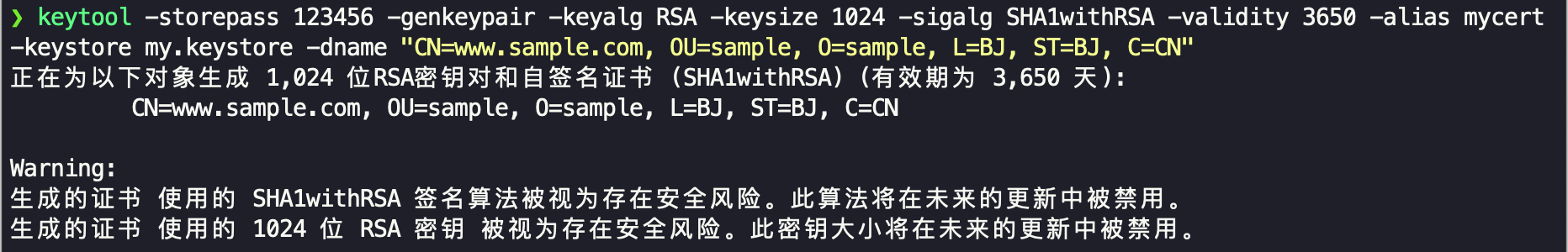

要使用数字证书,首先需要通过【命令行】创建证书,我们在这里以Java JDK的 keyTool 工具为例签发证书:

keytool -storepass 123456 -genkeypair -keyalg RSA -keysize 1024 -sigalg SHA1withRSA -validity 3650 -alias mycert -keystore my.keystore -dname "CN=www.aaa.com, OU=aaa, O=aaa, L=BJ, ST=BJ, C=CN"各个参数含义如下

- storepass:口令为123456。

- keyalg:指定RSA加密算法。

- sigalg:指定SHA1withRSA签名算法;

- validity:指定证书有效期3650天;

- alias:指定证书在程序中引用的名称;

- dname:指定证书要授予的域名,必须跟要绑定的域名一致。

执行完上述命令,JDK 会在当前目录创建一个my.keystore文件,并存储创建成功的一个私钥和一个证书,它的别名是mycert。

-

当然,每次都要记住这些参数很麻烦,因为我们可以利用在线工具自动生成语句,然后拷贝到服务器上运行即可(点击访问【CRS在线生成工具】)

-

有了key store存储的证书,我们就可以通过数字证书进行加解密和签名:

- 私钥以PrivateKey实例表示,公钥则以X509Certificate表示

- 读取证书并不需要口令,只有读取私钥才需要。

- 如果部署到Web服务器上,例如Nginx,需要把私钥导出为Private Key格式,把证书导出为X509Certificate格式。

public class test { public static void main(String[] args) throws Exception { byte[] message = "中文".getBytes("UTF-8"); // TODO 读取KeyStore: KeyStore ks = loadKeyStore("/my.keystore", "123456"); // 读取私钥: PrivateKey privateKey = (PrivateKey) ks.getKey("mycert", "123456".toCharArray()); // 读取证书: X509Certificate certificate = (X509Certificate) ks.getCertificate("mycert"); // TODO 加密: byte[] encrypted = encrypt(certificate, message); System.out.println(String.format("encrypted: %x", new BigInteger(1, encrypted))); // TODO 解密: byte[] decrypted = decrypt(privateKey, encrypted); System.out.println("decrypted: " + new String(decrypted, "UTF-8")); // TODO 签名: byte[] sign = sign(privateKey, certificate, message); System.out.println(String.format("signature: %x", new BigInteger(1, sign))); // TODO 验证签名: boolean verified = verify(certificate, message, sign); System.out.println("verify: " + verified); } static KeyStore loadKeyStore(String keyStoreFile, String password) { try (InputStream input = test.class.getResourceAsStream(keyStoreFile)) { if (input == null) { throw new RuntimeException("file not found in classpath: " + keyStoreFile); } KeyStore ks = KeyStore.getInstance(KeyStore.getDefaultType()); ks.load(input, password.toCharArray()); return ks; } catch (Exception e) { throw new RuntimeException(e); } } static byte[] encrypt(X509Certificate certificate, byte[] message) throws GeneralSecurityException { Cipher cipher = Cipher.getInstance(certificate.getPublicKey().getAlgorithm()); cipher.init(Cipher.ENCRYPT_MODE, certificate.getPublicKey()); return cipher.doFinal(message); } static byte[] decrypt(PrivateKey privateKey, byte[] data) throws GeneralSecurityException { Cipher cipher = Cipher.getInstance(privateKey.getAlgorithm()); cipher.init(Cipher.DECRYPT_MODE, privateKey); return cipher.doFinal(data); } static byte[] sign(PrivateKey privateKey, X509Certificate certificate, byte[] message) throws GeneralSecurityException { Signature signature = Signature.getInstance(certificate.getSigAlgName()); signature.initSign(privateKey); signature.update(message); return signature.sign(); } static boolean verify(X509Certificate certificate, byte[] message, byte[] sig) throws GeneralSecurityException { Signature signature = Signature.getInstance(certificate.getSigAlgName()); signature.initVerify(certificate); signature.update(message); return signature.verify(sig); } } -

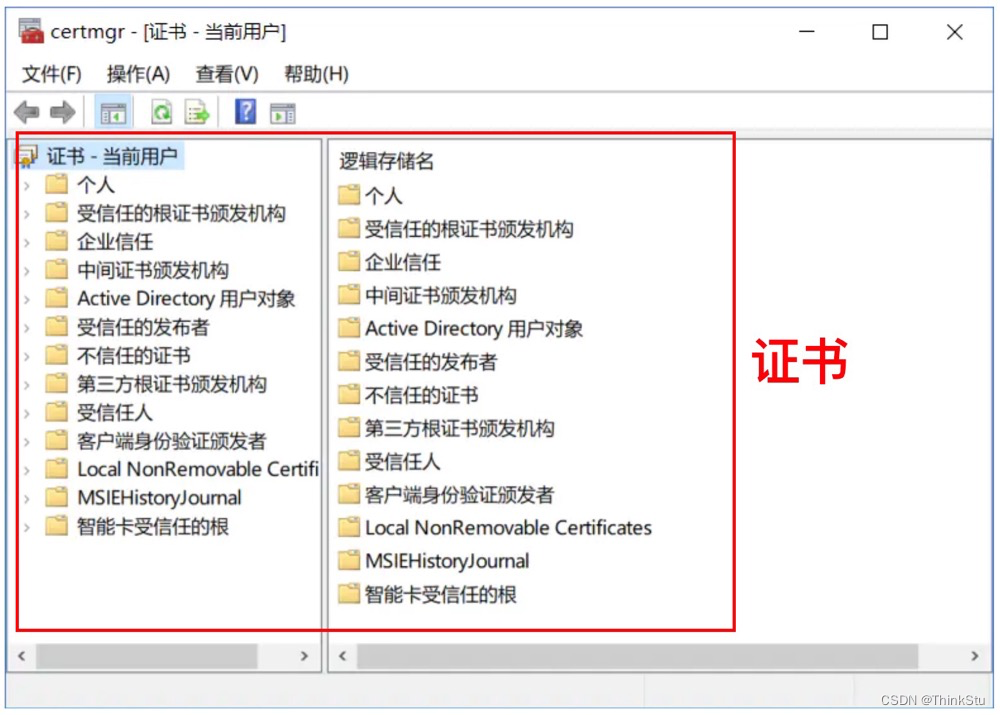

生成了我们自己的证书之后,假如我们也想我们的电脑信任此证书,该如何操作呢?

**答:**将自签名证书导入自己的操作系统或者浏览器之中即可,比如以前的12306网站就是如此操作。当然这么做存在潜藏风险,因为你一旦信任了该证书,那么你也会自动信任该证书签发的所有网站,当它们想要干点坏事的时候你就会防不胜防,因此最好不用此种方式或用完即删。

三、番外篇:

1、Windows 如何查看自己电脑上的证书?

按住 Windows + R 键调出运行栏,然后输入certmgr.msc回车运行即可。

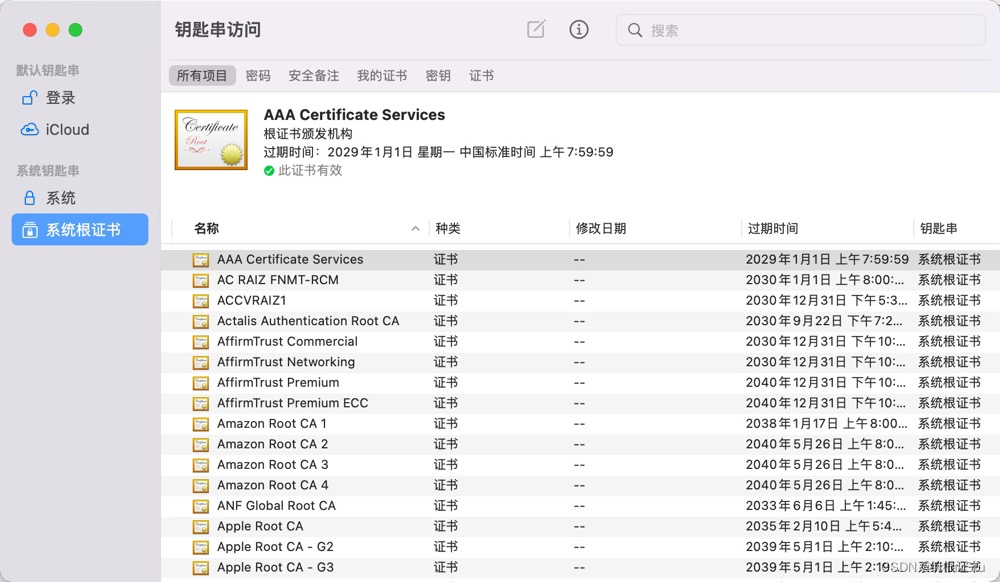

2、macOS 如何查看自己电脑上的证书?

Mac用户搜索应用 “钥匙串” 即可看到自己电脑上被信任的所有根证书。

附录:参考文章

今天的文章数字证书简介分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/9128.html