信息搜集的内容,信息搜集的方法,信息搜集的工具,信息搜集结果的利用等。

目录

一、信息搜集的内容

1.信息收集概念

信息收集是为了更加有效地实施渗透攻击而在攻击前或攻击过程中对目标的所有探测活动。

2.信息收集作用

1.了解组织安全架构

2.缩小攻击范围

3.描绘网络拓扑

4.建立脆弱点数据库3.信息收集分类

(1)主动信息搜集:与目标主机进行直接交互,从而拿到目标信息,缺点是会记录自己的操作信息。

(2)被动信息搜集:不与目标主机进行直接交互,通过搜索引擎或者社会工程等方式间接的获取目标主机的信息。二、信息收集的方法及工具

1、域名信息——IP:

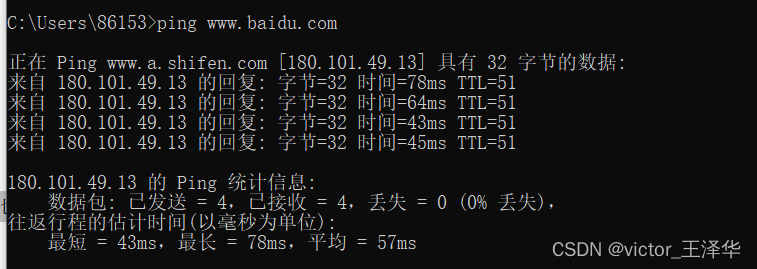

1.1、ping 域名:

1.2、nslookup命令:

1.3、站长之家在线工具网站:http://tool.chinaz.com/

2、绕过CDN查找真实IP的方法:

2.1、查询历史DNS解析记录:https://site.ip138.com/2.2、 站长之家ping测试:http://ping.chinaz.com/2.3、使用国外主机名解析域名:国内很多 CDN 厂商因为各种原因只做了国内的线路,而针对国外的线路可能几乎没有,此时我们使用国外的主机直接访问可能就能获取到真实IP。2.4、查询子域名:毕竟 CDN 还是不便宜的,所以很多站长可能只会对主站或者流量大的子站点做了 CDN,而很多小站子站点又跟主站在同一台服务器或者同一个C段内,此时就可以通过查询子域名对应的 IP 来辅助查找网站的真实IP。2.5、网站邮件订阅查找:RSS邮件订阅,很多网站都自带 sendmail,会发邮件给我们,此时查看邮件源码里面就会包含服务器的真实 IP 了。或者通过网站注册等功能接收网站确认邮件。2.6、手机APP端抓包:手机端的数据包抓到的可能是服务器真实IP。3、搜索子域名:

3.1、谷歌语法:site:*.http://xx.com3.2、站长之家子域名查询寻:http://tool.chinaz.com/subdomain/3.3、在线二级域名子域名查询:http://tools.bugscaner.com/subdomain/?domain3.4、在线子域名查询-接口光速版:http://sbd.ximcx.cn/3.5、DNSDB:https://dnsdb.io/zh-cn/3.6、sublist3r:该工具会搜索多个数据来源,如Google、Yahoo、Bing、Baidu、Ask、Netcraft、Virustotal。同时,该工具也支持暴力枚举功能。github项目地址:https://github.com/aboul3la/Sublist3r命令举例:python3 sublist3r.py -d http://17173.com -b -v -o 17173.txt-d: 指定域名-v: 详细信息-b: 暴力激活成功教程(该工具自带子目录字典)-o: 将结果保存到指定文件3.7、手机站点:情况一、手机网站和PC网站完全不一样。情况二、手机网站和PC网站一样可以自适应。4、whois查询:

4.1、站长之家whois查询:http://whois.chinaz.com/4.2、爱站网whois查询:https://whois.aizhan.com/4.3、万网whois查询:https://wanwang.aliyun.com/?utm_content=se_10068562734.4、IANA WHOIS Service:https://www.iana.org/whois5、旁站/c段的查询:

5.1、站长之家查询旁站:http://stool.chinaz.com/same5.2、webscan:https://webscan.cc/5.3、nmap等工具查询c段。6、目录信息收集:

6.1、AWVS爬取站点目录:Site Crawler站点目录爬取模块。6.2、BURP爬取站点目录:Target的Site map模块。6.3、御剑系列爆破站点目录。6.4、kali下的工具DirBuster:是一个多线程的基于Java的应用程序设计用于暴力激活成功教程Web 应用服务器上的目录名和文件名的工具 。6.5、利用谷歌语法发现关键目录信息:搜索上传页面:inurl:upload site:http://17173.com搜索后台/登录页面:intitle:后台 site:http://tflamps.com搜索可能存在注入的页面:inurl:?id= site:http://wd-bearings.com搜索可能存在文件包含的页面:inurl:?file= site:http://hkjc.com7、网站指纹信息收集:

7.1、火狐浏览器插件——Wappalyzer。7.2、AWVS中设置扫描对象后的第三个步骤Target中包含扫描对象的指纹信息。7.3、whatweb在线网站:http://whatweb.bugscaner.com/look/7.4、Finger-P指纹识别:https://fp.shuziguanxing.com/#/7.5、云悉指纹识别:https://www.yunsee.cn/7.6、潮汐指纹识别:http://finger.tidesec.net/7.7、通过有特点的默认路径来判断CMS。7.8、kali下的工具whatweb工具识别站点指纹信息:whatweb -hwhatweb url如:whatweb http://www.trustfar.cn/8、端口和服务信息收集:

8.1、Nmap:被设计用来快速扫描大型网络,包括主机探测与发现、开放的端口情况、操作系统与应用服务指纹识别、WAF识别及常见安全漏洞。图形化界面——Zenmap官网下载地址:https://nmap.org/download.html例如:nmap -hnmap 192.168.0.155 –p 1-1008.2、MASSCAN:masscan最大的优点就是扫描速度快。masscan与目标主机不建立完整的TCP连接,扫描者主机先向目标主机发送一个SYN请求连接数据包,目标主机会向扫描者主机回复一个SYN/ACK确认连接数据包,当扫描者主机收到目标主机发送回来的SYN/ACK确认连接数据包之后,扫描者主机向目标主机发送RST结束连接。选项–banners除外(因为要获取banner信息,必须要进行完整的三次握手)。使用方式:masscan IP地址 -p 端口号例如:masscan 192.168.0.155 -p 1-1008.3、常见的服务和端口:端口分为两种:TCP端口和UDP端口计算机间相互通信的时候,分为两种方式:(1)一种是发送信息以后,需要确认发送的信息是否到达,也就是有应答的方式,这种方式就是采用TCP协议。(2)另一种就是发送信息以后就不管了,不去确认信息有没有到达,这种方式就是采用UDP协议。TCP端口:20 服务:FTP(文件传输协议)TCP端口:21 服务:FTP(文件传输协议)TCP端口:22 服务:SSH(安全外壳协议)TCP端口:23 服务:Telnet(远程终端协议)TCP端口:25 服务:SMTP(简单邮件传输协议)TCP/UDP端口:53 服务:DNS(域名系统)UDP端口:67 服务:DHCP(动态主机配置协议)UDP端口 : 68 服务:DHCP(动态主机配置协议)TCP端口:80 服务:HTTP(超文本传输协议)TCP端口:110 服务:pop3(邮局协议版本3)TCP端口:443 服务:Https(超文本传输安全协议)TCP端口:3306 服务:MySQLTCP端口:3389 服务:远程桌面的服务端口9、Fofa和Shodan

9.1、Fofa:https://fofa.so/9.2、shodan:Shodan是一个搜素互联网链接设备的搜索引擎,不同于Google、Baidu这些搜素引擎。用户可以在Shodan上使用Shodan搜索语法查找链接到互联网的摄像头、路由器、服务器等设备信息。在渗透测试中是个非常非常不错的神器。官网:https://www.shodan.io/。shodan一些常用的语法:hostname: 搜索指定的主机或域名。例如,hostname:"google"。port: 搜索指定的端口或服务。例如, port:"21"。country: 搜索指定的国家。例如, country:"CN"。city: 搜索指定的城市。例如,city:"Hefei"。org: 搜索指定的组织或公司。例如,org:"google"。product: 搜索指定的操作系统/软件/平台。例如, product:"Apache httpd"。version: 搜索指定的软件版本。例如, version:"1.6.2"。geo: 搜索指定的地理位置,参数为经纬度。例如, geo:"31.8639,117.2808"。before/after: 搜索指定收录时间前后的数据,格式为 dd-mm-yy。例如, before:"11-09-19"。net: 搜索指定的IP地址或子网。例如,net:"210.45.240.0/24"。三、信息搜集结果的利用

直接可用,结果可以直接进行利用,比如:数据库配置文件泄露;

间接可用,结果不能直接进行利用,但是可以间接的产生产生效果,比如:后台登录地址;

未来可用,结果当前时间不能进行可用,但是未来某个时间点可用,比如:新系统上线公告。

今天的文章情报信息搜集八个方面内容_信息收集的四种主要方法分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:https://bianchenghao.cn/82860.html